Возможности программного обеспечения Sysdiagnose для компьютерной криминалистики на iOS

Среди некоторых пользователей распространено мнение, что смартфоны под iOS лучше защищены от бэкдоров и вредоносного ПО, чем смартфоны Android. Отчасти это справедливо. Софт в каталоге App Store более жёстко модерируется, так что у обычных граждан меньше шансов подхватить зловреда. Но с точки зрения уязвимостей операционная система iOS совсем не уступает другим ОС. Соответственно, и вредоносные программы для неё создают регулярно.

Под iOS создаётся коммерческий шпионский софт, который применяется на государственном уровне против конкретных граждан — гражданских активистов, журналистов, бизнесменов. В нём применяют более интересные уязвимости и изощрённые эксплоиты, чем в обычных троянах.

Для обнаружения таких зловредов требуются специальные инструменты.

От Pegasus до Predator

На недавней хакерской конференции 38th Chaos Communication Congress (38С3) выступил Маттиас Фрилингсдорф (Matthias Frielingsdorf), основатель и вице-президент компании iVerify, который специализируется на вредоносных программах и эксплоитах iOS. Он представил доклад «От Pegasus до Predator: эволюция коммерческого шпионского ПО для iOS» с исторической ретроспективой индустрии коммерческих зловредов для iOS (видео).

Под коммерческим шпионским ПО подразумевается то, которое создаётся хакерскими компаниями вроде NSO Group преимущественно для государственных заказчиков и правоохранительных органов.

Такой софт часто использует 0day-уязвимости в последних версиях ОС и устанавливается методом 0-Click или 1-Click, например, по нажатию на ссылку в мессенджере или вовсе без нажатия, просто по факту приёма сообщения срабатывает цепочка эксплоитов.

Коммерческий шпионский софт также отличается сложностью в обнаружении.

Истоки индустрии датируются 2016-м годом, когда был обнаружен первый экземпляр шпионского зловреда Pegasus под iOS 9.

С тех пор произошли значительные изменения в методах создания и обнаружения. Сами программы тоже стали более изощрёнными. Например, в 2021-м году новый эксплоит Pegasus ForcedEntry под iOS 14 уже использовал мессенджер iMessage:

А в 2022-м он научился притворятся нормальным системным процессом в iOS и освоил другие техники скрытия активности в системе.

В докладе рассматриваются следующие темы:

- Эволюция шпионского ПО (2016-2024 гг). Анализ ключевых эксплоитов, тактик, техник и процедур (TTP), векторов заражения и индикаторов компрометации (IOC) позволяет проследить, как усложнялось шпионское ПО и какие изменения привели к появлению современных сложных угроз.

Важными вехами стали таргетированные атаки на уйгуров в Китае со шпионским ПО от компании i-Soon (2019), шпионские программы Predator (2021) и Predator 2 (2023), зловред Hermit (2022) с жертвами в Казахстане и Италии, эксплоит Pegasus BlastPass (2023), а также операция «Триангуляция» (2023) против сотрудников «Лаборатории Касперского» с использованием аппаратного бэкдора iPhone и самых продвинутых техник скрытия следов в системе.

- Достижения в области обнаружения. По мере того как шпионские программы становились более изощрёнными, совершенствовались и возможности их обнаружения:

В докладе рассмотрены основные игроки, общественные организации и инструменты, которые способствовали развитию средств обнаружения шпионских программ. Приведён также пример обнаружения и анализа цепочки эксплоитов BlastPass от NSO.

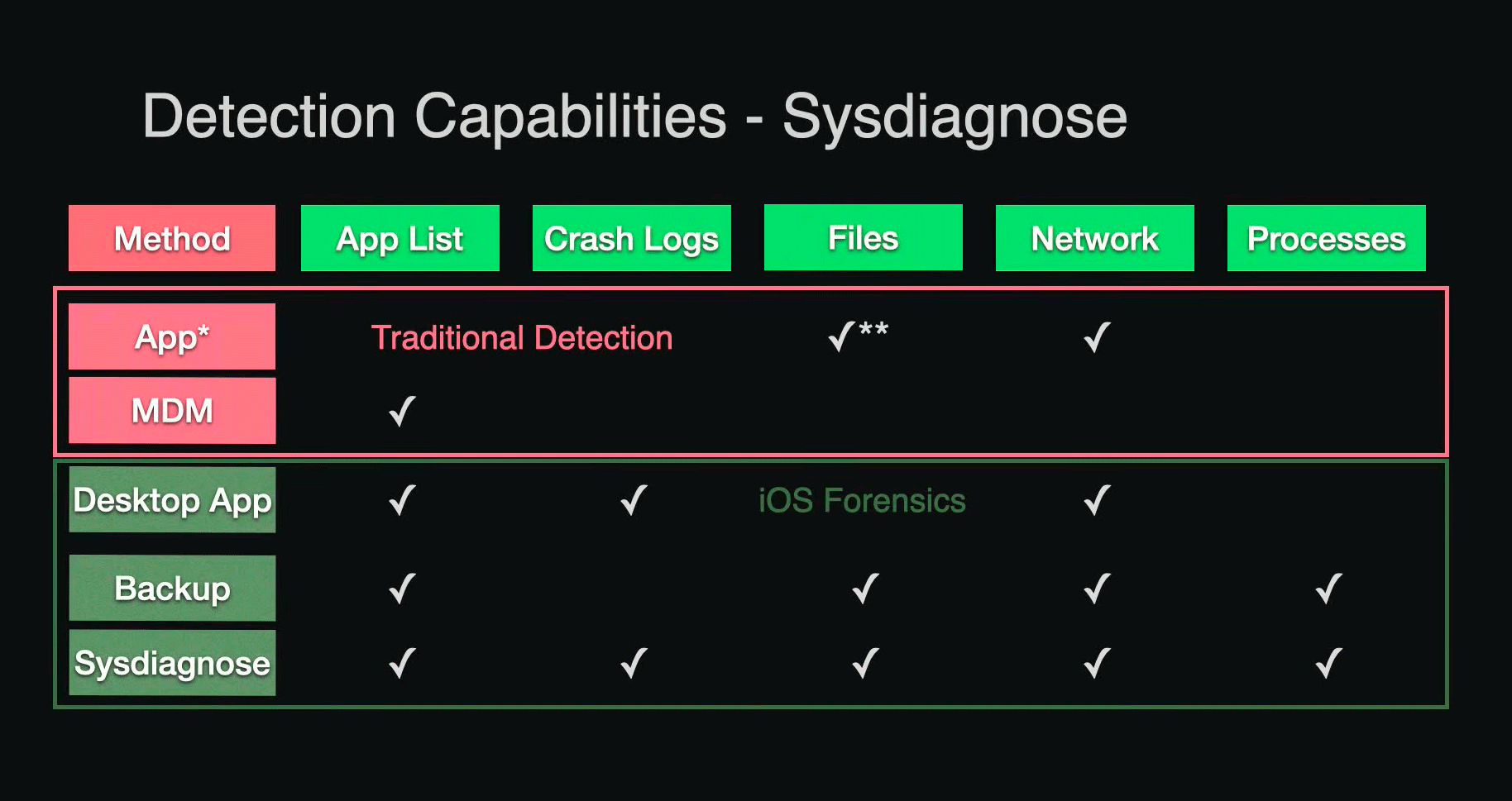

Например, упоминается программное обеспечение Mobile Verification Toolkit (MVT) для анализа бэкапов, разработанное технической лабораторией правозащитной организации Amnesty International. Распространяется под iOS и Android, с открытыми исходниками. Также упоминается инструмент Sysdiagnose для компьютерной криминалистики под iOS:

К сожалению, эти инструменты слишком сложны для обычных пользователей, которые не знают хотя бы Python.

- Текущие и будущие задачи. Заглядывая в будущее, рассматриваются насущные проблемы в области обнаружения шпионского ПО и предположения, как коммерческое шпионское ПО может эволюционировать в ответ на новые меры безопасности и технологии.

- Рекомендации по исследованиям и обнаружению. В заключение предлагаются рекомендации по развитию методов и возможностей исследования и обнаружения для борьбы с коммерческими шпионскими программами.

Мобильная гигиена iOS

Если пользователю угрожает таргетированная атака, ему рекомендуется соблюдать следующие правила мобильной гигиены:

- Всегда обновляться на последнюю версию ОС, включая бета-версии

- Регулярно делать резервную копию iTunes Backup со сквозным шифрованием

- Один или несколько раз в неделю запускать Sysdiagnose

- Проверять iCloud/iMessage на предмет уведомлений о безопасности от Apple

- Часто перезагружать смартфон

- Активировать режим блокировки

Государственные бэкдоры

Можно добавить, что некоторые зловреды внедряются в смартфоны не со стороны злоумышленников, а по указанию правительства. Например, в феврале 2025 года правительство Великобритании потребовало от компании Apple установить бэкдор в смартфонах, чтобы правоохранительные органы получили доступ к зашифрованной информации в iCloud. По сути, они хотят взломать Advanced Data Protection, опциональную функцию сквозного шифрования для бэкапов и других данных в iCloud.

Фонд электронных рубежей выступил с заявлением против подобных практик. Исторические примеры показывают, что они ухудшают общую систему защиты и снижают безопасность пользователей, делая их уязвимыми для утечки конфиденциальных данных, взлома и мошенничества. Нет никаких сомнений, что бэкдоры будут использоваться не только правительствами демократических стран и не только в гуманных целях.

Apple не единственная компания, которая использует сквозное шифрование. Кроме неё, E2E применяется в некоторых вариантах резервного копирования Google, а также во многих мессенджерах и облачных сервисах для бэкапа. Если правительство Великобритании получит доступ к зашифрованным данным пользователей Apple через бэкдор, под угрозой окажутся другие сервисы безопасного обмена файлами, резервного копирования и мессенджеры.

Автор: GlobalSign_admin