Компания Adobe выпустила очередное внеплановое обновление для Flash Player (APSB15-04). На этот раз речь идет о 0day уязвимости CVE-2015-0313, которая использовалась атакующими для осуществления атак drive-by download (скрытная установка вредоносного ПО). Это третье обновление Flash Player за последние две недели. Как мы уже писали ранее, Adobe выпускала внеплановые обновления Flash Player для закрытия других Remote Code Execution 0day уязвимостей, находящихся на стадии активной эксплуатации.

Adobe is aware of reports that CVE-2015-0313 is actively being exploited in the wild via drive-by-download attacks against systems running Internet Explorer and Firefox on Windows 8.1 and below.

Как и в прошлый раз, речь идет об эксплуатации уязвимости Flash Player для веб-браузеров MS IE и Mozilla Firefox, но не Google Chrome. Нужно отметить, что Google Chrome имеет полноценный механизм изоляции своих процессов вкладок от выполнения эксплойтами системных функций, т. н. full sandbox (он работает всегда и по умолчанию). У Firefox такой механизм отсутствует, а для IE он не активен по умолчанию (Расширенный защищенный режим). Поскольку процесс Flash Player для проигрывания соответствующего содержимого запускается самим браузером и в контексте процесса вкладки, механизм sandbox существенно усложняет процесс эксплуатации уязвимости, либо делает его полностью невозможным.

Веб-браузер Apple Safari на OS X блокирует использование устаревших out-of-date версий Flash Player, чтобы обезопасить пользователя от тех уязвимостей, которые уже были закрыты Adobe.

Сам плагин можно отключить, как это сделать для различных браузеров см. здесь.

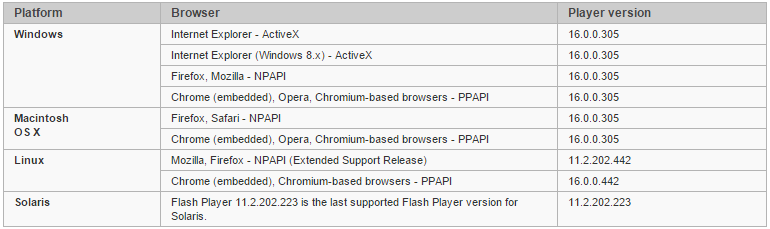

Мы рекомендуем регулярно обновлять используемый вами Flash Player. Такие браузеры как Internet Explorer 10 & 11 на Windows 8/8.1 и Google Chrome обновляют свои версии Flash Player автоматически. Для IE см. обновляемое Security Advisory 2755801. Проверьте вашу версию Flash Player на актуальность здесь, ниже в таблице указаны эти версии для различных браузеров.

be secure.

Автор: esetnod32