Многие уже слышали о такой атаке, как «человек посередине», или, по-другому — атака MiTM. Однако теория является мертвой без практики. Поэтому в статье хотел бы рассказать о том, как реализовал данную атаку в беспроводной сети. Получилось, правда, примитивно, ну да ладно.

Исходная сеть

Имеется обычный роутер, который раздает интернет своим клиентам, образуя беспроводную сеть Wi-Fi.

Я выступаю в роли злоумышленника, который как и все является обычным клиентом с обычным ПК. На моей машине операционная система Windows 7. Также у меня установлен сетевой сниффер (анализатор сетевого трафика) WireShark (акула).

Дополнительно предлагаемый мною способ имеет смысл, если есть возможность подключаться к «вебморде» роутера, или же как альтернативный вариант, если есть возможность заставить роутер временно отключиться, выйти из строя и перезагрузиться (см. атака DDos на маршрутизатор).

Итак, моя цель: Организовать «прослушку» трафика от клиентов в сети. Для этого нужно «встать посередине».

Задачи сводятся в четыре шага:

1. Подготовка двойника настоящей точки доступа.

2. Разрешение доступа в интернет на созданный беспроводной сетевой интерфейс.

3. Перезагрузка роутера на правах администратора, или DDOS-атака на роутер.

4. В момент провисания настоящего роутера задействовать двойника.

Первый шаг. Необходимо подготовить точку доступа. Для этого воспользуемся встроенной в Windows программой netsh.

В моем случае, SSID настоящей точки доступа Rostelecom_16 и, так как я являюсь клиентом сети, то мне известен пароль к настоящей точке доступа. Создаем с таким же названием и таким же паролем точку доступа:

netsh wlan set hostednetwork mode=allow ssid=«Rostelecom_16» key=«пароль настоящей ТД» keyUsage=persistent

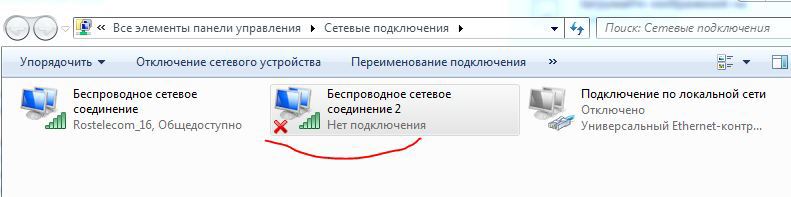

В сетевых подключениях появится новый беспроводной интерфейс.

Не торопимся запускать данное подключение!

Примечание: если ничего не появилось в сетевых подключениях, то поможет перезапуск Wi-Fi адаптера.

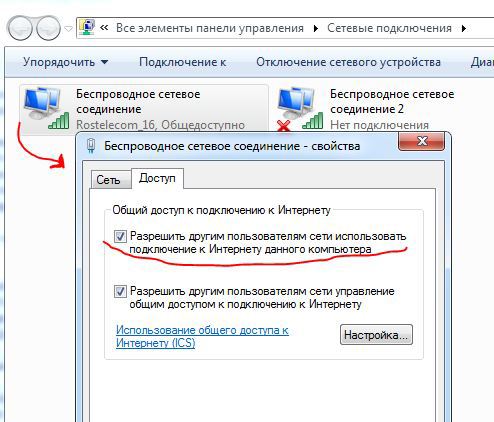

Второй шаг. Делаем интернет от Rostelecom_16 общим для созданного (но еще не запущенного!) подключения:

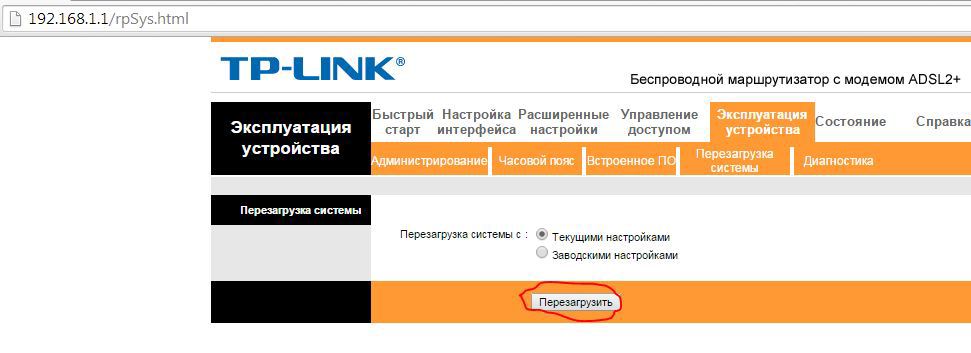

Третий шаг. Как я уже отмечал, что в моем случае есть возможность администрирования роутера. Кстати, не секрет, что одной из самых распространенных уязвимостей являются пароли и настройки по умолчанию. Для роутеров по дефолту чаще всего установлен login и pass: admin.

В настройках маршрутизатора всегда есть кнопка «перезагрузить». Ею мы и воспользуемся, чтобы временно сбросить всех клиентов.

Четвертый шаг. Когда начнется сброс (именно в этот момент!), нужно активировать точку доступа двойника.

Команда: netsh wlan start hostednetwork

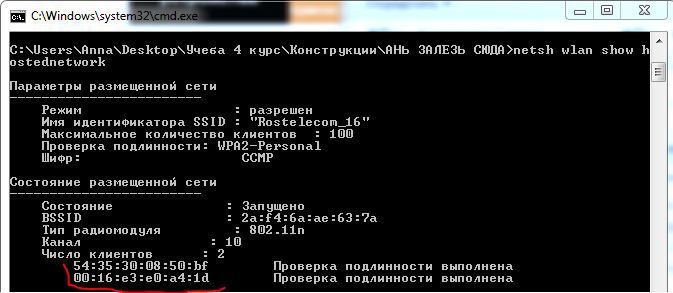

Чтобы убедится, что «вы стали посередине», смотрим своих клиентов командой: netsh wlan show hostednetwork

Всё! Что произошло? Нетрудно, догадаться, что мы воспользовались моментом простоя и совершили подмену настоящего сервера, сдвинув настоящий сервер на второй план. Вовремя сброса (перезагрузки) роутера, он пропадает из поля видимости, поэтому в начале сброса все клиенты отцепились от сети, но когда обнаружили такой же SSID (наш двойник), то сразу же подцепились, казалось бы, обратно. А на самом деле к серверу двойнику, который также раздает интернет, поэтому обычные пользователи даже не заметят этой подмены, да что уж тут говорить об обычных пользователях, когда беспроводные устройства не замечают подмены. Лично для меня это странно.

В завершении, чтобы окончательно добиться поставленной цели, запускаем так называемую программу акулу WireShark и слушаем трафик от клиентов.

Удачи!

Автор: ib201104289