Взлом Sony Pictures Entertainment надолго запомнится не столько сложностью атаки, сколько объемом утекших данных. «Все унесли, даже обои отклеили». Как это часто бывает с громкими атаками, всех подробностей мы никогда не узнаем, но уже сейчас понятно, что украсть и копии фильмов, и пароли, и данные социального страхования, и архивы почтовой переписки топ-менеджеров возможно было только по одной причине: плохо лежало. Научиться на опыте SPE непросто: тут антивирусом как страховкой не обойдешься, всю систему менять надо. А так: «ну их-то понятно за что взламывают, а нас, может быть, пронесет».

Взлом Sony Pictures Entertainment надолго запомнится не столько сложностью атаки, сколько объемом утекших данных. «Все унесли, даже обои отклеили». Как это часто бывает с громкими атаками, всех подробностей мы никогда не узнаем, но уже сейчас понятно, что украсть и копии фильмов, и пароли, и данные социального страхования, и архивы почтовой переписки топ-менеджеров возможно было только по одной причине: плохо лежало. Научиться на опыте SPE непросто: тут антивирусом как страховкой не обойдешься, всю систему менять надо. А так: «ну их-то понятно за что взламывают, а нас, может быть, пронесет».

Не пронесет. Ценник на таргетированные атаки падает быстрее чем курс рубля: если в 2011 такое могло себе позволить только государство, то сейчас стоимость опустилась до уровня малого бизнеса. Может быть убедительнее будет перейти на личности? Если примерить ситуацию «все украли» на себя, в первую очередь задумаешься о секретных рабочих документах, во вторую – о пикантной переписке в скайпе. Проблема только, что этим все не ограничивается, и в первую очередь преступники могут пустить в ход совсем другую информацию. Позитивный разговор с владельцем компании о методах защиты может начаться и с анализа информации, которую могут украсть лично у него, и как ей могут воспользоваться. Я постарался понять это на своем примере.

Какие у нас вводные? Анализируем все, что защищено паролем, хранится на жестких дисках и флешках. Не трогаем публичные данные: посты в Фейсбуке, твиты и прочие инстаграммы (при условии, что контент в соцсети публикуется только публично, личные сообщения и посты с ограниченным доступом используются крайне редко). На всякий случай добавлю необходимый дисклеймер: все, что будет показано ниже, является выдумкой, отношения к реальности не имеет, а если и имеет, то было до неузнаваемости изменено. А еще я не стал трогать рабочую почту и доступ к корпоративной сети: во-первых, тут уже совсем сложно раскрывать что-то публично, во-вторых, уровень защиты несравненно выше. В-третьих, как я покажу дальше, не обязательно взламывать корпоративную сеть для того, чтобы получить рабочие документы.

Поехали. Почта.

Кладезь приватной информации. Моя личная почта на GMail существует с 2003 года и содержит массу интересной информации. Смотрим внимательно в список последних сообщений и сразу же видим электронный авиабилет на ближайшую командировку. Вводим номер билета на сайте авиакомпании и получаем возможность отменить бронь: без ввода любых других данных меня можно поставить в очень глупое положение в аэропорту в день вылета.

Но это так, для разминки. За 11 лет цифровой жизни в почте накопились сотни писем о подтверждении регистрации на различных сайтах и форумах. В некоторых из них пароль указан открытым текстом, и если он у меня единственный (на самом деле нет), то у меня проблемы. Очевидно, что почта позволяет сбросить пароль практически к любому зарегистрированному на нее сервису – от фейсбука до скайпа.

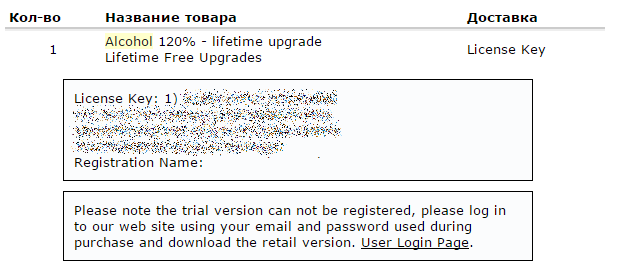

Посмотрим на последние несколько сотен сообщений. Детализация счета от моего сотового оператора. Ну да, пусть и не свежий, но подробный список телефонных номеров, на которые я звонил, и с которых звонили мне. Номер паспорта из брони билетов. Домашний и рабочий адреса из писем интернет магазинов. Дата рождения в электронном полисе страхования. Да и сам скан паспорта наличествует: отправлял кому-то по каким-то надобностям. И права. И гражданский паспорт тоже. И техпаспорт на машину. Зарегистрированные на меня домены и . На закуску: серийные номера приобретенного софта и даже пара фоток лицензионных наклеек Windows с личных ноутбуков.

И это была только первая тысяча сообщений за последние полгода, всего архив насчитывает больше 15,000 сообщений. Двухфакторная авторизация Google предоставляет весьма приличную защиту всех этих данных: при том условии, что вы ей пользуетесь. Но если покопаться еще, можно «внезапно» обнаружить копию почтовой переписки на двух других сервисах, которые не так хорошо защищены (и пароль там старый и простой). Просто когда-то было настроено, и забыто. Но работает до сих пор.

Ах да, когда я был в отъезде, жена попросила меня написать (конечно же очень сложный) пароль к домашнему WiFi. Отыскать письмо с паролем в архиве сложно (я сам нашел только потому, что пароль знаю). Но он там есть.

Деньги

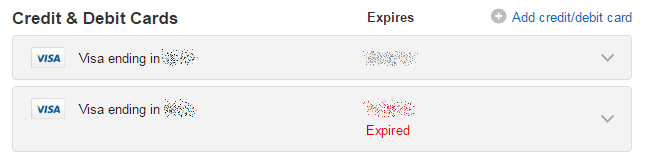

В той же почте легко узнать, в каком банке у меня оформлена карточка и пользуюсь ли я их онлайн-банкингом: по письмам с подтверждениями операций. Нет, так сразу украсть у меня деньги не получится: нужно знать CVC-код и еще украсть у меня телефон, на который приходит запрос VISA 3-D Secure. А нет, есть еще возможность не отправлять одноразовый код, а ввести многоразовый пароль. Использовал ли я его где-то еще? Не исключено. Есть ли номер кредитки в почте или где-то еще? К счастью нет. Все хорошо?

Нет. Кредитка привязана как минимум к двум сервисам, где никаких подтверждений вообще не спрашивают: PayPal и Amazon. Чтобы перевести деньги куда угодно в первом случае и накупить разных товаров за мой счет во втором, достаточно знать пароль к сервису.

Карта также привязана к счету моего сотового оператора, что позволяет увести деньги через личный кабинет. Впрочем, здесь уже может понадобиться физический доступ к телефону или сим-карте. Эта тема более сложная, но наличие копии паспорта даже ее теоретически упрощает.

Телефон

А вот о чем стоит поговорить, так это о доступе к iCloud и аккаунту Google. Ну, что происходит при взломе iCloud, мы все знаем. Не все еще знают, что эти сервисы представляют доступ не только к магазину приложений. А те, кому известно, что «в облаке» хранится много данных, зачастую недооценивают угрозу. Давайте посмотрим на примерах.

Фото. Нет, фотографии котиков и коллекция анимированных гипножаб не так интересны. Интересна склонность использовать камеру телефона как записную книжку. А что там? Ну, если скан паспорта не был украден из моей почты, то в телефоне заботливо припасена копия (а заодно пара паспортов родственников: это же так просто, не надо переписывать цифры, достаточно сфотографировать документ!). Там же – переснятые с экрана слайды с различных презентаций, иногда не совсем публичных. Если вы, как я, любите на переговорах рисовать фломастером на доске, а потом фотографировать схемы завоевания мира на память, то у вас еще одна проблема.

Этот пример хорошо показывает, как сложно провести грань между рабочим и личным в современных условиях. В своей личной почте я деловую переписку не веду, и секретные документы на память не пересылаю. Но благодаря смартфону, камере и облачному сервису коммерческая информация так и норовит пробраться в личное пространство. Хорошо, что у iCloud теперь есть двухфакторная авторизация. Плохо, что тот же Dropbox при установке ну очень настойчиво предлагает направлять все фото еще и в свое хранилище. У них двухфакторная аутентификация тоже есть. А вы не забыли ее включить?

Мой второй смартфон – на базе Android. А Google любезно предоставляет возможность посмотреть свои перемещения в пространстве, в любой отдельно взятый день и год. И показать GPS-трек кому-то другому, если учетная запись недостаточно защищена. Это может быть и памятный трек из путешествия по острову Тенерифе, и вполне рутинные, но более опасные данные о ваших перемещениях из дома на работу. Если кто-то взломает мой аккаунт Google, то получит доступ и к почте, и к геотегам, а стало быть – мой домашний адрес будет добыт сразу из двух источников. Я уже говорил, что пароль WiFi в почте тоже где-то имеется. Роутер у меня очень хороший, сигнал спокойно ловится на улице. Ну, вы поняли, к чему я клоню.

Компьютер

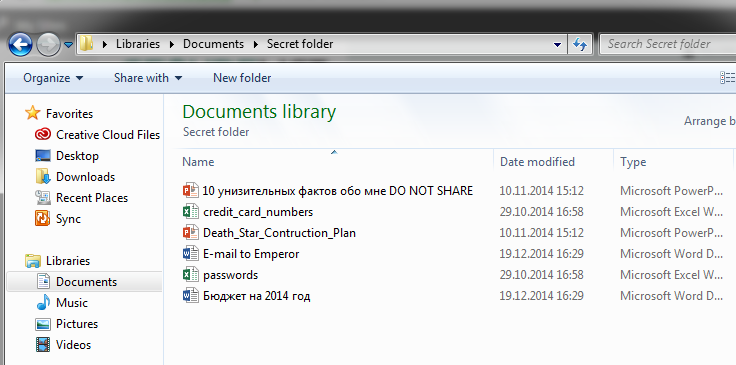

По сравнению с богатством персональных данных на сетевых сервисах, на моем ноутбуке – тишина и благодать. Объем данных больше (музыка, видео, некритичные фото из поездок), но опасность – меньше. Связано это с тем, что работа и личная жизнь разделены на уровне железа, и для дела используется отдельная машина с куда более высокой степенью защищенности. В более типовом случае в папке «Документы» наверняка бы хранилась прорва деловой информации, в Аутлуке – копия рабочей переписки, в скайпе – все переговоры.

Проблема в том, что в этой гипотетической атаке ноутбук скорее всего является точкой входа. Именно через него будет получен доступ ко всем упомянутым выше данным. Через письмо с зараженным вложением, вредоносный код на сайте или что-то подобное.

Выводы

Итак, простой взгляд на мои личные данные под определенным углом показал, что:

• В случае взлома преступник получит доступ к огромному массиву персональной информации.

• Эта информация многократно продублирована как на устройствах, так и на сетевых сервисах. Достаточно выбрать самый уязвимый.

• Взлом почты скорее всего приведет к компрометации всех сетевых аккаунтов.

• Весьма вероятна кража денег с кредитной карты через сервисы, к которым она привязана.

• Даже если на персональных устройствах принципиально не хранятся рабочие документы, корпоративная информация все равно оказывается под угрозой.

• Защита любых важных данных – мероприятие комплексное и требует немалых усилий, так как сторонние сервисы, хранящие эту информацию, не всегда обеспечивают адекватную защиту.

• Инструменты защиты должны дополняться культурой работы с данными (не храним сканы паспорта в почте и телефоне).

И это мы даже моральные издержки не трогали. Напоследок еще один важный момент. Недавно в стопке старых дисков я обнаружил болванку CD-R, промаркированную кратко: «Distributives». Диск содержал, натурально, дистрибутивы полезного софта: ранняя версия iTunes для третьего iPod, Reget Deluxe, The Bat и тому подобное. А в отдельной папке я нашел давно позабытую оцифрованную версию моей жизни до 2003 года, уместившуюся всего в 300 мегабайт. Архив почты. Логи аськи. Фото с двухмегапиксельной цифровой мыльницы. Документы, пдфки, пара альбомов в mp3.

Я просмотрел фото, почитал скупую рабочую переписку, наконец добрался до подробных конспектов бесед с прекрасными дамами, но здесь просмотру стала сильно мешать рука на лице. За прошедшие годы и информации стало гораздо больше, и сервисы для ее хранения и обработки стали удобнее. Но есть один нюанс. Удалить свою историю «до 2003» я могу в один момент: достаточно уничтожить диск, на нем единственная копия. Современная цифровая экосистема устроена так, что распространение личной информации мы больше не контролируем.

Автор: f15