Программ-вымогателей много, но одна из них, TorrentLocker, может считаться лидером этого «рынка». Впервые TorrentLocker появился где-то в феврале 2014 года, и с тех пор вирус успел заразить многие тысячи компьютерных систем. Как правило, вирус проникает на компьютеры жертв, которые открывают подозрительные аттачменты в сообщениях электронной почты (здесь ничего не меняется, как видим).

По данным исследования, примерно полтора процента владельцев зараженных систем выплачивает мзду вымогателям — создателям этого вируса. Как известно, TorrentLocker требует платить в Bitcoin. По текущему курсу авторы зловреда получили уже более 585 тысяч долларов США.

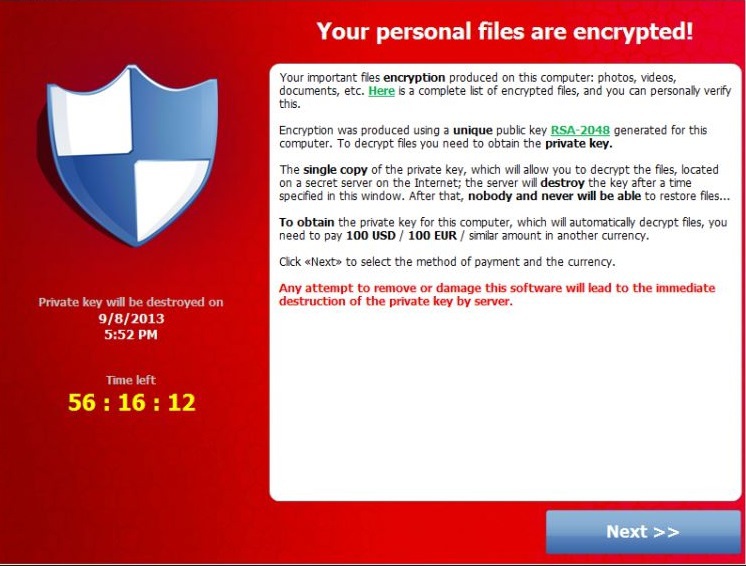

TorrentLocker работает примерно так же, как и остальные программы-вымогатели, с небольшим отличием. Так, при попадании в новую систему, файлы пользователя шифруются 256 AES ключом шифрования (случайная генерация). За ключ, который позволит пользователю получить свои данные обратно, злоумышленники требуют около 4 биткоинов (это около полутора тысяч долларов США). Сам ключ шифруется уже 2048 RSA-ключом, и отсылается на центральный сервер. После этого AES-ключ удаляется из системы. Если жертва платит, ключ высылается жертве для восстановления зашифрованных данных.

На данный момент зловред уже зашифровал около 280 миллионов документов на ПК, преимущественно в Европе. Пострадавших много и в Канаде, Австралии и Новой Зеландии.

Разработчики вируса распространяют его вполне обычным методом: рассылают спам, где говорится о неоплаченном счете, штрафе за превышение скорости или о трекинге посылки. В послании — либо приложение с вирусом, либо ссылка на сайт. Сайт вполне презентабельный, разработчики постарались оформить его в официальном стиле, чтобы было похоже на государственный ресурс или сайт авторитетной компании. На этом сайте даже есть CAPTCHA, которая появляется при попытке пользователя скачать данные «неоплаченного счета».

Вирус запакован в ZIP-архив, или содержится в Word-овском документе с макросом, который скачивает и устанавливает вирус. Как и прежде, жертве нужно самой запустить .exe, для начала работы вируса. Сообщения получают пользователи множества стран, кроме, почему-то, США. Пока неясно, почему злоумышленники не рассылают сообщения гражданам этой страны.

Специалисты из ESET считают, что за созданием вируса стоит та же команда, что создавала семейство банковских троянов Hesperbot. Подробное исследование от ESET можно получить по этой ссылке.

Автор: marks