Компьютерные атаки, утечки фильмов и Северная Корея

Две недели назад состоялся новый взлом корпоративных сетей Sony, но насчёт него существует целый ряд заблуждений. Стоит хотя бы отметить, что взломали не саму Sony, а Sony Pictures, дочернюю компанию транснациональной корпорации.

Две недели назад состоялся новый взлом корпоративных сетей Sony, но насчёт него существует целый ряд заблуждений. Стоит хотя бы отметить, что взломали не саму Sony, а Sony Pictures, дочернюю компанию транснациональной корпорации.

В результате атак личная информация сотрудников и, что обывателя интересует куда больше, несколько невыпущенных фильмов утекли в Сеть. Некоторые веб-комиксы уже успели обыграть этот подарок под Рождество.

Неясно, когда был получен доступ к компьютерным системам. Один из членов хакерской группы заявил, что первый взлом был произведён ещё год назад. Ряд фактов даёт возможность предположить, что за атакой стояла КНДР, а поводом послужила новая американская комедия про Ким Чен Ына.

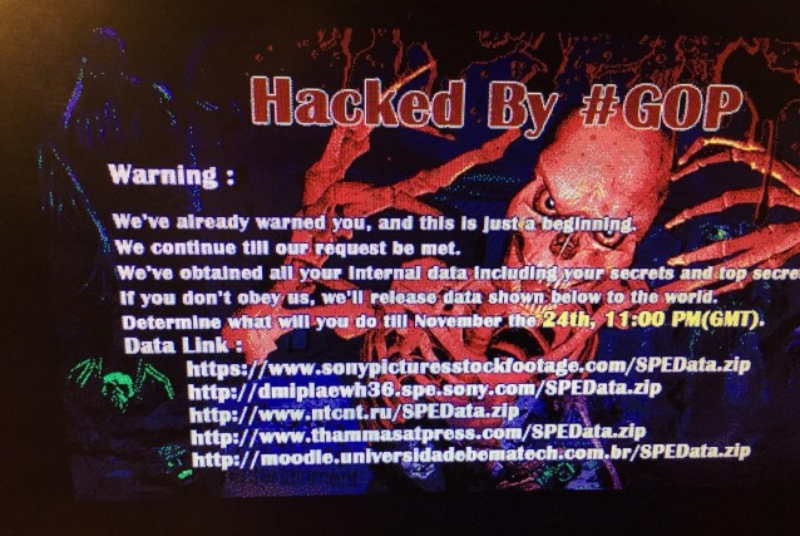

24 ноября при попытке логина на свои рабочие компьютеры сотрудники Sony Pictures увидели странную картинку. На ней был изображён красноватый злобный скелет, текст сообщения с угрозами и несколько ссылок. Группа хакеров идентифицировала себя как #GOP. С этого момента и начинается история этого взлома.

Ещё были взломаны несколько десятков аккаунтов Twitter медиакомпании, в них появились похожие сообщения.

В результате атаки Guardians of Peace получила много важных частных документов. Сами файлы сразу не выложили, а просто предоставили их список в zip-архивах. GOP угрожала опубликовать файлы при невыполнении требований группы, которых, в общем-то, не было. Несколько часов назад наконец появилось требование остановить прокат фильма «Интервью».

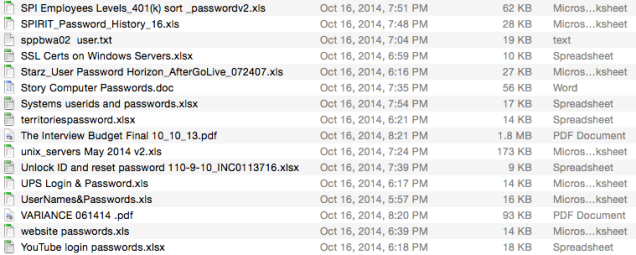

Zip-архив состоял из файлов LIST1, LIST2 и Readme. В списках значились подкасты, потенциально опасные документы (финансовые отчёты, данные о медицинской страховке, переписка), криптографические ключи, файлы с паролями. Последнее объясняет простоту, с которой был получен доступ к аккаунтам в Twitter.

Взлом временно парализовал работу компании: сотрудники были не в состоянии отвечать на телефонные звонки, пользоваться компьютерами, а вместе с тем читать и отвечать на электронные письма — все данные были удалены. Приходилось работать с факсом и по проводным телефонным линиям. Более-менее работу компьютерных систем наладили лишь к 1 декабря.

Взлом временно парализовал работу компании: сотрудники были не в состоянии отвечать на телефонные звонки, пользоваться компьютерами, а вместе с тем читать и отвечать на электронные письма — все данные были удалены. Приходилось работать с факсом и по проводным телефонным линиям. Более-менее работу компьютерных систем наладили лишь к 1 декабря.

Взломщики обещали опубликовать экспроприированное утром следующего дня, но это произошло значительно позже. Было заявлено, что выложена лишь часть из 100 терабайт украденных данных.

Среди документов — множество данных о 3803 сотрудниках Sony Pictures: их имена, даты рождения, номера соцстраховки и характеристики производительности труда. Есть детальные зарплаты всей компании, список уволенных в 2014 году, включая причины и различные связанные с этим затраты, данные о больничных, пенсионных выплатах и прибыльности фильмов.

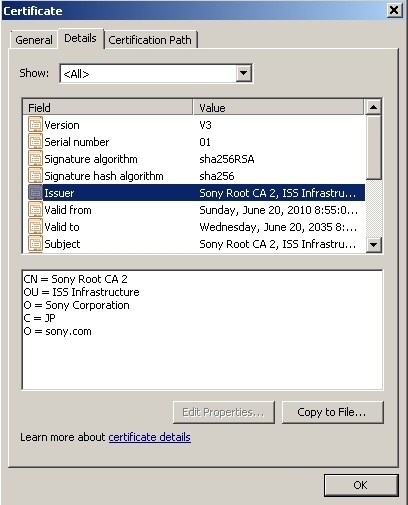

Файлы созданы в копиях Microsoft Office с лицензией для Sony Pictures. Опубликованы были имена сетевых узлов (маршрутизаторов, серверов) и пароли, в их числе — password и простенький s0ny123. Есть даже доменные сертификаты.

В Сеть попали сценарий Винса Гиллигана (создатель Breaking Bad) и несколько фильмов. Их качество невысоко — это были промо-копии «Энни», «Ярости», «Уильяма Тёрнера», «Все еще Элис» и «Написать любовь на её руках». Некоторые фильмы к моменту утечки ещё не вышли в прокат.

В маленьком архиве

В маленьком архиве Bonus.rar от хакеров находилась самая мякотка: папка Passwords. В папке действительно находились 140 файлов с парами логин-пароль. Некоторые имели личную природу (karrie's Passwords.xls), другие относились к работе (YouTube login passwords.xls). Были пароли от финансовых аккаунтов, голосовой почты, других серверов. Иногда указывались имена, имейлы, телефонные номера и даже адреса.

Взлом 2011 года, когда PlayStation Network «лежала» несколько месяцев, а компания терпела огромные убытки, научил Sony ровным счётом ничему: как и три с половиной года назад, пароли лежали в обычных офисных документах и электронных таблицах, а не в каком-нибудь менеджере паролей с шифрованием.

Страдает не только компания, но и её работники. Стали известны их личные данные, включая довольно важную составляющую жизни американца — номер социального страхования. Это относится не только к никому не известным сотрудникам, но и к знаменитостям, к примеру, Сильвестру Сталлоне. Всего «утекло» 47 тыс. SSN.

Кроме того, сообщалось, что некоторые жертвы утечек получали письма, в которых на не слишком грамотном английском неизвестные требовали под угрозой жизни сотрудников и их семей подписаться под заявлением о недоверии лжи Sony.

Судя по фигурам речи, хакеры выдвигали требования Sony, но компания их проигнорировала, что и спровоцировало атаку. При этом всем остальным желания GOP остаются неизвестными. Всё, что было — это невнятное требование «равенства», а главу Sony Pictures Entertainment Майкла Линтона группа назвала «преступником».

Подозревать Северную Корею начали ещё 28 ноября. Дело в том, что 25 декабря начинается прокат фильма «Интервью», в котором лидер КНДР был изображён не только не в лучшем свете, по сюжету его собираются убить. Из фильма убрали пару не очень приятных сцен насилия, но всё равно в Пхеньяне он вызывает крайне негативную реакцию, даже прозвучало слово «расплата».

Об одном из явных свидетельств причастности Северной Кореи сообщил Wall Street Journal. Это была высокая степень похожести программ для взлома Sony c кодом, использованного в серии атак банков и телевидения Южной Кореи. Считается, что атака 2013 года была произведена КНДР.

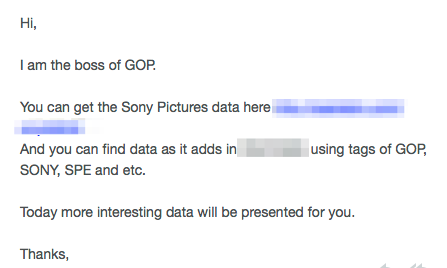

Вообще, большая часть общения группы с прессой происходит через открытые почтовые аккаунты, доступ к которым может получить любой желающий, поэтому невозможно подтвердить достоверность заявлений. Некоторые из выражений (странные упоминания прав человека, требование мира), несколько совпадающие с тем, что пишут в северокорейских СМИ, разбавлены странностями в употреблении английского.

Вообще, большая часть общения группы с прессой происходит через открытые почтовые аккаунты, доступ к которым может получить любой желающий, поэтому невозможно подтвердить достоверность заявлений. Некоторые из выражений (странные упоминания прав человека, требование мира), несколько совпадающие с тем, что пишут в северокорейских СМИ, разбавлены странностями в употреблении английского.

«Интервью» не является нашей целью, как предполагает Sony Pictures. Но часто сообщается, что наша активность связана с «Интервью». Это показывает, насколько опасно «Интервью». «Интервью» достаточно опасно, чтобы вызвать массивную хакерскую атаку. Sony Pictures сделала фильм, вредящий региональному спокойствию и безопасности и нарушила права человека за деньги. Новости с «Интервью» полностью знакомят нас с преступлениями Sony Pictures. Так их деятельность полностью противоречит нашей философии. Мы боремся с подобной жадностью Sony Pictures.

Кстати, фильма «Интервью» среди утечек не было.

Более поздние исследования лишь подтверждают эту догадку. В ФБР предупредили о возможности подобных атак на другие американские компании. Были изучены файлы usbdrv3_32bit.sys и usbdrv3_64bit.sys, использованные для взлома.

Вместе с тем в отчёте ФБР упоминалось, что образцы зловредных программ были созданы на компьютерах с корейскими языковыми пакетами.

Кроме этого, было указано, что приложения писались специально для атаки на Sony Pictures: IP-адреса и имена хостов жёстко определены прямо в исполняемых файлах. Поразивший корпоративную сеть файл был скомпилирован 22 ноября и содержал ссылки на узлы сети Sony, другие были созданы 24 ноября и в июле этого года, но с первым общими были только IP-адреса командных серверов ботнета.

Изучил файлы и Джейми Бласко, глава фирмы компьютерной безопасности AlenVault. Программа со «вшитыми» именами хостов Sony периодически соединялась с другими машинами из внутренней сети. В ней есть список элементов системы, в которые выполнялся вход и очистка дисков с удалением главной загрузочной записи.

Для удаления файлов использовался драйвер коммерческого продукта RawDisk, созданного для помощи работы системных администраторов. Драйвер позволяет получать низкоуровневый доступ к файловой системе, обходя ограничения безопасности Windows.

Этот же продукт использовался для атак на Саудовскую Аравию и Южную Корею. В 2012 году Aramco потеряла данные на 30 тыс. компьютеров, ответственность на себя взяла группа Cutting Sword of Justice. Целью взлома было «предупреждение тиранам этой страны и других стран, которые поддерживают экономические невзгоды с помощью несправедливости и гнёта».

Все четыре изученных файла были скомпилированы на компьютере с корейской кодировкой системного языка. Конечно, доказательством чего-либо это не является, некоторыми данными можно манипулировать, чтобы замести следы.

Использованную символику с черепами и выкладывание данных на Pastebin трудно увязать с образом государственной структуры. Некоторые источники ставят под сомнение эту связь: утверждается, что GOP имела в целях денежную компенсацию жертв недавней реорганизации Sony Pictures. Вполне вероятно, что определённую роль сыграли инсайдеры компании.

Бласко считает, что скорее всего атака не была произведена той же группой. Согласно его заявлению, это могла быть другая команда, которая использовала схожие методы. Данных он стране происхождения атаки он не видит. Пока что не подтверждает версию о Северной Корее и сама Sony.

Есть и технические отличия: сеульские пакеты для атаки включали скрипты для работы в Linux-окружении, а во взломе Sony их не было. Возможно, в них просто не было необходимости.

Согласно последним сообщениям, хакеры работали из отеля в Бангкоке, столице Таиланда.

Реален ли взлом от такой внешне слабой, но агрессивной страны? Конечно же возможен, хакеры в Северной Корее — это избалованная элита. От некоторых бежавших из КНДР стали известны детали о Бюро 121.

Это элитное шпионское агентство при военных численностью 1800 хакеров. Их обучение часто начинают в возрасте 17 лет. Среди сотни лучших выпускников Университета автоматизации есть немало членов Бюро 121.

Попасть в рамки поштучного отбора — большая честь и предмет фантазий обычных людей: хакерам хорошо платят и предоставляют много привилегий для страны, в которой даже для отсылки электронных писем нужно получать разрешение.

Один из друзей рассказавшего о бюро работает за границей Северной Кореи как сотрудник торговой фирмы. Чтобы потушить соблазн сбежать, его семью поселили в большую дорогую квартиру в хорошем районе Пхеньяна — неплохая карьера на госслужбе для мальчишки из села.

Представители Северной Кореи вяло отбивались от обвинений. Более позднее сообщение гласило, что они не производили взлом, но целиком его одобряют: атака была названа «справедливой». Национальная комиссия КНДР по обороне говорит, что им неизвестно ни местоположение Sony Pictures, ни то, что стало причиной атаки. Время покажет, насколько честным было это заявление.

Автор: FakeFactFelis