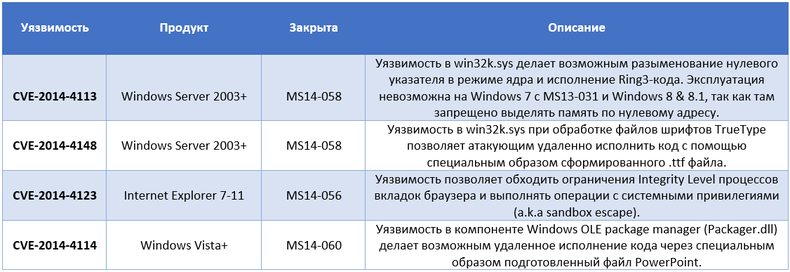

Только за вчерашний день для Windows были обнародованы 4 0day уязвимости, которые уже закрыты Microsoft плановым patch tuesday. Кроме уже упоминавшейся Remote Code Execution уязвимости CVE-2014-4114 в компоненте OLE package manager, стало известно о еще одной RCE уязвимости и двух Local Privilege Escalation уязвимостях, которые присутствуют в драйвере win32k.sys и браузере Internet Explorer. Уязвимости используются атакующими в направленных атаках и представлены ниже в таблице.

Всего за прошедший patch tuesday Microsoft закрыла 24 уязвимости в продуктах Windows, IE, Office, .NET Framework, и ASP .NET. Для этого были выпущены 8 обновлений, три из которых имеют статус Critical и пять Important. Кроме этого, новая опция безопасности Internet Explorer 11 под названием «ActiveX control blocking feature», о которой мы подробно писали здесь, была расширена для блокирования устаревших плагинов Silverlight.

Обновление MS14-056 исправляет 14 уязвимостей во всех поддерживаемых версиях браузера Internet Explorer 6-11 для всех ОС от Windows Server 2003 до новейших Windows 8.1 & RT. Две уязвимости CVE-2014-4123 и CVE-2014-4124 имеют тип Elevation of Privelege и могут использоваться атакующими для обхода режима sandbox в IE7-11. Уязвимость CVE-2014-4140 позволяет атакующим обходить ASLR в контексте запущенного процесса вкладки браузера. Остальные уязвимости относятся к типу memory-corruption и позволяют атакующему удаленно исполнить код через специальным образом сформированную веб-страницу. Critical. Exploitation Detected.

Обновление MS14-057 исправляет три уязвимости во всех поддерживаемых версиях платформы .NET Framework. Уязвимость CVE-2014-4073 имеет тип Elevation of Privelege и может быть использована атакующими для повышения своих привилегий из браузера Internet Explorer при работе с содержимым ClickOnce, т. е. атакующие могут обойти режим sandboxing браузера при активации пользователем соответствующего содержимого веб-страницы. Уязвимость CVE-2014-4121 позволяет атакующим удаленно исполнять код на уязвимой системе при просмотре вредоносного .NET-содержимого (приложения) в браузере. Последняя уязвимость CVE-2014-4122 позволяет атакующим обходить ASLR, что значительно облегчает задачу удаленного исполнения кода в браузере. Critical. Exploitation Less Likely.

Обновление MS14-058 исправляет две уязвимости в драйвере Win32k.sys. См. таблицу выше. Critical. Exploitation Detected.

Обновление MS14-059 исправляет одну уязвимость CVE-2014-4075 типа «Security Feature Bypass» во всех версиях фреймворка ASP.NET MVC. Уязвимость позволяет атакующему провести успешную XSS атаку на пользователя, внедрив вредоносный скрипт в просматриваемую пользователем веб-страницу. Important. Exploitation Unlikely.

Обновление MS14-060 исправляет известную уязвимость CVE-2014-4114 в Windows, см. таблицу выше. Important. Exploitation Detected.

Обновление MS14-061 исправляет уязвимость CVE-2014-4117 в Office. Исправлению подлежат все поддерживаемые версии Word 2007-2013. Атакующие могут удаленно выполнить код через специальным образом сформированный документ. Такой документ может быть выслан на электронную почту жертвы во вложении к сообщению. Important. Exploitation More Likely.

Обновление MS14-062 исправляет одну уязвимость CVE-2014-4971 типа Local Privelege Escalation в сервисе очередей сообщений MSMQ (Message Queuing service) на Windows Server 2003. Атакующий может поднять свои привилегии до уровня системы через отправку специального IOCTL-запроса драйверу Mqac.sys, в котором содержится уязвимость (исправлению подлежат исполняемые файлы Spuninst.exe, Mqac.sys, Mqqm.dll). Important. Exploitation More Likely.

Обновление MS14-063 исправляет одну уязвимость CVE-2014-4115 типа Local Privelege Escalation в драйвере файловой системы FAT32 — Fastfat.sys. Уязвимость позволяет атакующему перезаписать часть буфера в системной памяти. Злоумышленник может эксплуатировать эту уязвимость путем подключения к компьютеру USB-устройства с разделом, отформатированным под файловую систему FAT32. Important. Exploitation Less Likely.

0 — Exploitation Detected

Уязвимость эксплуатируется in-the-wild. Т. е. установлен факт использования злоумышленниками эксплойта к этой уязвимости для успешной атаки на пользователей. Наивысший индекс опасности.

1 — Exploitation More Likely

Вероятность эксплуатирования уязвимости очень высока, злоумышленники могут использовать эксплойт, например, для удаленного выполнения кода.

2 — Exploitation Less Likely

Вероятность эксплуатирования средняя, поскольку злоумышленники вряд ли смогут добиться ситуации устойчивого эксплуатирования, а также в силу технической особенности уязвимости и сложности разработки эксплойта.

3 — Exploit code unlikely

Вероятность эксплуатирования минимальная и злоумышленники вряд ли смогут разработать успешно работающий код и воспользоваться этой уязвимостью для проведения атаки.

Мы рекомендуем нашим пользователям установить обновления как можно скорее и, если вы еще этого не сделали, включить автоматическую доставку обновлений с использованием Windows Update (по-умолчанию такая возможность включена).

be secure.

Автор: esetnod32