Это произошло еще 29 сентября, но новость прошла незамеченной мимо Хабра.

Как написано в блоге компании, «еще вчера в интернете было 2 миллиона сайтов, поддерживающих SSL. Сегодня мы удвоим это число.»

Что предлагается вкратце: бесплатные wildcard-сертификаты, поддержка SPDY, возможность зашифровать трафик также между cloudflare и вашим сервером. Заинтересовавшихся прошу под кат.

Итак, новая опция от Cloudflare называется Universal SSL™. Она предполагает выдачу сертификата, валидного как для корневого домена, так и для всех поддоменов первого уровня. Сертификаты выдаются компаниями GlobalSign и Comodo.

(Напомню, если кто не в курсе, что Cloudflare — это одна из сетей доставки контента (CDN), популярная за счет наличия бесплатного тарифного плана).

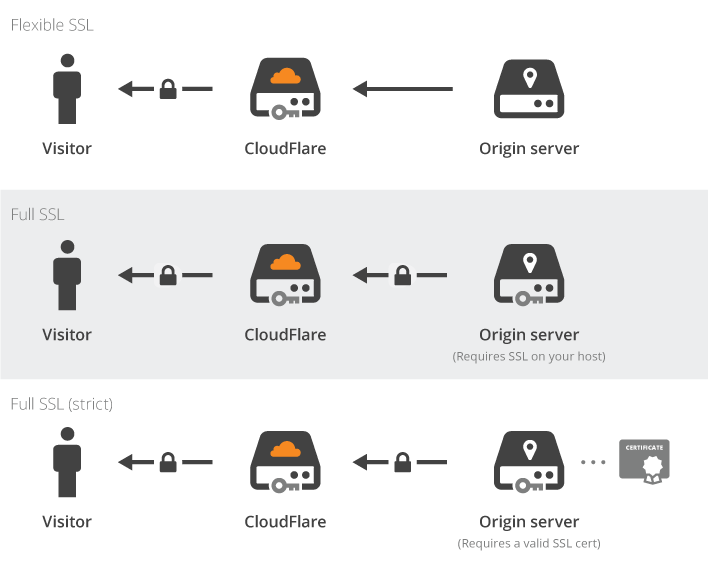

На выбор отныне предлагаются 4 схемы работы веб-сайта: без шифрования на всей протяженности запроса и 3 новых варианта:

Первая из них не требует никаких изменений на стороне сервера, трафик при этом передается между прокси-серверами и вашим ресурсом в открытом виде.

Вариант Full SSL допускает использование любого самоподписанного сертификата, что ненамного надежнее первой схемы и защищает трафик только от пассивного прослушивания. Поэтому в качестве рекомендуемого варианта называется третья опция, требующая наличие у сервера валидного сертификата от общепризнанных ЦС.

В дальнейшем предполагается использование собственного Cloudflare CA, позволяющего защитить канал между сервером и прокси (при этом в браузерах сертификаты Cloudflare CA признаваться не будут, схема планируется исключительно для служебных целей). Кроме того, в будущем планируется внедрить поддержку certificate pinning.

При всех перечисленных выше плюсах технология Universal SSL имеет ряд отличий от использования SSL на платных тарифных планах Cloudflare. Это одновременно позволяет компании сохранить свою бизнес-модель и решить ряд ограничений, связанных с массовостью SSL-решений и соответствующим ростом нагрузки на прокси-серверы:

- Поддерживается только ECDSA cipher suite

- используется SNI (Server Name Indication)

Использование ECDSA создает заметно меньшую нагрузку на сервер, чем применение «традиционных» алгоритмов RSA. Технология SNI, в свою очередь, позволяет разместить на ограниченном количестве IP-адресов Cloudflare более 2 млн сайтов, управляемых сетью. При этом имя хоста передается как часть TLS negotiation (а не после установления закрытого канала, как в традиционной схеме, требующей выделенный IP или порт), что позволяет прокси-серверу сразу выбирать нужный сертификат и устанавливать соединение с требуемым ресурсом.

К сожалению, эти технологии не поддерживаются рядом старых операционных систем и браузеров. Среди них наиболее сильны позиции у IE/WinXP (включая более ранние ОС), а также Android до версии Ice Cream Sandwich. При необходимости поддерживать максимально большое количество устройств/операционок, предлагается использовать платные тарифы, включающие в себя более полные cipher suite's (что логично, за дополнительную нагрузку на сервера необходимо платить).

Полный список поддерживаемых клиентов для Universal SSL выглядит следующим образом:

Desktop Browsers

- Internet Explorer 7 and later

- Firefox 2

- Opera 8 with TLS 1.1 enabled

- Google Chrome:

- Windows XP: Chrome 6 и последующие

- Vista и далее — полная поддержка

- OS X начиная с 10.5.7: Chrome 5.0.342.0 и последующие

- Safari 2.1 и последующие (начиная с OS X 10.5.6 или Windows Vista).

При этом любая версия Internet Explorer на Windows XP не поддерживает SNI.

Mobile Browsers

- Mobile Safari for iOS 4.0+

- Android 3.0 (Honeycomb)+

- Windows Phone 7+

Read more: cloudflare blog, origin security

Несмотря на перечисленные выше недостатки, технология выглядит достаточно интересно (учитывая стоимость). Многим сайтам, еще не использовавшим HTTPS, предоставилась возможность исправить это «упущение» :) А что думаете вы?

Автор: istui