В предыдущем материале постарался описать общие концепции управления информационной безопасностью, с целью уменьшения рисков. Там фигурировали понятия угроза, уязвимость, атака и риск. В этом материале рассмотрим основные виды вредоносного воздействия или потенциальные угрозы.

Наверное, самый распространяемый вид нарушителей ИБ, не считая вредных сотрудников – это ВПО или ВПМВ (вредоносное ПО или программно-математическое воздействие).

Malware

«Малварь» – malicious software – подозрительное ПО, любое программное обеспечение, предназначенное для получения несанкционированного доступа к вычислительным ресурсам ПК или к информации на ПК или причинения вреда (нанесения ущерба), путем копирования, искажения, удаления или подмены информации – wiki mode enabled. В общем CIA под угрозой.

Перечислим виды этого зверя:

1. Adware – pop-ups – «Купи, проверь, зачекинься – ну, кликни». ВПО на ПК, основной целью которого является показ интерактивной назойливой рекламы во время работы.

2. Virus – (user interaction, replication, activation, reasonable – result searching). Самораспространяемый, обязательно выполняемый (executable) код, часто привязанный (attached) к нормальному объекту, имеющий определённую цель. Может создавать копии самого себя и внедряться в код других программ, системные области памяти, загрузочные секторы, а также распространять свои копии по каналам связи с целью нарушения корректного функционирования инфраструктуры.

3. Scareware – fake scan for vulns — > need to fix — > activate virus. Что-то типа adware, которая вещает о наличии множества уязвимостей на ПК, и чтобы их исправить нужно загрузить «специальный» софт.

4. Spyware – ВПО, цель которого скрытно (без согласия пользователя) собрать информацию и отправить на нужный приемник, практически всегда уменьшает производительность ПК (i.e. Keylogger).

5. Trojan – download-install “legal” soft — background activation – works like a container. В отличие от вирусов – распространяются мануально. Помещаются злоумышленниками на открытые ресурсы, приходят в качестве аттача к письмам, загружаются самим пользователем с компрометированных адресов или ресурсов.

6. Backdoor – ВПО скрытно отрывающее доступ, порты, сервисы. Обычно устанавливается на ПК после получения первоначального доступа с целью повторного получения доступа к системе.

7. Rootkit – utils with system level access. Основная фишка — активация до загрузки антивирусного ПО, обычно прячется глубоко в недрах операционной системы и специально написано таким образом, чтобы избегать обнаружения антивирусами и другими средствами безопасности.

8. Botnet – robot network – это компьютерная сеть, состоящая из некоторого количества хостов, с запущенными ботами — автономным программным обеспечением, «Зомби».

9. Logic bomb – ждет и запускается при выполнении определённых временных или информационных условиях для осуществления вредоносных действий (как правило, несанкционированного доступа к информации, искажения или уничтожения данных).

10. Ransomware – «дай денег и я разблокрирую». Вредоносное программное обеспечение, которое работает как вымогатель. Было ну очень популярным года 2-3 назад.

11. Polymorphic malware – ВПО с изменяемым кодом или поведением, что делает его трудно обнаруживаемым (изменения файла, сжатия и шифрования с переменными ключами, переменные порты), при этом основные функции обычно остаются неизменными.

12. Armored virus – проактивное поведение к антивирусам, сложный reverse engineering. Тип вируса, который был разработан, таким образом, чтобы затруднить попытки анализа кода.

Как вы могли заметить основной особенностью ВПО является его глубокая инкапсулированность. Поэтому после однократного заселения малваря на ПК, можно получить весь набор вышеперечисленного.

Инфраструктурные (enterprise)

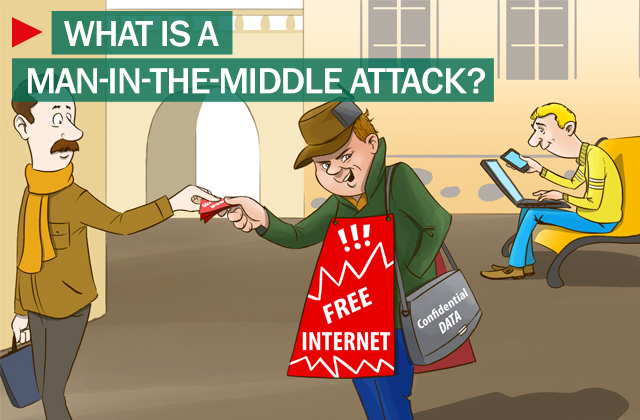

1. MITM – человек по середине, компрометация канала связи, при котором подключившись к каналу можно отлично поснифить и не только (arp-spoofing).

2. DoS, DDoS – отказ в обслуживании или доступности.

3. Replay – действия при которых данные захватываются с последующей их повторной пересылкой для получения несанкционированного доступа.

4. Smurf attack (Салют или фейрверк) — заключается в передаче в сеть широковещательных ICMP запросов от имени компьютера-жертвы. В результате компьютеры, принявшие такие широковещательные пакеты, отвечают компьютеру-жертве, тем самым досят его.

5. Spoofing – класс атак, основанных на подмене доверенного источника – L2/L3.

6. Spam – спам он и в Африке спам: рассылка коммерческой и иной рекламы или иных видов сообщений лицам, не выражавшим желания их получать.

7. Phishing — получение доступа к конфиденциальным данным пользователей — логинам и паролям, путем введения пользователя в заблуждение, например редирект пользователя на подставной сайт, очень похожий например, на банковский, где юзер подсветит свои логин/пароль.

8. Spim — spam over instant messaging (IM).

9. Spear phishing – узконаправленный фишинг.

10. Xmas attack – атака на сканирование открытых портов — discovering.

11. Pharming — процедура скрытного перенаправления жертвы на ложный IP-адрес.

12. Privilege escalation – получение больших прав, чем положено.

13. Malicious insider threat – обиженный сотрудник, очень опасный тип.

14. DNS poisoning & ARP poisoning — повреждение целостности данных в системе DNS путем заполнения кэша DNS-сервера данными, когда разрешение имет происходит с компрометированным адресом IP. Аналогично с ARP, только отравляется L2.

15. Transitive access – аналогично математическому правилу, A->B, B->C, A->C.

16. Client-side attacks — > Application Attacks.

17. Password attacks: brute force, dictionary, hybrid, birthday, rainbow tables – различные техники атак на пароли.

18. Typo squatting/URL hijacking – gns.com -> not, gns.net –yes!

19. Watering hole attack – изучение «привычек», компрометация, инфицирование.

Социальная инженерия

Тут поменьше строгих понятий:

1. Shoulder surfing – практически тоже самое, когда у вас кто-то технично списывал на контрольной =), берегись когда стоишь у банкомата!

2. Dumpster diving – анализ мусорных отходов, очень занимательно показано в фильмах Операция Арго или Оружейный барон.

3. Tailgating – это когда за вами кто-то проходит не авторизовавшись, «ой, придержите дверь, я забыл ключ от домофона».

4. Impersonation – актуально для сотрудников HD/SD, возможность выдавать себя за другого человека.

5. Hoaxes – что-то типа Scareware, только через человеческое убеждение

6. Whaling – email phishing big fish))), надувать директоров и начальников.

7. Vishing – тоже, что и фишинг только через голос (телефонный звонок), прелюдия к битве между Acid Burn и Crash Override если вы поняли о чем я.

8. Principles: authority, intimidation, social proof, scarcity, urgency, liking, trust – это те принципы, на которых основаны техники социальной инженерии.

Атаки на Wi-Fi.

1. Rouge access point – неавторизованная точка доступа, физическое подключение.

2. Jamming/interference – помехогенерирующая точка.

3. Evil twin – вещание ложного SSID при задосенной легальной AP.

4. War driving – сканирование открытых SSID и документирование, как делал Google))

5. War chalking – специальные знаки для обозначения открытых сетей

6. Bluejacking – запись «специальной» информации на устройство через Bluetooth

7. Bluesnarfing — кража данных с устройства через Bluetooth

8. WEP attacks – основаны на слабости инициализации ключей.

9. NFC – через синхронизацию устройств, есть возможность получить доступ к критичным данным.

10. WPS – взлом PIN и получение доступа к preshared keys.

Application Attacks.

1. Cross-site scripting – внедрение в выдаваемую веб-системой страницу вредоносного кода (который будет выполнен на компьютере пользователя при открытии им этой страницы) и взаимодействии этого кода с веб-сервером злоумышленника

2. CSRF — вынуждение выполнения каких-либо действий на уязвимом сайте от лица жертвы

3. SQL injection — внедрение в запрос произвольного SQL-кода

4. LDAP injection – аналогично с LDAP statements от имени пользователя

5. XML injection – ну понятно что это за зверек.

6. Directory traversal/command injection – получение доступа к ресурсу, который не должен быть доступен: ../../../../../../../../etc/passwd.

7. Buffer overflow — возникает из-за неправильной работы с данными, полученными извне.

8. Integer overflow — переменной типа integer пытаются присвоить значение большее, чем она может вместить.

9. 0-day.

10. Cookies and attachments – перехват или получение данных предыдущей сессии.

11. Locally Shared Objects – иные хранящиеся локально критичные данные и имеющие разрешенный общий доступ.

12. Malicious add-ons – различные оптимизаторы и т.п. встраиваемые в браузер.

13. Session hijacking – перехват сессии.

14. Header manipulation – добавление «неожиданных» данных в заголовки пакетов или других контейнеров.

15. Arbitrary CE/Remote CE – удаленное принуждение к выполнению кода

Про WEB application security есть ресурс OWASP, там много интересного.

Вполне вероятно где-то в описании будут незначительнее неточности, но провести четкую границу между некоторыми понятиями достаточно сложно.

P.S. В заголовке написал «безопасникам», но любимый ворд меня подправил, решил оставить откорректированную версию))

Автор: kimssster