Приветствую!

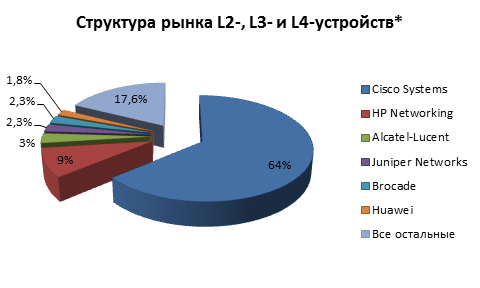

По данным аналитических агентств производителем наиболее популярного оборудования коммутации и маршрутизации для средних и крупных предприятий является Cisco Systems (около 64% мирового рынка). На втором месте HP Networking (приблизительно 9%). Далее следуют Alcatel-Lucent (3%), Juniper Networks и Brocade (по 2,3%), Huawei (1,8%) и прочие производители, которые менее заметны на фоне гигантов, но сообща занимают, тем не менее, около 17,6% рынка.

В России ситуация особая. Кроме продукции названных выше производителей у нас достаточно распространены коммутаторы Nortel и Allied Telesis. Кроме того, часто встречаются устройства производителей D-Link и NetGear, предлагающих оборудование для малых и средних предприятий. Brocade на отечественных просторах пока что редкая птица.

В итоге можно сказать, что наиболее часто в серверных стойках и коммутационных шкафах российских компаний встречается оборудование следующих производителей: Cisco, HP (включая 3Com), Juniper, Avaya (включая Nortel), Alcatel-Lucent, Huawei, Allied Telesis, D-Link, NetGear.

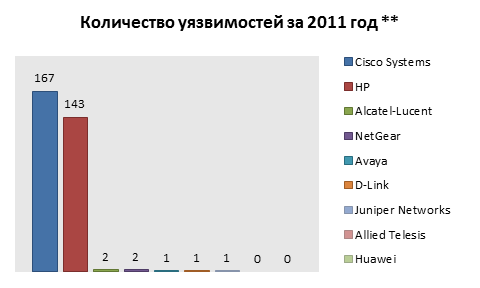

Вопрос состоит в том, насколько безопасны те устройства, на которых строятся сети. Насколько серьезно относятся производители к безопасности своих продуктов? Мы не будем руководствоваться «классом защищенности», который был присвоен неким контролирующим органом каждой конкретной «железке». Попробуем оценить производителей по количеству известных уязвимостей, для чего воспользуемся следующей гистограммой.

О чем говорят нам эти данные? Либо у Cisco и HP Networking — самые небезопасные в мире устройства, либо эти две компании внимательнее всех остальных подходят к поиску, обработке и исправлению уязвимостей в своих продуктах. Будем надеяться, что верно второе.

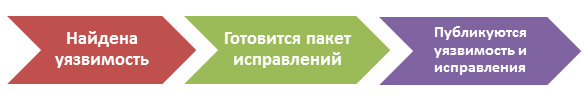

Если производитель все делает правильно, то события естественно развиваются следующим образом.

Уязвимость найдена (неважно — кем! главное, что о ней сообщили производителю). У производителя есть некоторое время, чтобы подготовить пакет исправлений. Как только исправления (или другое решение) готовы — публикуется информация об уязвимости и вариантах ее устранения.

К сожалению, так происходит не всегда. Публикация информации об уязвимости — это признание собственной ошибки, и не каждая компания готова пойти на это. Часто производитель выпускает пакет исправлений, не упоминая при этом, что он тем самым закрывает критическую уязвимость.

Не так давно, к примеру, специалисты Positive Research изучали некий продукт в линейке безопасности одного из гигантов индустрии. Практически вся настройка этого продукта производится через веб-интерфейс, в котором были обнаружены множественные уязвимости, причем одна из них была достаточно серьезной — 7.0 по шкале CVSS v. 2. Мы сообщили о ней производителю, и спустя некоторое время было выпущено исправление, однако публично производитель уязвимость не признал и, соответственно, записи о ней на cve.mitre.org вы не найдете.

Вернемся к гистограмме. Как видно, разрыв в количестве уязвимостей между Cisco с HP Networking и всеми остальными гигантский. Однако тот факт, например, что на гистограмме видна всего одна уязвимость для оборудования Juniper, — не говорит о том, что в 2011 году их не было больше. Дело лишь в том, что сведений о них нет на cve.mitre.org, наиболее доступном и полном ресурсе. Зарегистрированные пользователи juniper.net могут получить исчерпывающую информацию о багах и уязвимостях, но обнаружить те же сведения в свободном доступе будет гораздо сложнее.

С оборудованием Avaya, Alcatel-Lucent, Huawei, Allied Telesis, D-Link и NetGear ситуация та же: уязвимости в ПО есть, но открытой информации о них мало. Если вы о них не знаете, возможно, знает кто-то другой.

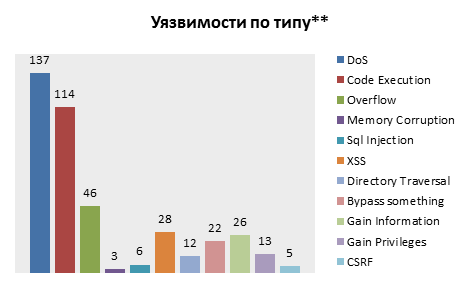

Другими словами: не зевайте! Если уязвимости не публикуются — это не повод считать оборудование неприступным: device hardening никто не отменял. Чтобы не расслабляться, ниже приводим обобщенную статистику по типам уязвимостей за 2011—2012 годы для всех упомянутых производителей.

Отказ в обслуживании, как всегда, — самая распространенная угроза для сетевого оборудования, но потихоньку «подтягиваются» и те уязвимости, которые ведут к возможности выполнения в системе произвольного кода (к слову, в 2010 году их было в два раза меньше). Что будет дальше — увидим.

Удачи.

* По данным Worldwide Quarterly Enterprise Networks Tracker

** По данным cve.mitre.org

Автор: ptsecurity