Возможно, вы уже слышали про национальную платёжную систему. Изначально планировалось, что эта штука станет альтернативой международным платёжным системам. В частности, в 1998 году Виза и Мастеркард прекратили делать переводы по своим картам из-за кризиса – а их, между прочим, 85% рынка банковского пластика.

Но в самом законе акцент в итоге сделали на выводе из тени электронных платежей, которые раньше никак не контролировались, и собственно предоставлении регуляторам возможности контролировать действия банков в области безналичных денежных переводов. Сейчас речь снова зашла о полноценном создании национальной платежной системы, поэтому есть смысл ждать скорых поправок относительно блокировки передачи данных в США и других соответствующих требований.

Чтобы участвовать во всём этом, нужно проделать реально сложную работу с IT и ИБ, причём выполнить и проверить её может только организация с соответствующей лицензией. У нас такая лицензия есть, поэтому ниже я коротко обозначу основные проблемы в такого рода работах, с которыми мы уже столкнулись.

Что такое НПС?

НПС – это совокупность лиц, которые участвуют в денежных переводах. Основная цель закона – унификация подходов по осуществлению безналичных денежных переводов.

Благодаря принятию этого закона наши властные структуры планируют контроль за любыми безналичными денежными переводами.

Что это значит?

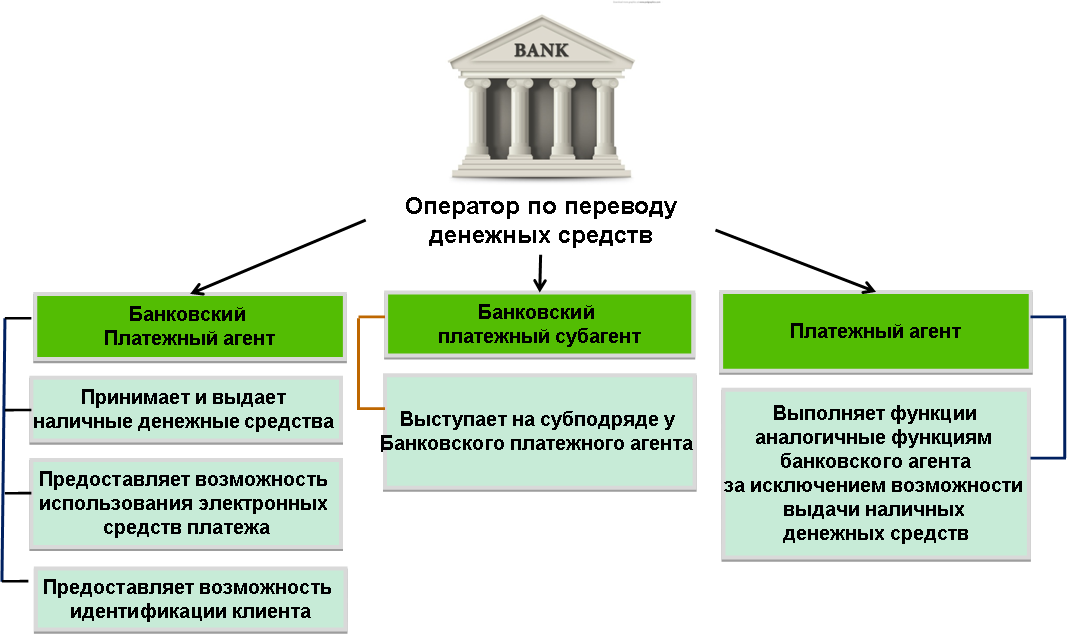

Национальная платежная систем – это совокупность:

- операторов по переводу денежных средств

- банковских платежных агентов/субагентов

- платежных агентов

- организаций Почты России

- операторов платежных систем

- операторов услуг платежной инфраструктуры

Фактически, раньше деньги могли появляться из ниоткуда и исчезать в никуда. Это рождало довольно много ситуаций мошенничества, которые надо было разбирать вручную. Поэтому основная цель закона – это вывод из тени нелегальных денежных переводов.

Как это касается лично вас?

Теперь, чтобы проводить операции в новой схеме, нужно соответствовать разного рода требованиям. Причём чем больше вы хотите прав — тем более строгие применяются требования. Внедряются не просто технические средства, но и процессы, которые всё контролируют.

И тут, как вы догадываетесь, наступает драма — немало кто выполняет финансовые операции, которые требуют ряда мер защиты, без таковых. Речь как про IT (в большей степени), так и про бизнес-процессы в целом. Нужно быстро поставить программно-аппаратные комплексы, защитить данные и сделать кучу всего ещё. И тут нужен кто-то, кто может это сделать. Но про это чуть позже, сначала давайте разберёмся немного в сути вопроса.

Как регулируется?

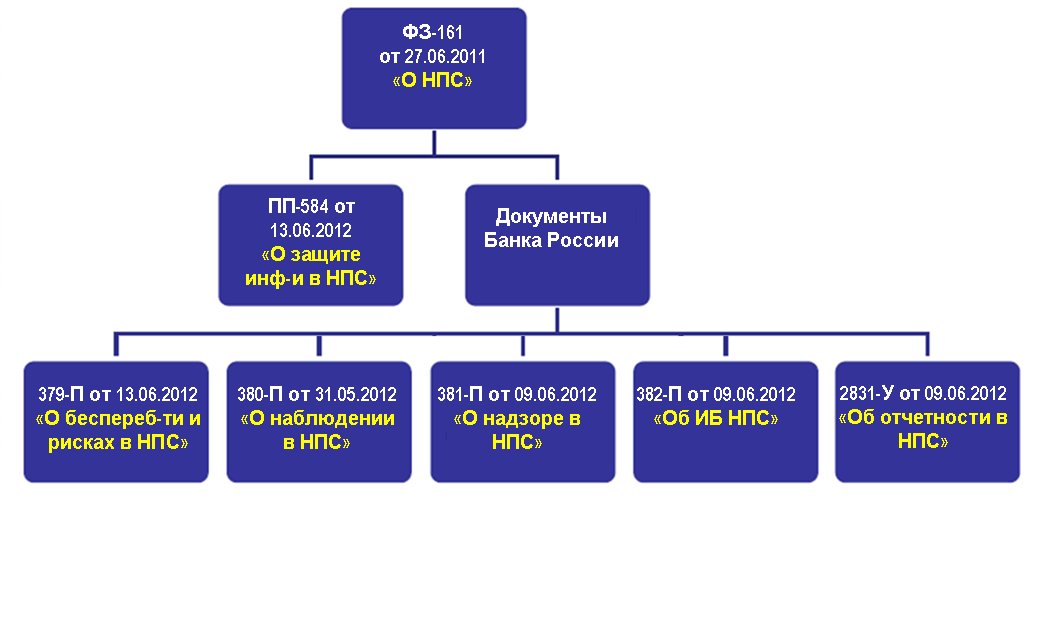

Сейчас деятельность финансовых организаций в области ИБ регулируется следующими основными документами:

- Серией стандартов 27 (как ИСО так и ГОСТ Р). Сейчас они рекомендательные, но по ПП822 может быть принято решение об обязательном соблюдении их требований.

- Стандарты Центробанка России. Федеральным Законом от 27.12.2002 № 184-ФЗ «О техническом регулировании» установлен рекомендательный статус стандартов и иных документов по стандартизации. Однако в соответствии с ним же при присоединении к стандарту по добровольному решению организации, они становятся обязательными.

- Cтандарты международных платежных систем — PCI DSS. Теоретически возможны штрафы за несоблюдение (пока случаев в России нет), но зато бывают отказы в согласовании проектов. PCI DSS, фактически — конкретные технические требования.

- Закон «О персональных данных», естественно обязательный для выполнения, санкции по закону предусмотрены, на текущий момент планируется увеличение санкций и расширение состава правонарушений по нарушениям в области обработки/защиты персональных данных со стороны РКН.

- И последний – это 161 ФЗ «О национальной платежной системе», принятый 27 июня 2011 года, и группа подзаконных нормативных актов, принятых в соответствии с ним – это и Постановление правительства, и документы ЦБ. Является обязательным.

Правила игры примерно такие:

Насколько сырые документы?

Достаточно сырые. К примеру, есть требование об оповещении клиентов при переводе средств. Но ФЗ не говорит о способах оповещения. Банк может установить оповещение по телефону, но тогда непонятно, что делать, если телефон у абонента выключен.

Или вот более отдалённый пример, показывающий ряд особенностей таких оповещений. Один из банков просто сохранил платную услугу оповещения, второй начал оповещать бесплатно (но вот одноразовый пароль к данным – в платной части этой услуги), третий раздал клиентам терминалы для генерации паролей, но «переместил» их стоимость в другие услуги так, что её теперь сложно найти без подготовки. И, в целом, это только начало. Кто сталкивался, знает, сколько там неясных мест в плане технического и организационного регламента. Документы требуют очень детальной проработки, и это, как мне кажется, дело не одного месяца или даже года.

Что важно знать, если вы – потенциальный участник НПС

- Участники НПС обязаны защищать информацию

- Правительство РФ устанавливает требования к защите информации

- Требования к защите информации и контроль их выполнения также устанавливает Банк России, пока по факту это единственный регулятор

- Вводится система управления рисками для снижения вероятности перебоев в функционировании ПС.

- Ключевая цель защиты информации в ПС – обеспечение бесперебойности функционирования ПС

- В случае хищения денежных средств со счета клиента банк при определенных условиях обязан возместить полную сумму похищенных средств.

А теперь все будущие проблемы организаций одним списком

- Появились новые требования к защите информации в НПС от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, распространения и др. На соблюдение конфиденциальности информации, на реализацию права на доступ к информации. Им нужно следовать.

- Необходимо в принципе иметь службу ИБ.

- Важно определить порядок доступа к объектам инфраструктуры ПС,

- Нужно включить в обязанности работников выполнения требований ИБ,

- Обязательно определить угрозы ИБ и уязвимости,

- Нужно провести анализ рисков ИБ и начать ими управлять,,

- Нужно постоянно выявлять инциденты ИБ и реагировать на них, и соответственно ежемесячно отчитываться об этом перед ЦБ.

- Необходимо обеспечить защиту информации при использовании интернета и пр.

- Необходимо разработать и реализовать систему защиты информации в информационных системах.

- Организовать и провести мероприятия по контролю и оценке соответствия не реже 1 раза в 2 года и опять же отчитаться об этом перед ЦБ.

И самое приятное — обязательное применение следующих (всех сразу) средств защиты:

- СКЗИ

- СЗИ от НСД

- Антивирус

- Межсетевой экран

- IDS/IPS

- Средство анализа защищенности

Что делать, доктор?

Если говорить в целом – нужно пересматривать много чего в IT и вводить новые меры информационной безопасности. Но есть нюанс.

А если у меня всё уже есть?

Как правило, у большинства организаций, которых это касается напрямую и в наиболее хардкорной части (как правило – банков и других крупных финансовых организаций) всё это (или большая часть) уже давно реализовано. Потому что защищать информацию всё-таки надо. Но теперь нужно понять, насколько хорошо всё реализовано, и в каком объеме, то есть получить по результатам проверки соответствующую оценку. И вот здесь на сцене, как правило, появляемся мы.

Делаются следующие вещи:

- Оценка соответствия требованиям к защите информации по 161-ФЗ

- Разработка рекомендаций по приведению СОИБ в соответствие требованиям 161-ФЗ

- Разработка и совершенствование существующей ОРД по обеспечению ИБ

- Инвентаризация информационных активов, анализ и описание бизнес-процессов

- Проведение оценки рисков ИБ

- Техническое проектирование системы ИБ

- Внедрение технических средств защиты информации

- Анализ защищенности информационных систем и тестирование на проникновение

- Повышение осведомленности по вопросам обеспечения ИБ

- Выстраивание процессов управления инцидентами.

Говоря более простым языком, мы проверяем все требования закона и предлагаем наиболее простые пути решения поставленной задачи. Учитывая, что в этом комплексе работ всё довольно сложно и запутанно, часто находятся «лайфхаки», позволяющие избегать крайне дорогостоящих вариантов вроде внедрения принципиально новой системы ИБ с нуля. В качестве примера – тот же доступ к информации определённого характера. Вот, например, разграничение доступа. В одном из случаев самым простым оказалось сделать это на уровне организационных мер, а не IT-инфраструктуры – просто выдавать ключи от кабинета с нужными компьютерами только одному человеку. Соответственно, сразу отпало достаточно сложное требование по защите от несанкционированного доступа. Реально разграничивать доступ (на системном уровне с помощью, например, IDM), конечно, нужно, но это больше не является стоп-фактором для соответствия требованиям ФЗ об НПС уже сейчас.

Таким образом, оценивая актуальную угрозу информационной безопасности, мы строим модели угроз, в которых прописаны, какие угрозы актуальны и как мы их собираемся закрывать. Это могут быть как технические меры, так и организационные, важно при этом, чтобы соблюдался принцип экономической целесообразности выбора той или иной защитной меры.

Наша цель при проведении таких работ – не поймать кого-то на лжи и каких-то подтасовках, а помочь сделать процессы действительно лучше, и если к вам придет Центробанк, чтобы не было штрафных санкций.

Некоторые просто говорят «Сделайте нам всё для оценки на 0,7» — и мы помогаем.

Также составляется список необязательных, но разумных (экономически-обоснованных) мер, которые помогают улучшить ситуацию с ИБ в целом. Соответственно, получается две части: как максимально быстро и дешево прийти к соответствию и что в целом нужно сделать для обеспечения ИБ.

Если что-то объяснил путанно и есть вопросы или вам просто нужна помощь, спрашивайте в комментариях или по почте plutsik@croc.ru.

Автор: plutsik