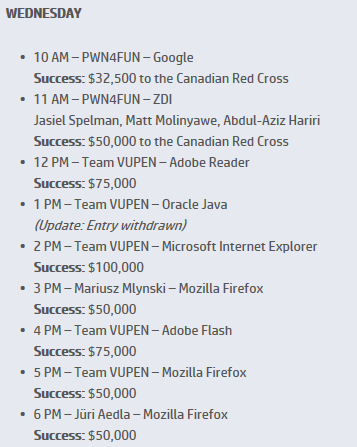

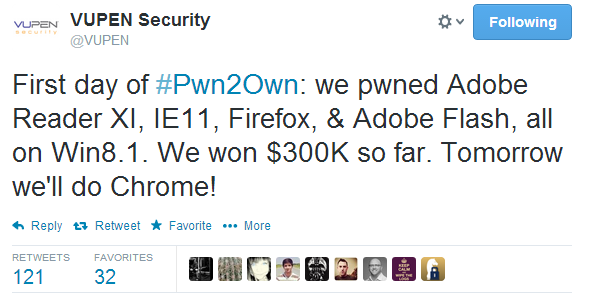

В эти дни в Ванкувере проходит мероприятие Pwn2Own, на котором участникам предлагается продемонстрировать свои работающие эксплойты для удаленного исполнения кода через уязвимости в браузерах и плагинах. За первый день соревнований были успешно pwned почти все заявленные плагины и браузеры (за исключением плагина Oracle Java, эксплойт отозван VUPEN): Internet Explorer 11, Mozilla Firefox, а также плагины Adobe Reader XI & Adobe Flash Player в IE11, все на up-to-date Windows 8.1 x64 (с sandbox-escape).

Как обычно французская компания VUPEN в центре внимания.

«Я считаю, что наша индустрия [поиска уязвимостей & разработки эксплойтов] является обычным бизнесом. Сегодня большое количество компаний, подобных VUPEN, занимаются продажей информации об уязвимостях заказчикам, которые напрямую связаны с государством. Такой бизнес стал достаточно распространенным явлением. Ни один из наших эксплойтов не был обнаружен в атаках in-the-wild. Все наши клиенты используют проданные эксплойты для обеспечения миссии национальной безопасности.» — Chaouki Bekrar для ThreatPost — VUPEN cashes in four times at Pwn2Own.

Специальный контест Pwn4Fun представляет собой соревнование между командами Google & Hewlett-Packard ZDI. В силу того, что сами эти компании являются спонсорами мероприятия, все полученные в результате выигрыша средства идут на благотворительность.

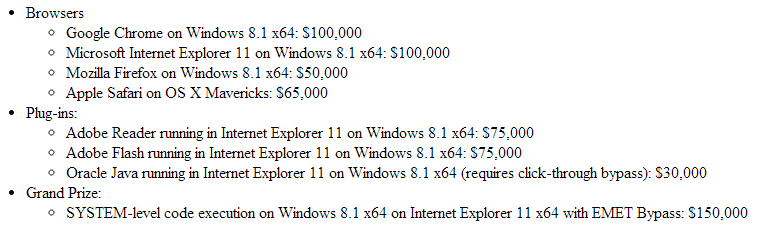

Конфигурация целей эксплуатации & цены.

Автор: esetnod32