В конце прошлой недели Adobe закрыла уязвимость в Flash Player CVE-2014-0502 через обновление APSB14-07. Согласно информации FireEye сразу несколько государственных и крупных частных веб-сайтов были скомпрометированы вредоносным iframe и перенаправляли посетителей на веб-страницу с эксплойтом к 0day уязвимости. Эксплойт использует преимущества устаревших библиотек, скомпилированных без поддержки ASLR, для создания стабильных и переносимых цепочек ROP для обхода DEP. В случае с Windows XP гаджеты ROP формируются с использованием msvcrt.dll. В случае с Windows 7 используется библиотека hxds.dll, которая поставляется в составе Microsoft Office 2007 or 2010 (см. MS13-106 «Security Feature Bypass»), а также out-of-date Java 1.6 & 1.7 с msvcr71.dll. Более подробную информацию об эксплуатации этих DLL см. в таблице.

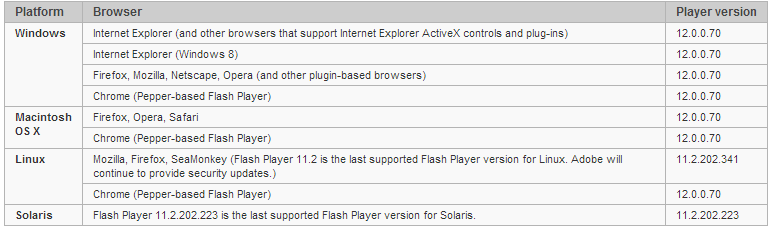

После успешной эксплуатации вредоносный .swf загружает в систему пользователя средство удаленного доступа PlugX RAT (ESET: Win32/Korplug.BX, Microsoft: Backdoor:Win32/Plugx.H). Сам эксплойт обнаруживается ESET как SWF/Exploit.CVE-2014-0502.A (Microsoft: Exploit:SWF/CVE-2014-0502.A, Symantec: Trojan.Swifi). Такие браузеры как Internet Explorer (10 & 11 на Windows 8/8.1 через Windows Update) и Google Chrome обновили свои версии Flash Player автоматически. Для IE см. обновляемое Security Advisory 2755801. Проверьте вашу версию Flash Player на актуальность здесь, ниже в таблице указаны эти версии для различных браузеров.

Эксплойт не содержит возможностей по обходу sandbox механизмов в IE или Chrome. Наши обычные рекомендации в таком случае:

- Используйте браузеры с поддержкой sandboxing.

- Регулярно обновляйте ПО & OC.

- Используйте EMET или security-продукты с возможностью блокирования и своевременного обнаружения действий эксплойтов. Вчера Microsoft выпустила 5-ю версию EMET v5 Technical Preview, скачать которую можно здесь.

be secure.

Автор: esetnod32