Несколько недель назад стало известно о масштабной компрометации клиентов американской ритейлерной корпорации Target. Злоумышленникам удалось установить вредоносный код на компьютеры, которые связаны с терминалами оплаты (POS, Point Of Sale) покупок с использованием кредитных карт. В результате хорошо спланированной злоумышленниками операции по внедрению и эксплуатации вредоносного кода, конфиденциальные данные кредитных карт более 50 млн. пользователей оказались скомпрометированы. Кроме этого, чуть позже появилась информация, что атакующие получили доступ и к такой конфиденциальной информации клиентов и сотрудников Target как адреса электронной почты и телефонные номера.

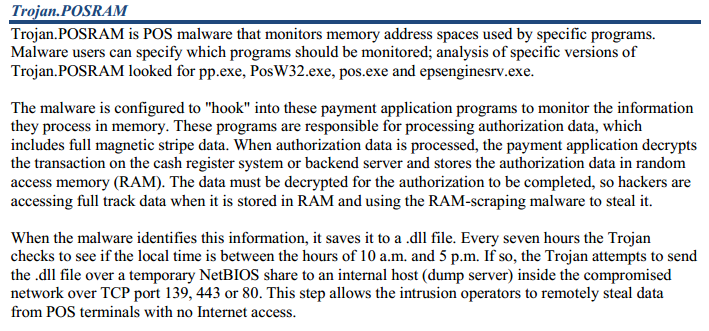

Для кражи данных кредитных карт использовались инструменты, которые популярны у кардеров, например memory-grabber, для извлечения информации из памяти нужного процесса при выполнении транзакции. Одним из первых, кто предоставил подробную информацию о новом вредоносном коде, была компания iSight. Новый вредоносный код получил название Trojan.POSRAM (iSight). Антивирусные продукты ESET обнаруживают его как Win32/Spy.POSCardStealer.R (Symantec: Infostealer.Reedum.B, Microsoft: Trojan:Win32/Ploscato.A). Этот вредоносный код был написан специально для компрометации POS, но атакующие использовали и другие инструменты, известные как greyware или HackTool для проведения тех или иных операций (среди них был и вполне легитимный инструмент Sysinternals PsExec, снабженный действительной цифровой подписью). Это свидетельствует о том, что они имели удаленный доступ к скомпрометированным компьютерам (backdoor).

Несколько дней назад компания IntelCrawler, которая базируется в Калифорнии, распространила в СМИ информацию, что к разработке кода Trojan.POSRAM причастен житель Санкт-Петербурга. IntelCrawler прозвали этот вредоносный код KAPTOXA, т. е. слово, сокращенное от «картофель», которое написано на латинице. В отчете компании говорится, что злоумышленники первоначально использовали это слово для именования своего вредоносного кода.

Масштаб, проведенной злоумышленниками операции впечатляет. Ранее Target заявляла об атаках на свои системы осенью ушедшего года, вполне возможно, что это была первоначальная разведка для проведения операции по установке вредоносного кода.

Автор: esetnod32