Уже второй год подряд эксперты Positive Technologies принимают участие в крупнейшей восточноазиатской конференции по информационной безопасности Power of Community. В этом году на мероприятии, состоявшемся в Сеуле, были продемонстрированы уязвимости современных систем АСУ ТП (SCADA), управляющих транспортными, промышленными, топливно-энергетическими и многими другими критически важными объектами.

Choo Choo

В последние годы наиболее развитые страны этого региона (Южная Корея, Япония, Китай, Тайвань, Сингапур) занимают ведущие мировые позиции в производстве и внедрении высокоскоростных видов наземного транспорта. Напичканные электроникой поезда, такие как Hyundai, Series E5 Hayabusa, CRH 380 Series, буквально летают между азиатскими мегаполисами, преодолевая за час по 300 и более километров.

Трудно представить последствия катастрофы либо возможный ущерб, если кибертеррористы попытаются атаковать современные транспортные системы. Между тем, разработчики таких систем все еще недостаточно внимания уделяют вопросам защищенности, что и было продемонстрировано во время конкурса Choo Choo PWN, который приехал с гастролями в Сеул.

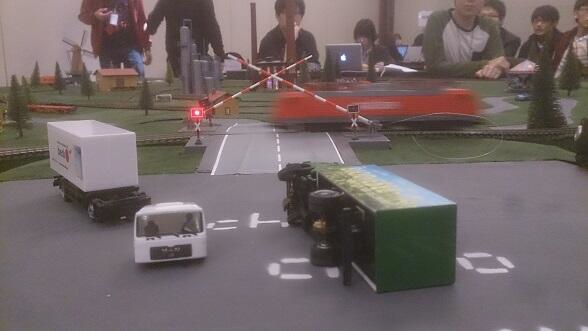

Созданный в лаборатории Positive Technologies стенд Choo Choo Pwn — это модель игровой железной дороги, все элементы которой, начиная от поездов и заканчивая шлагбаумами и светофорами, контролируются с помощью АСУ ТП, собранной на основе трех SCADA-систем.

Доставить все необходимое в Корею было не так-то просто (а сборка стенда заняла целый день), но мы справились с этой задачей.

Участники из разных стран должны были получить доступ к системе управления моделью железной дороги и погрузки контейнеров, эксплуатируя уязвимости промышленных протоколов и обходя аутентификацию SCADA-систем и веб-интерфейсов промышленного оборудования. Завладев доступом к сети АСУ ТП, HMI или промышленным контроллерам, конкурсантам необходимо было нарушить работоспособность отдельных частей макета железной дороги или перехватить контроль над целевыми системами. Помимо этого, им требовалось вывести из строя камеры видеонаблюдения.

Более 30 специалистов по защите информации приняли участие во взломе стенда Choo Choo PWN. Победителями стали сразу несколько человек. Lim Jung Won, Hee-chan Lee и Eun-chang Lee обнаружили слабые места в протоколе Modbus и получили контроль над системой крана для погрузки контейнеров, управление которым было реализовано с использованием продуктов фирмы Siemens (Simatic WinCC flexible 2008) и ICP DAS (устройство удаленного ввода-вывода). В свою очередь, Grace Kim, Jenny Kim и Chin Bin In получили доступ к системе управления моделью железной дороги, обнаружив и реализовав недостатки безопасности в Siemens WinCC SP2 и в контроллере Siemens SIMATIC S7-1200 (протокол S7).

Специальных призов удостоились Jonas Zaddach, использовавший уязвимость нулевого дня в S7-1200 PLC для проведения DoS-атаки, и его коллега Lucian Cojocar, который ее нашел. Стоит отметить Jenny Kim — единственную девушку среди победителей, поразившую всех своей целеустремленностью и упорством. А Lim Jung Won стал первым, кто разобрался с протоколом Modbus и написал полуавтоматический скрипт управления железнодорожным погрузочным краном.

Безопасность SCADA

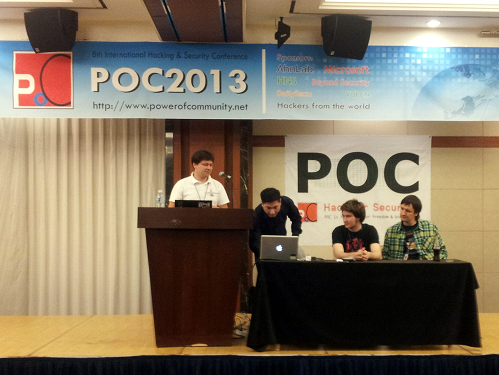

Доклад Techniques of Attacking Real SCADA & ICS Systems, который представили эксперты Positive Technologies, затрагивал ту же тему. Александр Тиморин, Юрий Гольцев и Илья Карпов поделились последними результатами исследований в области безопасности промышленных протоколов SCADA-систем и богатым практическим опытом аудита информационных систем жизненно-важных инфраструктурных объектов.

Большой интерес вызвало также выступление Сергея Гордейчика и Алексея Москвина, которые представили доклад Automatic Exploit Generation for Application Source Code Analysis.

В ходе этого выступления слушатели узнали о новой технологии анализа исходного кода, позволяющей автоматизировать поиск уязвимостей, обнаружение «закладок» и недекларированных возможностей в приложениях.

Кроме того, на POC’2013 состоялась презентация двух новых высокотехнологичных программных продуктов Positive Technologies, локализованных для южнокорейского рынка: PT Application Firewall, межсетевого экрана, сочетающего традиционные методы черного и белого списков с новейшими возможностями самообучения, а также PT Application Inspector, системы контроля защищенности приложений, комбинирующей достоинства статического, динамического и интерактивного анализа исходного кода.

Женский CTF

Нельзя не отметить, что в рамках Power of Community 2013 традиционно проводятся самые оригинальные соревнования по принципам Capture the Flag: страна утренней свежести подарила миру CTF Power of XX, где участвуют только девушки.

С лучшими из них, участницами команды SecurityFirst из университета Сун Чон Хян (Kim Aae-sol, Kim Ji-young, Kim Hak-soo, Park Sae-yan, Park Jeong-min), можно будет познакомиться в России в мае 2014 года — победительницы сеульского CTF на этот раз попадают в основную турнирную сетку PHDays 2014 CTF напрямую, минуя квалификационный раунд.

P. S. Конкурс Choo Choo Pwn был разработан специально для проведения международного форума PHDays III, о подготовке которого вы можете узнать из нашего фильма:

Автор: ptsecurity