Тема использования уязвимостей нулевого дня для операций, проводимых с ведома государственных структур и с привлечением специальных security-компаний или подрядчиков, работающих на них, становится все более популярной и, отчасти, менее информативной. Популярной, поскольку эта информация уже не один год муссируется в СМИ, а менее информативной, поскольку, ведущиеся проекты засекречены и никто не заинтересован в их раскрытии, так как на таких контрактах замешены большие деньги. Одной из причин актуальности этой темы является связь таких уязвимостей с появлением угроз, которые стали именоваться как «кибероружие» (cyberweapon). Связь заключается в том, что обнаружение этих уязвимостей происходило с расследованием случаев попадания угрозы на компьютеры жертвы. Очевидно, что кибероружие обнаруживают крупные AV-компании, вернее, изначально его может обнаружить и небольшая AV-компания, но причислить угрозу к кибероружию, по-сути, могут только крупные компании с соответствующим опытом, крупными заказчиками и видением ландшафта угроз. Такие названия как Stuxnet, Flame известны уже почти всем, кроме этого, в рамках таргетированных кампаний, используются и обычные вредоносные программы, которые могут быть «переориентированы» для своих целей.

Одним из важнейших атрибутов таргетированной атаки или кибероружия может считаться использование 0day уязвимостей, которые используются для скрытной установки вредоносного ПО в систему. Информация, которая стала появляться последние несколько лет как от самих AV-компаний, которые занимаются случаями расследований попадания угроз на компьютеры, так и от других security-компаний, занимающихся безопасностью, недвусмысленно намекает на то, что имеет место использование 0day уязвимостей в атаках, проводимых под прикрытием органов государственной безопасности конкретных государств, и с разрешения правительства. Об организациях, которые предоставляют подобные услуги, а также объяснение некоторых моделей подобного бизнеса, опубликовала статью газета NY Times, информацию из которой, с нашими комментариями, мы хотели бы привести.

ReVuln

http://revuln.com/

https://twitter.com/revuln

Расположение: штаб-квартира в Мальте.

Профиль: исследование уязвимостей в ПО, ICS (АСУ) и предоставление информации о них клиентам (по подписке). Заказчиками являются крупные организации, включая, Агенство Национальной безопасности (АНБ).

VUPEN

http://www.vupen.com/

https://twitter.com/VUPEN

Расположение: Франция, Монпелье.

Профиль: исследование уязвимостей в ПО, разработка эксплойтов. Работает, в т. ч., с крупными организациями и организациями, работающими на правительства разных стран (по их же словам). Подписка $100k.

Exodus Intelligence

https://www.exodusintel.com/

https://twitter.com/ExodusIntel

Расположение: США, Остин (TX).

Профиль: исследование «эксклюзивных» уязвимостей в ПО, разработка эксплойтов.

Netragard

http://www.netragard.com/

https://twitter.com/Netragard

Расположение: США, Массачусетс.

Профиль: тестирование на проникновение (penetration testing), исследование уязвимостей.

Разумеется ни одна из этих компаний не будет раскрывать имена своих заказчиков. Шауки Бекрар (CEO VUPEN) сказал, что их компания не занимается продажей эксплойтов для стран, которые имеют проблемы или конфликты (наложено эмбарго) со странами Европы и США.

Полемика по этому вопросу может сводиться к высказыванию Howard Schmidt (бывший координатор группы, занимающейся кибербезопасностью белого дома) — «Для того, чтобы защитить свою страну нужно найти уязвимости в других странах. Но проблема заключается в том, что мы все становимся менее безопасными.». В соответствии с данными, которые опубликовал Эдвард Сноуден, компании, работающие с правительством США были одними из покупателей 0day уязвимостей. По данным центра «стратегических и международных исследований» в Вашингтоне, такие государства как Россия, Великобритания, Израиль, Индия являются особенно заинтересованными странами в этом вопросе.

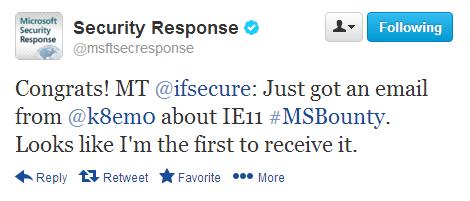

Сам по себе поиск уязвимостей в современных веб-браузерах и другом ПО является довольно прибыльным для ресерчеров, хотя и очень трудоемким. Такие крупные компании как Google, Microsoft и Facebook имеют специальные программы «bug bounty», которые регламентируют цену за обнаружение опасной уязвимости (как правило, уязвимость, которая может использоваться для удаленного исполнения кода). Microsoft совсем недавно запустили свою программу «bug bounty» и уже выплатили первые $50k ресерчеру Ivan Fratric за ценную информацию в рамках «BlueHat Bonus for Defense» (им была представлена система обнаружения и предотвращения ROP техник в эксплойтах — ROPGuard).

Google с начала открытия своей программы «bug bounty» в 2010 г. выплатили ресерчерам более $3 млн. за поиск уязвимостей в веб-браузере Chrome. Facebook открыл похожую программу в 2011 г. и выплатал более $1 млн. Следует отметить, что Apple, в отличие от других компаний, не имеет подобной программы. Но уязвимости для iOS являются одними из самых дорогих. В одном из случаев уязвимость для iOS была продана на $500 тыс.

Есть и другие важные, но куда менее заметные игроки на арене продажи и исcледования 0day для правительства США, например, стартап Endgame (Виргиния, США). С ней тесно связан бывший директор АНБ. Компания специализируется в разработке ряда специальных программных инструментов, которые она продает в первую очередь для правительства США и которые могут быть использованы в борьбе с кибершпионажем, а также в наступательных целях.

Таким образом, речь идет о рынке по продаже различного рода уязвимостей, эксплойтов и иных средств, которые могут быть использованы как в наступательных, так и оборонительных целях (offencive/defencive). Заказчиками выступают правительства, а продавцами security-компании. Шауки Бекрар указывает, что в результате увеличения спроса на этом рынке, цена на такие услуги, фактически, удваивается каждый год.

www.nytimes.com/2013/07/14/world/europe/nations-buying-as-hackers-sell-computer-flaws.html

Автор: esetnod32