В этом году при разработке легенды заданий для конкурса «Конкурентная разведка» мы сделали упор на применимость выискиваемой информации в реальных работах по пассивному анализу при подготовке к пентестам и в работах по оценке осведомленности, а также на использование различных поисковых механизмов и дедуктивных методов.

Как можно судить по одному из интересных райтапов об этом конкурсе — у нас это получилось, хотя бы отчасти.

К сожалению, в этом году участников было не так много, как в прошлом, и поскольку некоторые задания были гораздо сложнее, полностью их не выполнил никто. Победители остановились на отметке в 12 правильных ответов и награждать пришлось в зависимости от быстроты прохождения.

Итак, давайте взглянем на примерный алгоритм прохождения всех заданий конкурса и дадим наконец ответы на вопросы о непройденных заданиях, а также еще раз огласим уточненный список победителей.

Компанией, с которой предстояло работать конкурсантам, была Godzilla Nursery Laboratory — интернациональная корпорация, занимающаяся разведением и продажей домашних годзилл. Годзиллы были выбраны не случайно – именно они «охраняли» железную дорогу из конкурса «Choo-choo PWN».

Google подсказывал участникам сразу, что рабочий сайт этой компании с симпатичным логотипом — www.godzillanurserylab.com, а многие из ее сотрудников представлены в социальной сети LinkedIn. Ну, поехали!

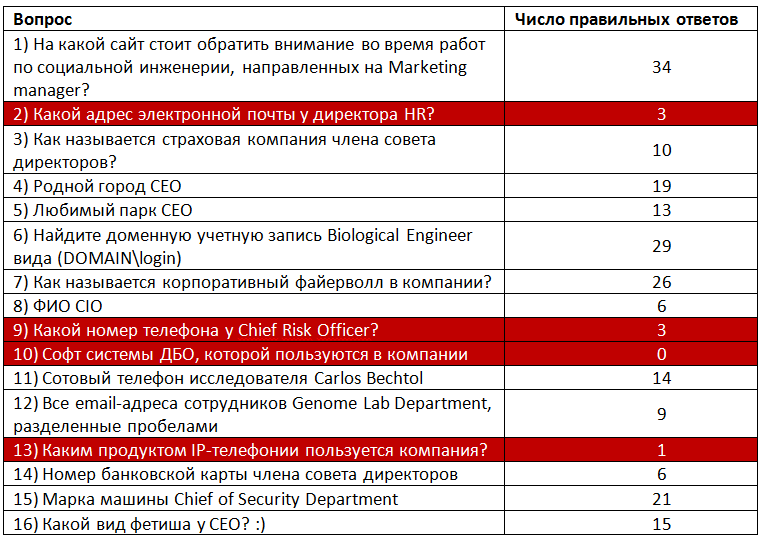

Примечание: процент правильных ответов приведен по отношению к неправильным (не учитывались те, кто вообще не брался за задание), абсолютные значения приведены в конце.

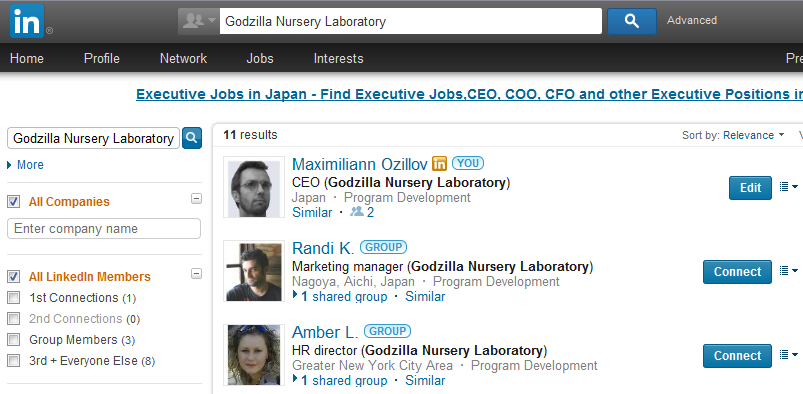

1) На какой сайт стоит обратить внимание во время работ по социальной инженерии, направленных на Marketing manager? (70% правильных ответов)

Marketing manager легко находится в LinkedIn (о том, как узнать, что его зовут Randi Klinger, вы можете прочитать по адресу http://ya-recruiter.blogspot.ru/2012/09/linkedin_12.html). Сразу видно, что он единственный активный писатель в группе «Godzilla Nursery Laboratory» и все ссылки, которые он туда размещает, ведут на ресурсы сайта msn.com.

Правильный ответ: msn.com.

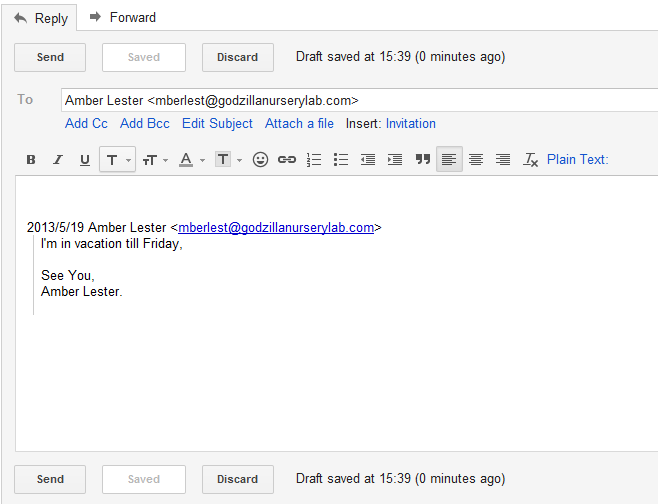

2) Какой адрес электронной почты у HR-директора? (9% правильных ответов)

Основная проблема у участников возникла не с нахождением Amber Lester, которая и является HR director, а с тем, чтобы понять, что mberlest@gmail.com — это личный адрес человека, а пентестеров должен интересовать рабочий адрес. Логично предположить, что он выглядит как-то вроде mberlest@godzillanurserylab.com. И чтобы понять, что это именно он (а не mberlest@gmail.com и не amber.lester@godzillanurserylab.com, который смогли найти некоторые участники), стоило всего-то написать письмецо по этому адресу и получить автоответ ;)

Правильный ответ: mberlest@godzillanurserylab.com.

3) Как называется страховая компания члена совета директоров? (91% правильных ответов)

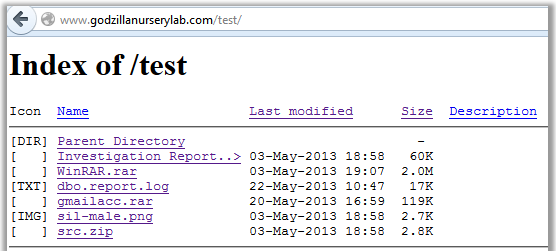

Те участники, кто занимался иногда работами по анализу защищенности веб-приложений или хорошо знаком с их разработкой, должны были найти файл www.godzillanurserylab.com/robots.txt и выйти на папку /test/ с кучей всего интересного.

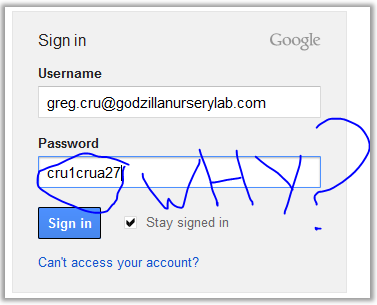

Один из полезных файлов в этой папке — gmailacc.rar, благо пароль на него 5-й по популярности в часто применяемом «TOP 10 Passwords» (http://www.ptsecurity.ru/download/PT-Metrics-Passwords-2009.pdf) — 12345. Из скриншота в этом архиве можно вынести три вещи:

- в компании пользуются Google Mail для своего корпоративного домена;

- Gregory Cruanstrom — потенциально интересный объект (он глава совета директоров, это можно узнать на странице http://www.godzillanurserylab.com/contacts.htm или из того же LinkedIn);

- его почта greg.cru@godzillanurserylab.com, а пароль cru1crua27 (по легенде, он сделал это скриншот в панике от того, что Google перестал маскировать его пароль!).

Если теперь попробовать залогиниться с этими данными, можно получить доступ к ящику и найти письмо от CEO, которое явно указывало на то, что «From Now we will work with Tokio Marine & Nichido Fire Insurance» — из чего ясен правильный ответ.

Правильный ответ: Tokio Marine & Nichido Fire Insurance.

4) Родной город CEO (76% правильных ответов)

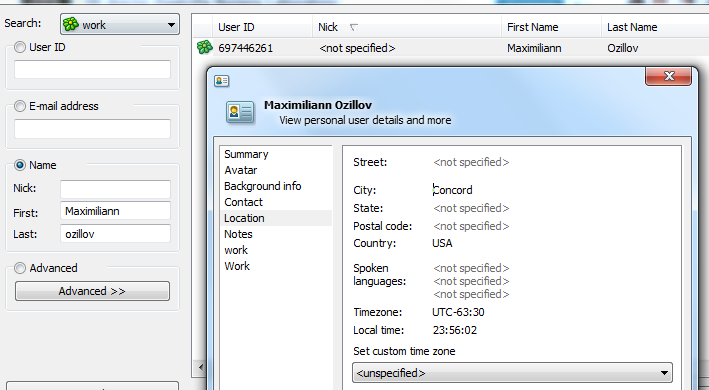

Чтобы участники конкурса начали думать в верном направлении, нашему CEO пришлось выдумать и добавить в общие сведения фразу «I LOVE ICQ!!!». С этой подсказкой ответ на такой простой вопрос становится очевидным. Ищем UIN и контактную информацию по имени и фамилии (эта информация присутствует на сайте и в соцсети).

Правильный ответ: Concord.

5) Любимый парк CEO (52% правильных ответов)

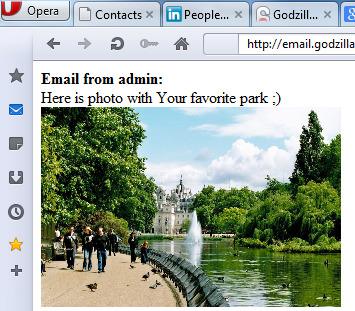

Первой подсказки о существовании поддомена email.godzillanurserylab.com, которую можно было получить со страницы аккаунта Inessa Golubova в сети «Мой мир», некоторым участникам не хватило — и снова пришлось давать намеки со страницы Maximillian Ozillov, что, вроде как «my email webapp is ***.godzillanurserylab.com». Сканирование существующих доменов третьего уровня — не совсем пассивный способ сбора информации, но является распространенной практикой.

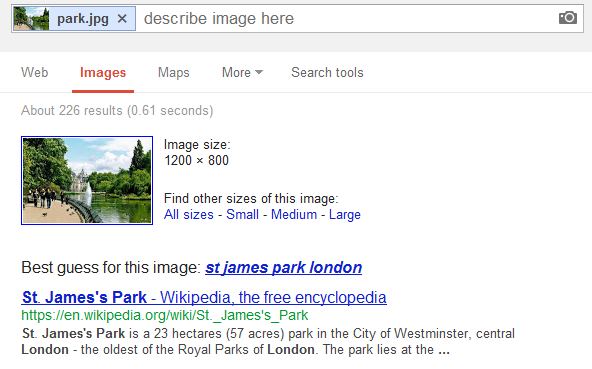

Найдя домен, участники могли обнаружить простенькую веб-форму для авторизации с возможностью для забывчивых пользователей восстановить пароль. А зная адрес электронной почты CEO (любые сомнения развеются, если посмотреть на страницу http://www.godzillanurserylab.com/contacts.htm) и ответ на «секретный вопрос» из предыдущего задания, любой мог получить доступ в почтовый интерфейс, где увидел бы воочию, как все-таки выглядит любимый парк нашего многострадального CEO. А если скормить эту фотокарточку Google Images, то и название парка можно было узнать.

Правильный ответ: St. James's Park.

6) Найдите доменную учетную запись Biological Engineer вида (DOMAINlogin) (80% правильных ответов)

Последнее простенькое задание для разминки решается поиском учетной записи Biological Engineer в социальной сети «Мой мир» по имени и фамилии (за ними снова в LinkedIn), а там будет лежать картинка, которая и даст ответ.

Правильный ответ: GNLIgolubova.

7) Как называется корпоративный файерволл в компании? (90% правильных ответов)

Тут на помощь приходит крайне полезная функция Google — Google Cache или «Сохраненная копия». Если воспользоваться этой фишкой, то легко найти на странице http://www.godzillanurserylab.com/contacts.htm почему-то удаленную запись о пользователе Ivanes Inclam, который является сисадмином в нашей компании. А кто, как не сисадмин, лучше всего знает, какой файерволл установлен в компании. Поиск по имени выдаст несколько форумов, содержащих правильный ответ. К сожалению, большинство участников пошли в обход сценария и просто посмотрели должность в сети LinkedIn.

Правильный ответ: Kaspersky Security for Internet Gateway Russian Edition.

8) ФИО CIO (38% правильных ответов)

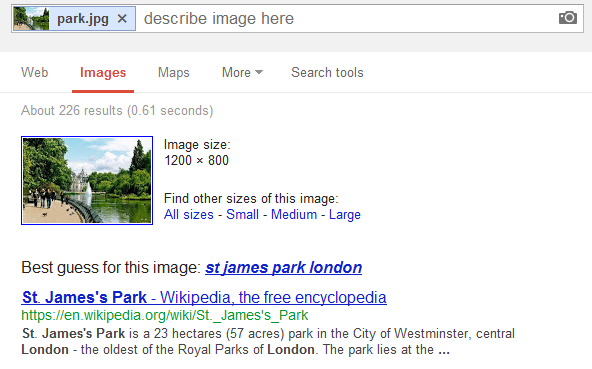

Как зовут Chief Information Officer, узнали те участники, которые вспомнили про такую атаку на криптографические протоколы, как plain-text attack. Именно ее нужно применить, чтобы получить доступ к зашифрованному архиву www.godzillanurserylab.com/test/Investigation%20Report.zip. Если скормить какому-нибудь Advanced Archive Password Recovery небезызвестной компании Elcomsoft этот архив и незашифрованную версию файла из этого архива src.zip, то уже через несколько секунд можно получить доступ к PDF-документу, содержащему ответ на вопрос.

Правильный ответ: Robert Craft.

Примечание: наш персонаж вымышлен и не имеет НИКАКОГО отношения к ставшему известным в связи со всплывшей историей про суперкубок старшему исполнительному директору группы компаний Craft, Роберту Крафту :)

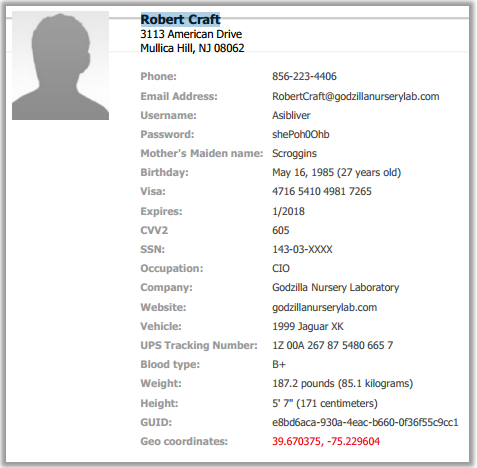

9) Какой номер телефона у Chief Risk Officer? (75% правильных ответов)

С этим заданием справилось лишь три человека, причем ни один из них не стал призером, а очень жаль. Всего-то нужно было написать письмо на cro@godzillanurserylab.com, а адрес подглядеть на публичной странице http://www.godzillanurserylab.com/contacts.htm.

Правильный ответ: 81356873113.

10) Софт системы ДБО, которой пользуются в компании (0% правильных ответов)

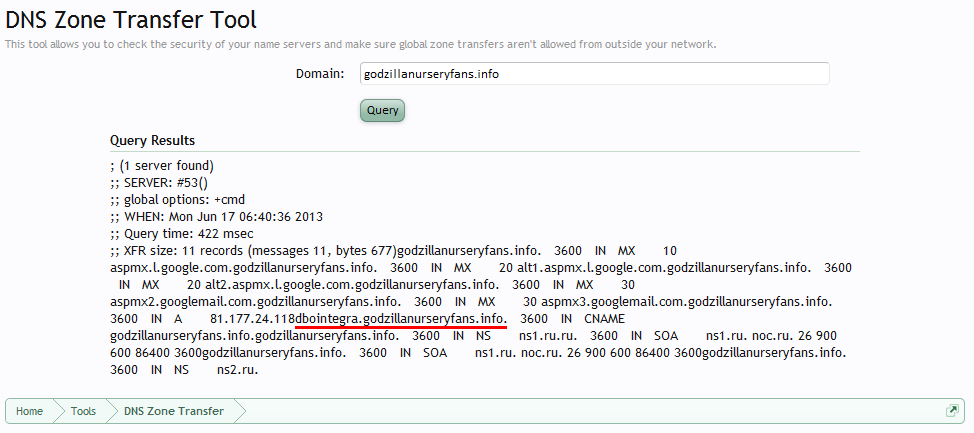

На этот вопрос, к сожалению, никто не сумел ответить правильно. Файл http://www.godzillanurserylab.com/test/dbo.report.log дает все необходимое для того, чтобы понять направление поиска: вроде бы существует домен DBO***.GODZILLANURSERYFANS.INFO. И если бы участники узнали имя домена, то оно, вполне вероятно, содержало бы имя системы ДБО. И тут на помощь приходят AXFR-запросы.

О том, зачем они нужны и как с их помощью получить все поддомены на уязвимых DNS-серверах (а именно такой был в компании), см. хабратопик.

Правильный ответ: DBOINTEGRA

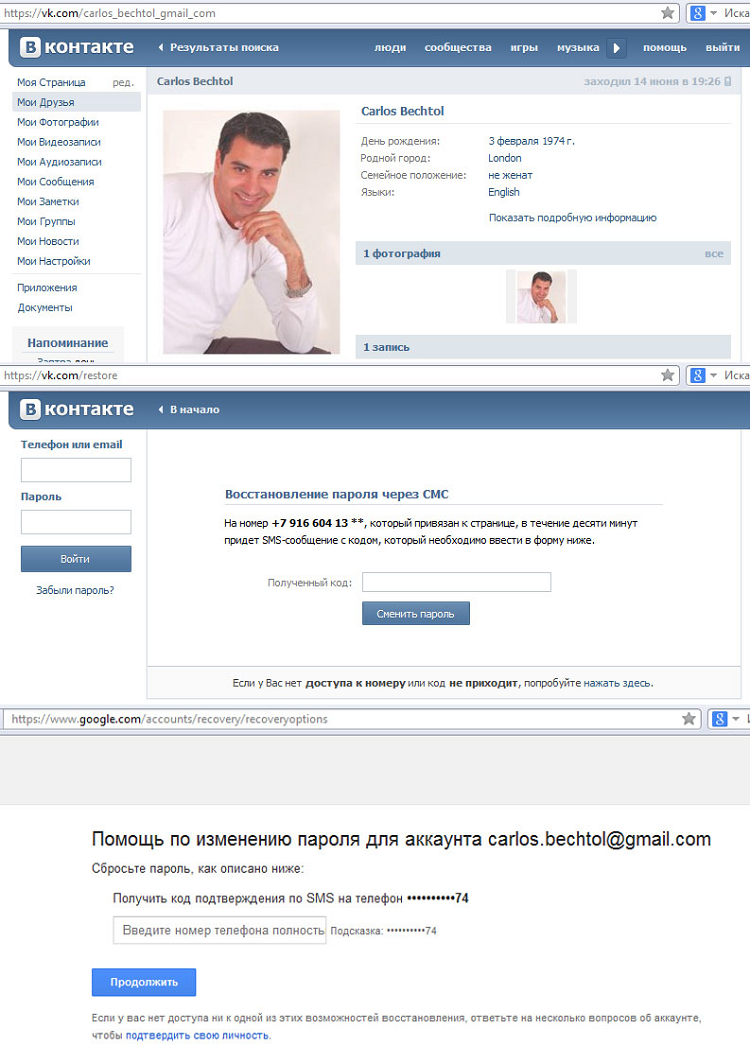

11) Сотовый телефон исследователя Carlos Bechtol (67% правильных ответов)

Одно из самых курьезных заданий в конкурсе. Первый курьез заключается в том, что Дмитрий Евтеев независимо от составителей заданий наткнулся на интересный баг о том, как можно вычислить телефон пользователя социальных сетей и почтового сервиса Google Mail (кто еще не в курсе — читайте: http://www.devteev.blogspot.ru/2013/05/blog-post_21.html). Однако уже в день конкурса эта методика перестала работать — сперва из-за частого сброса пароля нашей учетной записи, а потом из-за того, что администрация «ВКонтакте» пофиксила эту крайне полезную фичу). В итоге пришлось добавить недостающие цифры в контактную информацию учетной записи в соцсети vk.com.

Для тех, кто по каким-либо причинам не смог справиться с заданием: достаточно редкое имя позволяет найти инфу об учетной записи в соцсети, а ее псевдоним carlos_bechtol_gmail_com намекает на существование электронной почты carlos*bechtol@gmail.com (пропущенный символ быстро можно перебрать: это символ точки). Далее выполняется алгоритм из вышеупомянутой статьи.

Правильный ответ: 79166041374.

12) Все адреса электронной почты сотрудников Genome Lab Department, разделенные пробелами (90% правильных ответов)

Рассказать об этом задании более красочно и подробно, чем это сделал Дмитрий Угрюмов из компании «РосИнтеграция», у нас бы при всем желании не получилось.

Правильный ответ: ceo@godzillanurserylab.com, cro@godzillanurserylab.com.

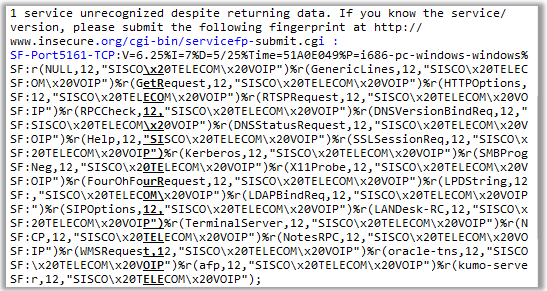

13) Каким продуктом IP-телефонии пользуется компания? (100% правильных ответов)

Еще немножко активного сканирования IP-адреса 54.245.97.120, полученного в результате прохождения предыдущего задания, позволит обнаружить сервис на порте 5161, который отвечает баннером «SISCO TELECOM VOIP». Однако правильный ответ добыл один лишь Сергей Топольцев.

Правильный ответ: SISCO TELECOM VOIP.

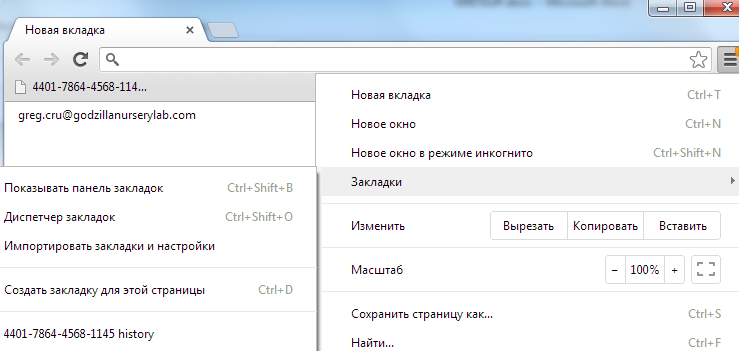

14) Номер банковской карты члена совета директоров (83% правильных ответов)

По причине необычной трудности этого задания, мы дали поблажку участникам, предложив им два варианта прохождения. Основной вариант подразумевал, что участники после прохождения задания номер 3 не только начнут в панике менять пароль этого пользователя (что некоторые и стали делать, но, благо, мы это предусмотрели), но и начнут думать дальше: ведь компания Google предоставляет прекрасные возможности по интеграции многих своих продуктов, в частности — возможность синхронизировать браузеры по учетной записи Google Account. Это значит, что зная пароль и аккаунт (а участники их знали), можно было авторизоваться в Google Chrome и получить доступ к закладкам данной учетной записи.

Одна из закладок содержала недвусмысленный ответ на поставленный вопрос. Более легким способом было бы предположить, что Chief Information Officer — тоже вполне себе может быть членом совета директоров. А номер его карты можно было узнать, проходя задание номер 8. Первый метод обнаружил лишь уже упомянутый Сергей Топольцев.

Правильные ответы: 4401-7864-4568-1145 и 4716-5410-4981-7265.

15) Марка машины Chief of Security Department (95% правильных ответов)

Прекрасные возможности предоставляет Google Street View в этом плане! Зная домашний адрес человека (в данном случае его легко было узнать из контактной информации в LinkedIn и на странице контактов на основном сайте) мы можем попытаться подглядеть за ним. В данном случае, узнать марку припаркованной у дома машины.

Правильный ответ: Honda.

16) Какой вид фетиша у CEO? :) (58% правильных ответов)

Задание оказалось достаточно простым: многие его прошли, еще несколько остановились в шаге от правильного ответа. Замечаем ссылку на домен .onion, включаем Tor (кто еще до сих пор не слышал о Tor's hidden services — срочно читаем: http://www.en.wikipedia.org/wiki/.onion), получаем творение авторов конкурса в формате JPEG. Если конкурсанты посмотрели бы в EXIF-тэги, то нашли бы искомый ответ.

Правильный ответ: Zillaphilya.

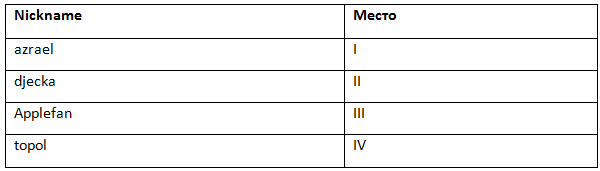

Итоги

Еще одной особенностью конкурса в этом году стало нововведение, коснувшееся отображения статистики по конкурсу: участники не знали номера правильных ответов, а знали только количество правильных, которое обновлялось раз в полчаса, что исключало возможность перебора, хотя попытки были :) Ну да чем бы дитя ни тешилось! К сожалению, в результате ответы в самом конце пришлось проверять вручную, и это ввело некоторых конкурсантов в отчасти оправданное негодование.

Оказалось, что совершенно напрасно мы не наградили одного из лидеров — Сергея Топольцева. Мы просим его связаться с нами для получения заждавшегося приза!

Результаты

Самыми сложными оказались вопросы 2, 9, 10 и 13.

Резюме

Сотрудники, отвечающие за информационную безопасность в компании Godzilla Nursery Laboratory, тоже даром времени не теряли и в режиме реального времени отслеживали «злоумышленников», пытающихся собирать информацию об их коллегах. Все проходило в рамках законодательства, никто очень глубоко не копал и не делал ничего такого, о чем рассказывал на докладе «Ловушки умеют кусаться: обратное проникновение» Алексей Синцов. Но поверхностный сбор сведений по методикам, о которых рассказывал Андрей Масалович на другом докладе («Конкурентная разведка в Интернете»), — позволил найти среди участников конкурса:

- КМС по шахматам, выросшую в Барнауле и поступившую в НСУ на специальность «Системы автоматизированного проектирования», которая в Академгородке в студенческие годы любила слушать громкую музыку :) и очень любит 8-ки в номере телефона;

- уроженца Индии, 27 лет, обучающегося в Carnegie Mellon University;

- любителя редких и необычных языков программирования, проживающего в одном сибирском городке по адресу: ул. Военная, д. 7, корп. ххх, кв. ххх (по знаку зодиака — Рыбы);

- много участников форумов Positive Hack Days: Young School (2012), Fast Track (2013), в том числе автора доклада на тему анонимности в Интернете :) и персонажа, много знающего о разработке защищенных флеш-накопителей, который интересуется также таксофонами.

Огромное спасибо всем участникам конкурса! Предложения принимаются по адресу ci@ptsecurity.ru. До новых встреч.

Disclaimer: все персонажи являются вымышленными и любое совпадение с реально живущими или когда-либо жившими людьми случайно.

Автор: ptsecurity