Автор: Forbidden World

Думаете, что и так знаете про успехи США, Германии и особенно Великобритании в области криптографии?

“Я же смотрел “Игру в имитацию”!” - распространенный комментарий, распространенное заблуждение. Все было не так, как показали в кино. Британцы были не самые умные, Алан Тьюринг не был самым успешным в дешифровальной службе, а США не полагались только на своих союзников. Ну и британский компьютер, который вы видите ниже на картинке, НИКАК не связан с Тьюрингом.

А материал об успехе дешифровальной службы Германии впервые переведен на русский язык для этой статьи. Пришло время срывать покровы. Интересно узнать, как оно было на самом деле?

Добро пожаловать под кат!

Великобритания

Защита

Британия одна из первых вступила в войну, и ей приходилось строить свою шифровальную службу “по ходу дела”. Иногда скорость и простота была важнее безопасности, нужно было хоть как-нибудь передать данные агентам.

Для этого использовали самое нетехнологичное и уязвимое шифрование Второй Мировой Войны - “Поэмный код”.

Для этого выбиралась известная английская поэма, например что-то из Шекспира, и ее слова использовались как ключ.

Проблемы очевидны:

-

Поэму можно угадать, она всегда известная.

-

Выбить под пытками ее легко, это не блокнот, уничтожив который агент при всем желании не может “сдать” ключ.

-

Слова поэмы не должны повторяться, а количество различных слов в поэме ограничено, всегда есть соблазн повторить.

-

Узнав, что за поэма использовалась, ты получаешь доступ и ко всем последующим сообщениям и ко всем предыдущим. Вся переписка с этой агентурной ячейкой скомпрометирована.

-

Длина сообщения также должна была быть не более 200 символов из-за опасности частотного анализа.

Данный шифр вскрывался регулярно, британцы это понимали и использовали его в самых крайних случаях, например для шифрования сообщений стихийно сформированных в тылу противника групп агентов. Для действительно стойкого шифрования в Великобритании наиболее массово использовалась криптографическая машина Typex (она же Type X, Type 10).

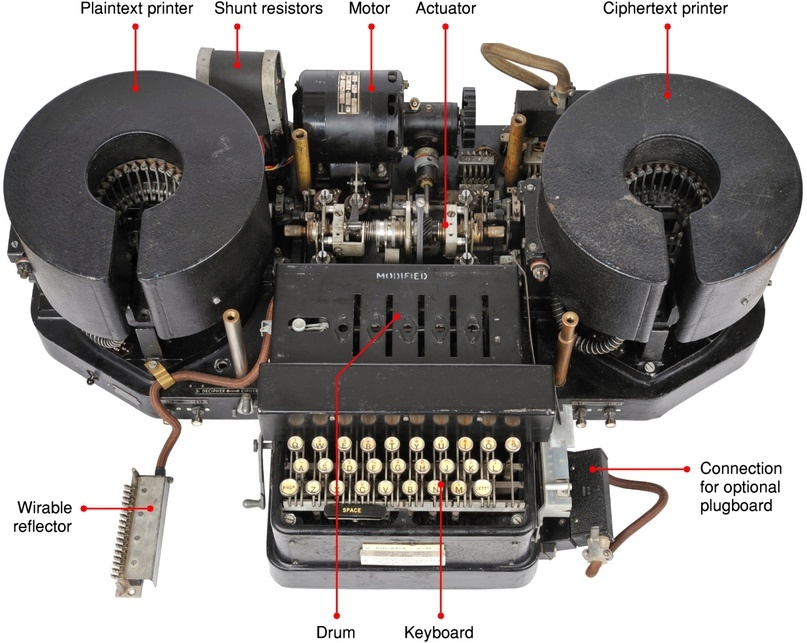

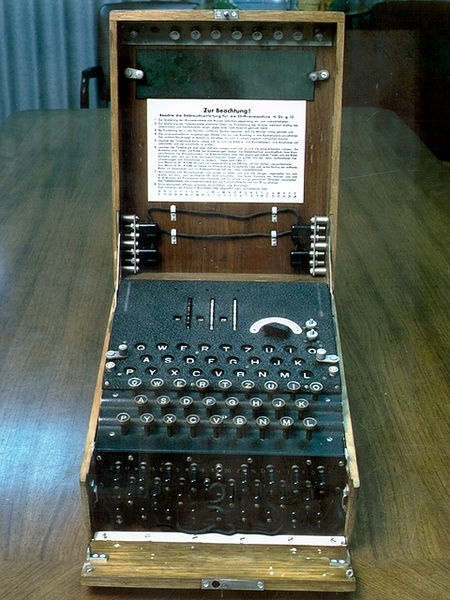

Она была разработана в 1937 году, на базе коммерческой версии немецкой тактической машины Энигма. Просуществовала Typex до середины 1950-х годов.

Typex унаследовала от Энигмы многие проблемы и не была достаточно криптостойкой, несмотря на глубокую модификацию британцами.

Typex была трижды захвачена немецкой разведкой, однако без корректно установленных положений шифрующих роторов. Подразделения криптоаналитиков Германии опознали в машине глубокую модификацию Энигмы, небезосновательно посчитали ее не менее надежной, чем сама Энигма, и из этого сделали вывод, что без корректных положений роторов взлом подобной системы невозможен.

Такая уверенность в собственном продукте сыграло с Германией очень злую шутку. Если бы немцы усомнились в надежности Энигмы и соответственно Typex, провели достаточно исследований и смогли бы взломать собственный же алгоритм… То они бы не только получили контроль над самыми важными коммуникациями Британии, но и смогли бы защитить Энигму от будущего взлома.

Более того, английские операторы, как и все люди, совершали ошибки, которые могли немцам помочь во взломе, но… В итоге Typex не взломана, из-за самоуверенности криптоаналитиков Германии. США же неоднократно указывали британцам на возможные проблемы Typex и сами британцы старались модифицировать машину, поднимая ее криптостойкость.

После 1943 года Великобритания начала переходить на две другие машины:

-

Rockex - которая преимущественно использовалась между ними и Канадой. Поэтому не представляла особого интереса в рамках Второй Мировой Войны.

-

CCM (Combined Cipher Machine) - Комбинированная Шифровальная Машина. Созданная в США в 1943 году для коммуникации между Великобританией и США.

CCM стала одной из самых надежных шифровальных машин того времени, но и она не была лишена недостатков. Комбинаций центральных роторов было слишком мало - 338 штук, что в теории позволяло при перехвате более тысячи групп сообщений провести успешную атаку для восстановления их положений, а значит и ключа шифрования. Однако столько сообщений в группах не передавалось, и данных о том, что CCM была взломана хоть раз, нет. Итого не взломана.

После войны использовалась в блоке НАТО, пока не была модифицирована в машину AJAX. Английское шифрование было самым надежным на криптографическом фронте, ну, если не считать Поэмный код =).

Атака

Об успехах Великобритании по расшифровке сообщений Германии сложно не услышать, особенно об Алане Тьюринге и взломе немецкой Энигмы, однако многие очень важные подробности часто упускаются из вида.

С момента вступления Великобритании во Вторую Мировую Войну одним из самых важных и засекреченных мест стала Station X. Он же особняк Блетчли-парк в городке Милтон Хилс, где располагалось главное шифровальное подразделение Великобритании. Именно в Блетчли-парк лучшие ученые работали над взломом шифровальных машин Германии, среди которых были и внедренные агенты советской разведки, о которых я говорил в первой части.

Основных направлений было два: одно было нацелено на взлом немецкой Энигмы, второе - на взлом немецкой Машины Лоренца (она же Танни). Про взлом Энигмы существует множество статей и обзоров, поэтому я расскажу кратко по основным вехам.

До Великобритании во взломе Энигмы уже были сделаны немалые успехи:

-

Польская разведка выкупила коммерческую версию Энигмы (узнав о ней из патентов) и обнаружила в ней ряд недостатков еще перед началом Второй мировой войны. Более того, они предложили метод подбора положений роторов, о возможности которого немцы не догадывались и не смогли повторить во взломе Typex.

-

В декабре 1932 года польский криптограф Мариан Реевский получил кодовые книги Германии на 2 месяца. Данные материалы позволили восстановить внутреннюю электропроводку роторов и построить военный вариант Энигмы из коммерческого.

-

15 декабря 1938 года Германия добавила два новых ротора в военную версию, а 1 января 1939 года увеличила количество соединений коммутационной панели. Всё это значительно затруднило будущий криптоанализ Энигмы.

-

С началом войны и падением Польши исследователи успели передать свои успехи французам, которые попытались развить их. Но после скорого падения Франции материалы разработок поляков и французов передали в Бетчли-Парк.

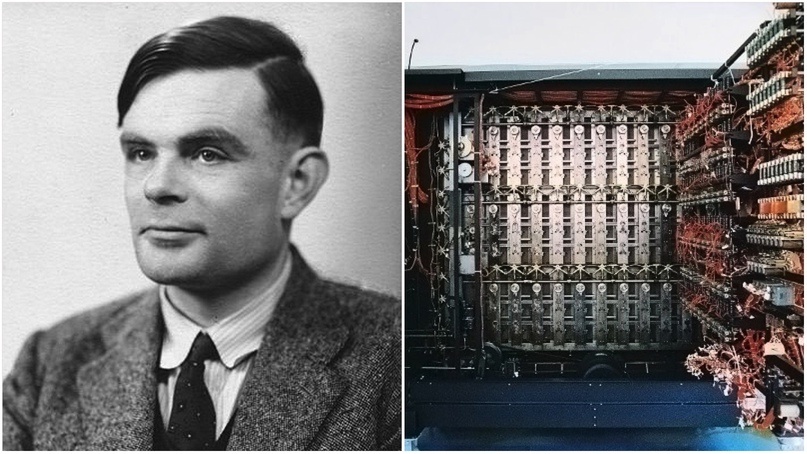

18 марта 1940 года в Бетчли-Парке на основе неоднократно захваченных Энигм и разработок польских криптографов Аланом Тьюрингом была построена электронно-механическая машина Bombe (Бомба). Задача этой машины была проста: перебирать ежедневно меняющиеся ключи шифрования, если известна структура сообщения или какая-то его часть. В криптографии эта атака называется “Атакой на основе открытых текстов”.

Алан Тьюринг и его творение.

То есть криптоаналитикам было достаточно хотя бы одного частично известного сообщения в день, чтобы расшифровать все остальные сообщения в этот же день. Но его еще нужно было получить, нужны были подсказки.

Часто сообщения можно было предугадать, можно было догадаться по времени, месту, ситуации о куске передаваемых сообщений. Догадаться, что в начале/конце сообщения идет типичное нацистское приветствие или дата.

Прогнозы погоды, например, передавали регулярно и в одно и тоже время, они всегда содержали слово “погода”, да и британские метеослужбы знали о погоде в регионе. Постоянно передаваемые сообщения одной длины намекали, что это какая-то стандартная регламентированная фраза, например “Нечего сообщить”.

Шифрование подобных уже заранее известных противнику или очевидных сведений значительно облегчали подбор ключа на сутки. Но больше всего немцев подвело то, что операторов заставляли шифровать цифры словами и писать каждую цифру отдельным словом.

Узнав об этом Алан Тьюринг пересмотрел все доступные сообщения и обнаружил, что самым распространенным числом встречаемым в 90% сообщений является 1 - “eins”. И на основе всех комбинаций написания числа eins можно успешно осуществлять атаку по подбору ключа.

Но что если ключ никак не подбирается с утра, нет никаких подсказок, а предстоит важнейшая операция?

Тогда остается одно из любимейших занятий разведки - провокация! Например, минирование определенного участка моря на виду у противника. А дальше ожидание сообщения точно содержащего эти координаты. Таким образом успешно взламывалась Энигма, хотя немцы несколько раз незначительно меняли ее внутреннее устройство и приходилось захватывать ее заново. О работе отдела по взлому Энигмы сняли множество фильмов, а вот о втором говорили гораздо меньше.

Отдел по взлому Машины Лоренца получили гораздо более сложную задачу: взломать криптографическую машину, которую они никогда не видели, которую ни разу не захватывали, патентов на которую не было в открытом доступе. Это было практически невозможно.

Разведкой Великобритании были построены дополнительные станции для перехвата сообщений, но шифр никак не поддавался расшифровке. Пока не сыграл человеческий фактор. 30 августа 1941 года из Афин в Вену было передано сообщение, и первый раз передача не прошла. Оператора по открытому каналу попросили передать сообщение снова, и все что ему требовалось - повторить свои действия, зашифровать тоже самое сообщение тем же самым ключом и заново отправить.

Однако оператор неумышленно его изменил, использовал аббревиатуры и к тому же пару раз опечатался. Он знал, что пересылать два разных сообщения под одним ключом было СТРОЖАЙШЕ запрещено, но даже не подумал, что так незначительно изменяя сообщение он ставит под угрозу все шифрование Германии. Сотрудники разведки, перехватившие оба сообщения различной длины и запрос на повтор поняли, что оператор допустил ошибку и немедленно передали шифровки в Блетчли-парк.

А уже там криптограф Джон Тилтман и его команда приступили к расшифровке, применяя ту же самую атаку на основе открытого текста, подобрав часть сообщения из-за ошибки оператора. Через некоторое время оба сообщения были расшифрованы, но это было только начало.

В октябре 1941 года к их команде присоединился гениальный криптоаналитик Уильям Татт. И команда совершила невозможное - они восстановили логику работы Машины Лоренца. Восстановили методом обратной разработки, зная 2 сообщения разной длины и подобранный ключ. Таким образом была взломана самая надежная машина Германии без ее захвата, без кражи ключей шифрования и какой либо информации о ней на одной-единственной ошибке оператора.

Восстановление алгоритма Машины Лоренца при вручении Татту ордена Канады назвали “одно из величайший интеллектуальных достижений Второй Мировой Войны”.

Это ни шло ни в какое сравнение с тем, что сделал Тьюринг с Энигмой, но об этом не так активно говорят.

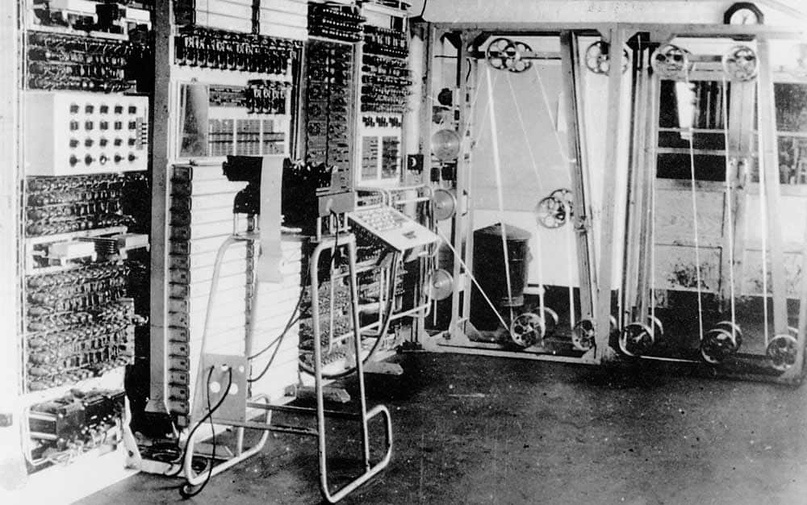

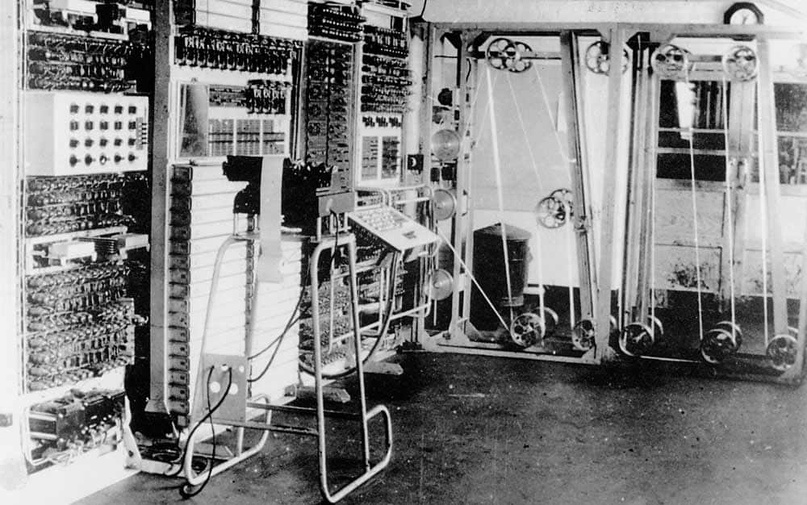

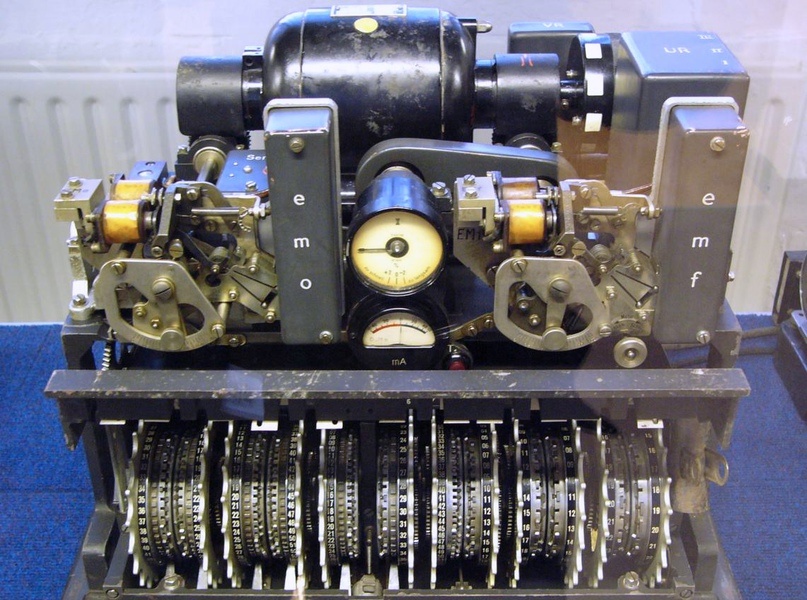

Автоматизировал расшифровку Машины Лоренца Макс Ньюман, а реализовал проект инженер, которого Тьюринг уже использовал при создании Бомбы - Томас Флоуэрс. Так родился первый компьютер - Colossus (Колоссус), который полностью автоматизировал процесс подбора ключей к Машине Лоренца.

Этот компьютер и был изображен на заглавной картинке статьи, его создатели:

-

Уильям Татт (алгоритм расшифровки)

-

Макс Ньюман (архитектура)

-

Томас Флоуэрс (реализация)

Таким образом двумя отделами Блетчли-парка были взломаны обе шифровальные машины Германии в большинстве случаев, и был автоматизирован процесс подбора ключей к ним.

США

Защита

США использовали кучу различных систем шифрования между ведомствами (например SIGABA), отдельную систему CCM для связи с Великобританией, о которой мы говорили ранее; все они так и не были взломаны.

M-209 в музее.

А вот тактическая “полевая” шифровальная машина у них была одна - M-209.

Эта машина активно использовалась на фронтах и была неоднократно захвачена. Она имела ключевую уязвимость в виде записи цифр буквами, как в Энигме. Это позволяло искать подсказки по числам, как это делал Тьюринг. По недавно рассекреченным данным АНБ она была взломана лишь в 10-30% случаев. Но это было не так. В разделе “атака” Германии я это опровергну и расскажу об этом подробнее. М-209 была взломана в 100% случаев.

Судя по всему, об успехах Германии по взлому М-209 американцам не стало известно и после войны, так как эту машину использовали даже во время Войны во Вьетнаме.

Отдельное внимание заслуживают коренные американцы (индейцы), которых использовали как радистов на фронте, делая ставку на то, что языки отдельных племен не были известны даже в США, не то что в Германии. Словари этих языков никогда не составлялись.

Но были и фундаментальные проблемы у такого метода защиты информации:

-

Таких “шифровальщиков” было довольно мало, их приходилось с одной стороны беречь, с другой, убивать при малейшей опасности, чтоб их не захватили в плен.

-

В языках племен не было большинства современных слов и приходилось как-то объяснять другими словами, что мешало эффективной коммуникации.

Полноценным шифрованием это не назвать, но для использования на фронте годилось в ряде случаев. В 2002 году о шифровальщиках-навахо даже сняли художественный фильм “Говорящие с ветром”.

Атака

О криптоаналитиках США известно достаточно мало, данные о них по большей части остаются под грифом секретности и до сих пор.

Известно, что в битвах за острова архипелага Сайпан (15.06 - 9.07 1944) американцами были захвачены самые защищенные шифровальные машины Японии Jade. И на их основе была построена RATTLER - электрическая машина для автоматического подбора ключей. Таким образом при наличии подсказок Jade-шифрование было взломано во всех случаях и процесс взлома был полностью автоматизирован. Технические характеристики, авторы и особенности реализации неизвестны.

Германия

Защита

Энигма - тактическая шифровальная машина, использовалась в основном в полевых условиях - на фронте. Была взломана (Польша, Великобритания). Подробнее в разделе “атака” Великобритании.

Стоит выделить основные причины довольно быстрого взлома Энигмы:

-

Распространяемая до войны коммерческая версия.

-

Частые захваты машины с установленными роторами.

-

Самоуверенность немцев и как следствие отсутствие фундаментальных модификаций машины в процессе войны.

-

Человеческий фактор

Машина Лоренца - стратегическая шифровальная машина для коммуникаций самого высокого уровня, наиболее оберегаемая и как следствие не захваченная ни разу в ходе войны. Взломана (Великобритания) из-за человеческого фактора. Подробнее также в разделе “атака” Великобритании.

Атака

До недавнего времени было известно в основном о провалах немецких криптоаналитиков. Да, они легко взломали тактическую машину СССР, но ее быстро вывели из эксплуатации на западном фронте. Они не усомнились в собственной Энигме, а ведь могли и ее уберечь, и вскрыть британский Typex!

Но был и успех, о котором ранее еще не писали в англоязычных и тем более русскоязычных источниках - была взломана американская тактическая машина М-209. Взломана во всех случаях из-за кодирования словами отдельных цифр. Таким же методом подбора, как это делал Тьюринг, о котором немцам известно не было.

Человек ,взломавший М-209 - Рейнольд Вебер, в 2000 году написал об этом мемуары для внуков. Там он подробно рассказал, как именно шла работа немецких криптоаналитиков.

Как оказалось, они не уступали ни американским, ни британским коллегам.

В апреле 1944 года, за 2 месяца до высадки союзников в Нормандии, была начата работа по созданию немецкой электромеханической машины по автоматизированному подбору ключей.

Вебера тогда пригласили в компанию Hollerith (она впоследствии станет частью IBM). Они согласились построить такую машину для немецкой армии, но только в течении 2-х лет. Столько времени у терпящей поражение за поражением немецкой армии не было.

И в конце августа 1944 года отдел Рейнольда Вебера собственноручно собрал эту машину и продемонстрировал ее работу на американских шифровках.

За 7 часов работы машина подобрала ключ ко всем сообщениям армии США на эти сутки.

Но эффективно использовать ее так и не смогли, было уже слишком поздно. Эта машина даже официального названия не получила. Раз за разом команда Вебера получала приказы на передислокацию. Из-за постоянного отступления войск и смещения фронта, машину даже не успевали развернуть и подключить.

А в начале 1945 года ее было приказано уничтожить. На тот момент Вебер уже был один, команда дезертировала. Так первый немецкий компьютер был уничтожен с помощью пилы, кирки, молотка и топора. И забыт.

Итог

На криптографическом фронте было не менее горячо, чем на реальном фронте. Это не было “игрой в одни ворота”. Использовались все доступные методы шифрования, удачные и не очень. От Поэмного кода и шифровальщиков-навахо, до Машины Лоренца и CCM, от Энигмы и Кристалла, до Orange и Jade.

Было создано 4 автоматизированных машины для взлома шифров. Они - предки современных компьютеров:

-

Bombe (Великобритания)

-

Colossus (Великобритания)

-

Rattler (США)

-

И немецкая безымянная машина (Германия)

До их изобретения шифровальщики работали днями и ночами, обеспечивая преимущество своей страны. Также огромную работу проделали агенты всех стран, особенно агенты СССР.

Ну а слабейшим звеном, как обычно, оказались люди. Операторы совершали ошибки при передаче, криптографы использовали небезопасные алгоритмы, контрразведка не могла вовремя найти шпионов, военные позволяли захватить машины на фронте и многое, многое другое.

Криптография - дочка математики. Она может быть идеальной, а люди нет.

Напоследок вот вам достижения криптографического фронта:

-

Альтернативные методы взлома - СССР (Резидентура в Японии и Кембриджская пятерка).

-

Захвачен, но не взломан - Великобритания (Typex).

-

Взлом по воздуху - Великобритания (Машина Лоренца взлом без захвата).

-

Очень темная лошадка - Германия (Компьютер для взлома М-209).

-

Да быть того не может! - Япония (Слепая вера в неуязвимость собственного шифрования).

-

Джонни, они не взломают! - США (Использовать уже взломанную машину в другой войне)

Автор: Forbidden World

Автор: Cat.Cat