В этой статье я рассказал, как сделать собственный безопасный мессенджер только для своей тусовки параноиков.

Сейчас есть много IM-мессенджеров с end-to-end шифрованием, но вариантов, которые можно быстро развернуть на своем сервере гораздо меньше.

Изучая варианты, мой взгляд упал на Delta Chat, о котором на Хабре уже упоминали — мессенджер без централизованной серверной инфраструктуры, использующий почтовые сервера для доставки сообщений, что позволяет развернуть его, например, на своем домашнем сервере и общаться с устройств, в том числе не имеющих доступ в интернет.

Среди преимуществ этого подхода можно отметить:

- Вы сами управляете своей информацией, в том числе ключами шифрования.

- Вы не отдаете свою адресную книгу никому.

- Нет необходимости использовать телефонный номер для регистрации.

- Наличие клиентов под все популярные системы: Windows, Linux, Android, MacOS, iPhone.

- Дополнительное шифрование STARTTLS/SSL при передаче сообщений, обеспечиваемое почтовым сервером.

- Возможность настроить удаление старых сообщений с устройства (исчезающие сообщения).

- Возможность настроить удаление сообщений с сервера, при получении.

- Быстрая доставка, благодаря IMAP push.

- Групповые защищенные чаты.

- Поддержка передачи файлов, фото и видео.

- Сервер и клиент относятся к открытому ПО и совершенно бесплатны.

Возможные недостатки:

- Нет возможности создавать нативные аудио и видео конференции.

- Необходимость экспортировать/импортировать ключи шифрования, для настройки одного аккаунта на нескольких устройствах.

Интересный факт: Роскомнадзор уже требовал от разработчиков Delta Chat предоставить доступ к пользовательским данным, ключам шифрования и зарегистрироваться в государственном реестре провайдеров, на что Delta Chat ответили отказом, т.к. не имеют собственных серверов и не имеют доступа к ключам шифрования.

End-to-end шифрование

Delta Chat для подключения к серверу может использовать StartTLS или SSL подключение к серверу, сообщения по умолчанию будут шифроваться по стандарту Autocrypt Level 1, после обмена первыми сообщениями (они передаются в незашифрованном виде). Таким образом если общение идет между пользователями одного сервера, информация не будет передаваться на другие сервера, в передаче сообщений будет занят только наш сервер и устройства пользователей.

Настройка сервера

Настройка сервера для Delta Chat сводится к установке Postfix + Dovecot с настроенными StartTLS/SSL и настройке записей домена.

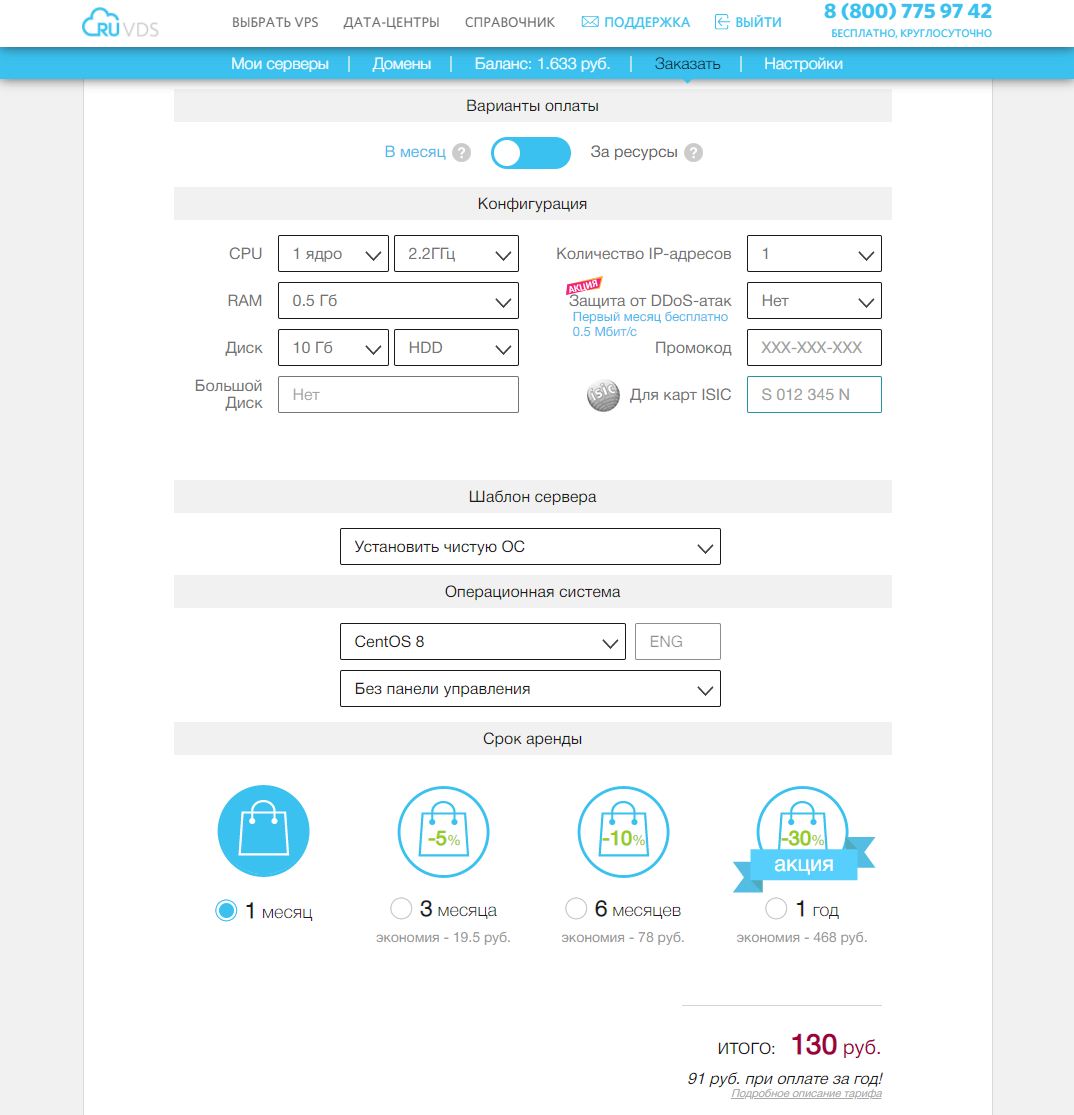

Для настройки сервера я буду использовать CentOS 8, для других дистрибутивов могут быть несущественные расхождения. Выбираем подходящие параметры сервера под нашу задачу.

В DNS я создал две записи: домен третьего уровня будет и почтовым доменом и именем почтового сервера:

secureim.example.com A <ip>

secureim MX secureim.example.com

Зададим hostname и установим postfix, dovecot и nginx (nginx — для получения сертификатов let's encrypt, wget — для установки certbot-auto, nano — редактор):

hostnamectl set-hostname secureim.example.com

dnf install postfix dovecot nginx wget nano -yРазрешим Postfix принимать почту извне и настроим hostname, domain и origin сервера, так как почтовый домен и адрес сервера совпадают, то домен будет везде одинаковым:

postconf -e "inet_interfaces = all"

postconf -e "myhostname = secureim.example.com"

postconf -e "mydomain = secureim.example.com"

postconf -e "myorigin = secureim.example.com"Для того что бы Delta Chat был доступен для подключения из Интернета, нужно открыть порты 80, 143, 443, 465, 587, 993. Так же откроем порты 80, 443 что бы получить сертификаты let's encrypt и обновлять их в дальнейшем. Если планируется получение писем от других почтовых серверов, так же понадобится открыть порт 25 (в моем случае я не планирую подключаться используя другие сервера, поэтому 25й порт я не указываю). И возможно потребуется добавить перенаправление портов 80, 143, 443, 465, 587, 993 на маршрутизаторе, если сервер планируется использовать в локальной сети.

Откроем порты 80, 143, 443, 465, 587, 993 в firewall:

firewall-cmd --permanent --add-service={http,https,smtps,smtp-submission,imap,imaps}

systemctl reload firewalldСоздадим настройки сайта для нашего доменного имени, что бы получить сертификаты let's encrypt используя certbot-auto

nano /etc/nginx/conf.d/secureim.example.com.conf

server {

listen 80;

listen [::]:80;

server_name secureim.example.com;

root /usr/share/nginx/html/;

}

}Включим и запустим nginx:

systemctl enable nginx

systemctl start nginxУстановим certbot-auto:

cd ~

wget https://dl.eff.org/certbot-auto

mv certbot-auto /usr/local/bin/certbot-auto

chown root /usr/local/bin/certbot-auto

chmod 0755 /usr/local/bin/certbot-auto

yes | certbot-auto --install-onlyСгенерируем сертификаты для сайта (в дальнейшем мы будем их использовать для TLS-шифрования соединения с сервером):

certbot-auto certonly -a nginx --agree-tos --staple-ocsp --email my_mail@example.com -d secureim.example.comБудут созданы сертификаты и так же будет выведено в консоль их расположение:

# /etc/letsencrypt/live/secureim.example.com/fullchain.pem

# /etc/letsencrypt/live/secureim.example.com/privkey.pemИсправим соответственно файл конфигурации Postfix, что бы разрешить прием писем на портах 465 и 587:

nano /etc/postfix/master.cf

submission inet n - y - - smtpd

-o syslog_name=postfix/submission

-o smtpd_tls_security_level=encrypt

-o smtpd_tls_wrappermode=no

-o smtpd_sasl_auth_enable=yes

-o smtpd_relay_restrictions=permit_sasl_authenticated,reject

-o smtpd_recipient_restrictions=permit_mynetworks,permit_sasl_authenticated,reject

-o smtpd_sasl_type=dovecot

-o smtpd_sasl_path=private/auth

smtps inet n - y - - smtpd

-o syslog_name=postfix/smtps

-o smtpd_tls_wrappermode=yes

-o smtpd_sasl_auth_enable=yes

-o smtpd_relay_restrictions=permit_sasl_authenticated,reject

-o smtpd_recipient_restrictions=permit_mynetworks,permit_sasl_authenticated,reject

-o smtpd_sasl_type=dovecot

-o smtpd_sasl_path=private/authВыполним команды, что бы указать расположение TLS сертификата и личного ключа сервера:

postconf "smtpd_tls_cert_file = /etc/letsencrypt/live/secureim.example.com/fullchain.pem"

postconf "smtpd_tls_key_file = /etc/letsencrypt/live/secureim.example.com/privkey.pem"При необходимости можем включить логирование TLS подключений:

postconf "smtpd_tls_loglevel = 1"

postconf "smtp_tls_loglevel = 1"Добавим в конец файла конфигурации Postfix требование использовать протоколы не ниже TLS 1.2:

nano /etc/postfix/main.cf

smtp_tls_mandatory_protocols = >=TLSv1.2

smtp_tls_protocols = >=TLSv1.2# Включим и запустим Postfix:

systemctl start postfix

systemctl enable postfixУстановим, включим и запустим Dovecot:

dnf install dovecot -y

systemctl start dovecot

systemctl enable dovecotИзменим файл конфигурации Dovecot, что бы разрешить протокол imap:

nano /etc/dovecot/dovecot.conf

protocols = imapНастроим хранилище писем, что бы письма сохранялись в папках пользователей:

nano /etc/dovecot/conf.d/10-mail.conf

mail_location = maildir:~/Maildir

mail_privileged_group = mailДобавим Dovecot в группу mail что бы Dovecot мог читать входящие:

gpasswd -a dovecot mailЗапретим авторизацию без TLS шифрования:

nano /etc/dovecot/conf.d/10-auth.conf

disable_plaintext_auth = yesДобавим автоподстановку домена при авторизации (только по имени пользователя):

auth_username_format = %nИзменим расположение сертификата, ключа, расположения файла с ключом Диффи-Хеллмана, минимальную версию TLS 1.2 и предпочтение выбора протоколов шифрования сервера, а не клиента:

nano /etc/dovecot/conf.d/10-ssl.conf

ssl_cert = </etc/letsencrypt/live/secureim.example.com/fullchain.pem

ssl_key = </etc/letsencrypt/live/secureim.example.com/privkey.pem

ssl_dh = </etc/dovecot/dh.pem

ssl_min_protocol = TLSv1.2

ssl_prefer_server_ciphers = yesСгенерируем ключ Диффи-Хеллмана, генерация ключа может занять продолжительное время:

openssl dhparam -out /etc/dovecot/dh.pem 4096Изменим секцию service auth, так что бы Postfix смог подключиться к серверу авторизации Dovecot:

nano /etc/dovecot/conf.d/10-master.conf

service auth {

unix_listener /var/spool/postfix/private/auth {

mode = 0600

user = postfix

group = postfix

}

}Включим автосоздание системных почтовых папок (на тот случай, если мы будем пользоваться сервером в том числе и для обычной почты) добавив строку auto = create в секции почтовых папок:

nano /etc/dovecot/conf.d/15-mailboxes.conf

mailbox Drafts {

auto = create

special_use = Drafts

}

mailbox Junk {

auto = create

special_use = Junk

}

mailbox Trash {

auto = create

special_use = Trash

}

mailbox Sent {

auto = create

special_use = Sent

}

mailbox "Sent Messages" {

auto = create

special_use = Sent

}Настроим что бы Dovecot доставлял письма в настроенное хранилище, добавив параметр lmtp:

nano /etc/dovecot/dovecot.conf

protocols = imap lmtpНастроим сервис LMTP следующим образом:

nano /etc/dovecot/conf.d/10-master.conf

service lmtp {

unix_listener /var/spool/postfix/private/dovecot-lmtp {

mode = 0600

user = postfix

group = postfix

}

}Добавим следующие настройки в конец файла, что бы сообщить Postfix доставлять письма в локальное хранилище через сервис Dovecot LMTP. Так же отключим SMTPUTF8, так как Dovecot LMTP не поддерживает это расширение:

nano /etc/postfix/main.cf

mailbox_transport = lmtp:unix:private/dovecot-lmtp

smtputf8_enable = noСоздадим пользователей которые будут использовать сервер, создав соответствующую запись в системе и задав ей пароль, который будет использоваться для авторизации через smtps и imaps:

adduser user1

passwd user1# Перезапустим Dovecot и Postfix:

systemctl restart dovecot

systemctl restart postfixДобавим в /etc/crontab задачу для автоматического обновления сертификатов:

nano /etc/crontab

30 2 * * * root /usr/local/bin/certbot-auto renew --post-hook "nginx -s reload"На данном этапе сервер должен функционировать как почтовый сервер, т.е. можно подключиться почтовым клиентом и попробовать отправить и принять письма на другие почтовые ящики этого сервера или если выше открыли 25 порт, то и на другие почтовые сервера.

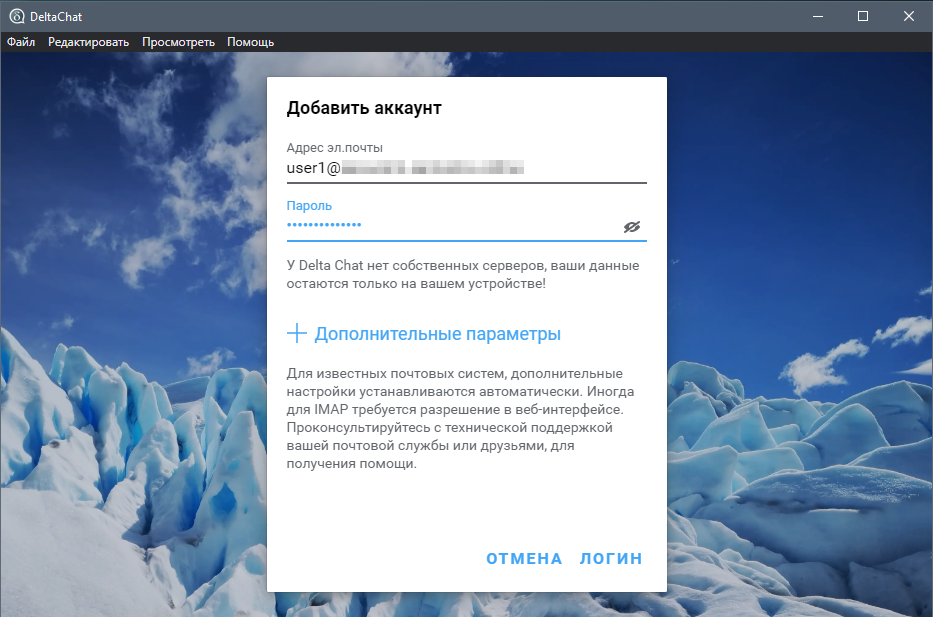

Теперь настроим клиент Delta Chat на ПК и смартфоне с Android.

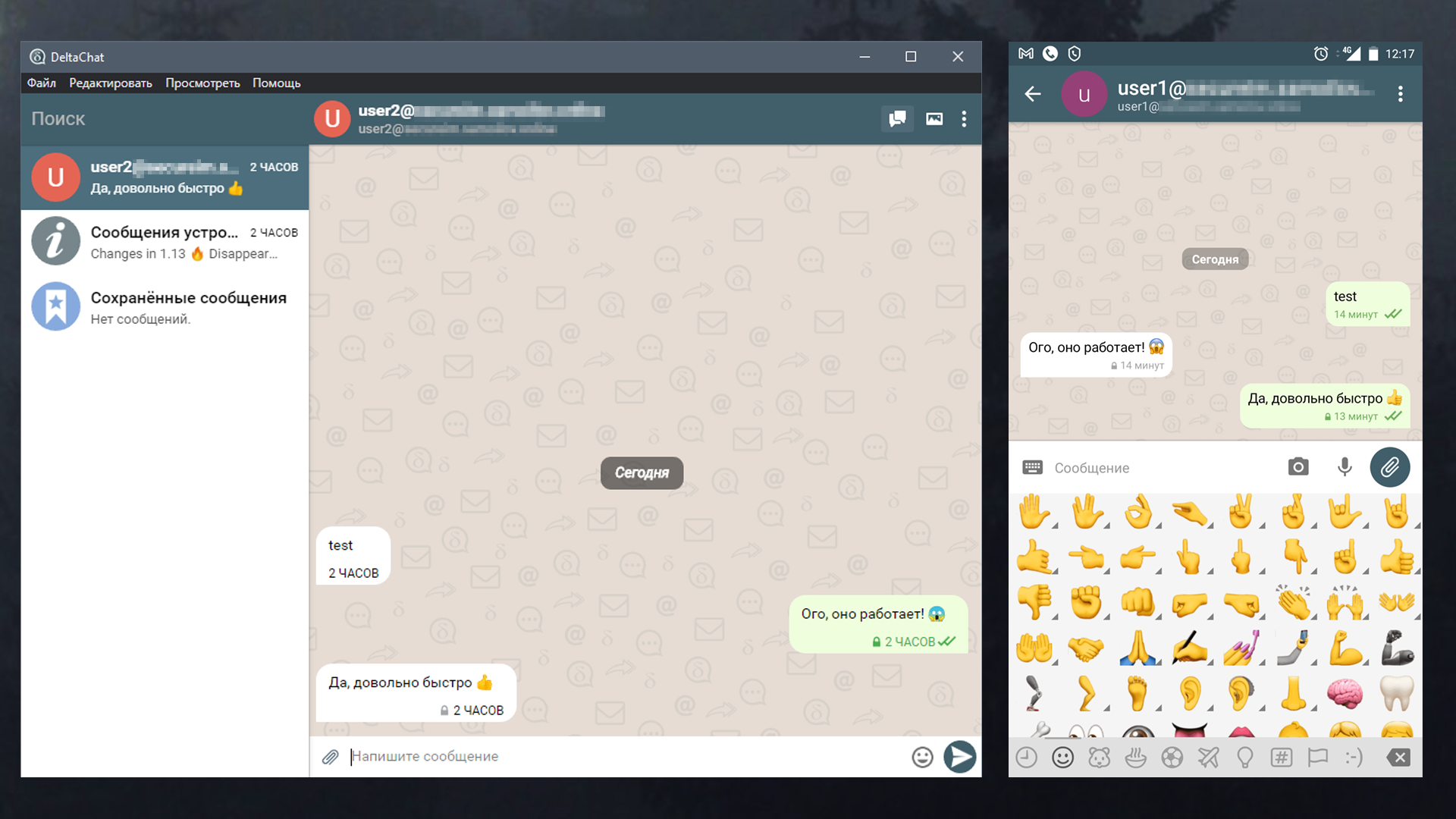

Для подключения достаточно ввести созданный ранее на сервере почтовый адрес и пароль, Delta Chat определит какие порты можно задействовать, после чего можно будет добавить новый контакт, так же по адресу электронной почты, использованием действующего почтового адреса.

Первые сообщения будут отправлены в незашифрованном виде, на этом этапе идет обмен ключами. Далее сообщения будут зашифрованы помимо TLS используемого при передаче данных, сквозным шифрованием Autocrypt Level 1.

Так же есть возможность создания группового проверенного чата — где все сообщения зашифрованы сквозным шифрованием, а участники могут присоединиться, сканируя приглашение с QR-кодом. Таким образом, все участники связаны друг с другом цепочкой приглашений, которые гарантируют криптографическую согласованность от активных сетевых атак или атак провайдера.

Один из самых интересных моментов, которые я хотел проверить — посмотреть как выглядит сообщение в хранилище сервера. Для этого я отправил сообщение на неактивный аккаунт — в данном случае сообщение будет ждать своего получателя на сервере, и мы имея доступ к серверу сможем просмотреть его:

Return-Path: <user2@secureim.example.com>

Delivered-To: user1@secureim.example.com

Received: from secureim.example.com

by secureim.example.com with LMTP

id g/geNIUWzl+yBQAADOhLJw

(envelope-from <user2@secureim.example.com>)

for <user1@secureim.example.com>; Mon, 07 Dec 2020 14:48:21 +0300

Received: from [127.0.0.1] (unknown [192.87.129.58])

by secureim.example.com (Postfix) with ESMTPSA id AA72A3193E11

for <user1@secureim.example.com>; Mon, 7 Dec 2020 11:48:21 +0000 (UTC)

MIME-Version: 1.0

References: <Mr.DoII3_YQLLv.2m_e6hIHc0e@secureim.example.com>

<Mr.YwnXrWVn2Ai.FAQ-abJC0kt@secureim.example.com>

In-Reply-To: <Mr.YwnXrWVn2Ai.FAQ-abJC0kt@secureim.example.com>

Date: Mon, 07 Dec 2020 11:48:20 +0000

Chat-Version: 1.0

Autocrypt: addr=user2@secureim.example.com; prefer-encrypt=mutual;

keydata=xjMEX83vexYJKwYBBAHaRw8BAQdAYgkiTiHDlJtzQqLCFxiVpma/X5OtALu8kJmjeTG3yo

7NIDx1c2VyMkBzZWN1cmVpbS5zYW1vaWxvdi5vbmxpbmU+wosEEBYIADMCGQEFAl/N73sCGwMECwkI

BwYVCAkKCwIDFgIBFiEEkuezqLPdoDjlA2dxYQc97rElXXgACgkQYQc97rElXXgLNQEA17LrpEA2vF

1FMyN0ah5tpM6w/6iKoB+FVUJFAUALxk4A/RpQ/o6D7CuacuFPifVZgz7DOSQElPAMP4AHDyzcRxwJ

zjgEX83vexIKKwYBBAGXVQEFAQEHQJ7AQXbN5K6EUuwUbaLtFpEOdjd5E8hozmHkeeDJ0HcbAwEIB8

J4BBgWCAAgBQJfze97AhsMFiEEkuezqLPdoDjlA2dxYQc97rElXXgACgkQYQc97rElXXhYJgEA+RUa

RlnJjv86yVJthgv7w9LajPAgUGCVhbjFmccPQ4gA/iiX+nk+TrS2q2oD5vuyD3FLgpja1dGmqECYg1

ekyogL

Message-ID: <Mr.qg4Mj0zMVZw.lT9nBnZMoKs@secureim.example.com>

To: <user1@secureim.example.com>

From: <user2@secureim.example.com>

Subject:…

Content-Type: multipart/encrypted; protocol=«application/pgp-encrypted»;

boundary=«OfVQvVRcZpJOyxoScoY9c3DWqC1ZAP»--OfVQvVRcZpJOyxoScoY9c3DWqC1ZAP

Content-Type: application/pgp-encrypted

Content-Description: PGP/MIME version identificationVersion: 1

--OfVQvVRcZpJOyxoScoY9c3DWqC1ZAP

Content-Type: application/octet-stream; name=«encrypted.asc»

Content-Description: OpenPGP encrypted message

Content-Disposition: inline; filename=«encrypted.asc»;-----BEGIN PGP MESSAGE-----

wU4DKm2PBWHuz1cSAQdA4krEbgJjac78SUKlWKfVyfWt2drZf41dIjTH01J52HIg

aY/ZzCn/ch8LNGv3vuJbJS8RLHK7XyxZ4Z1STAtTDQPBTgNyNpRoJqRwSxIBB0AC

OVrbhsjNPbpojrm/zGWkE5berNF7sNnGQpHolcd+WyCdpqQAk3CaiQjxsm7jdO0A

gMtmXABw/TWcpTU/qOfW/9LBVwFZ/RPCKxCENfC0wau4TI+PMKrF0HODyWfBkEuw

e3WlQpN/t0eSUPKMiMhm7QM0Ffs52fPz0G6dfVJ2M6ucRRyU4Gpz+ZdlLeTLe3g2

PkKbb6xb9AQjdj/YtARCmhCNI48sv7dgU1ivh15r37FWLQvWgkY93L3XbiEaN/X9

EWBQxKql/sWP01Kf67PzbtL5uAHl8VnwInCIfezQsiAsPS2qiCb1sN3yBcNlRwsR

yTs2CPJTIi7xTSpM1S/ZHM5XXGnOmj6wDw69MHaHh9c9w3Yvv7q1rCMvudfm+OyS

/ai4GWyVJfM848kKWTCnalHdR4rZ3mubsqfuCOwjnZvodSlJFts9j5RUT87+j1DM

mQa4tEW8U5MxxoirFfbBnFXGUcU/3nicXI5Yy6wPP8ulBXopmt5vHsd68635KVRJ

2GMy7sMHcjyzujNCAmegIQgKqTLO5NUOtxW7v1OXL23pKx32OGcy8PtEJp7FBQYm

bUNAaz+rkmC971S2FOU0ZGV8LNp8ULioAbL629/JpPHhBOBJCsVnsXDIh6UBPbuM

06dU7VP6l8PNM87X/X1E3m2R1BCNkZghStQrt16fEoA+jm9F6PNtcap2S5rP9llO

klo/ojeciqWl0QoNaJMlMru70TT8a9sf6jYzp3Cf7qFHntNFYG1EcEy9YqaXNS7o

8UOVMfZuRIgNqI9j4g8wKf57/GIjtXCQn/c=

=bzUz

-----END PGP MESSAGE-------OfVQvVRcZpJOyxoScoY9c3DWqC1ZAP--

Как видно, на сервере письма хранятся в зашифрованном виде, и в случае захвата сервера заинтересованными лицами, сообщения не будут под угрозой.

Для большей надежности можно использовать полное шифрование диска сервера и устройства на котором работает клиент, так же для подключения к серверу по ssh использовать ключи и использовать надежные, сложные пароли для почтовых учетных записей.

Вывод

Delta Chat — интересная альтернатива для self-hosted IM-мессенджера, позволяющий обмениваться сообщениями по существующим почтовым протоколам (что в перспективе позволяет не беспокоиться о блокировке), а высокая стойкость к перехвату сообщений, отсутствие центрального сервера и возможность развернуть на своем сервере, позволяет не беспокоится о том, что ваши данные попадут в чужие руки.

Автор: oldadmin