В прошлой статье, я привёл свою классификацию механизмов аутентификации. Теперь я поделюсь методами их оценки и сравнения.

Всего можно выделить 4 основных показателя системы аутентификации:

1. Затраты на установку и обслуживание.

2. Эффективность.

3. Надёжность.

4. Безопасность.

Но сперва вспомним, что понимается под процессом аутентификации?

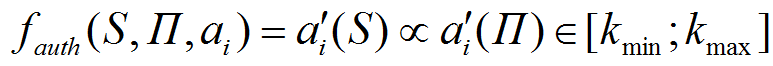

Его можно представить в виде функции, которая вычисляет степень подобия образов аутентификаторов (a), имеющихся в системе (S) и у пользователя (П), и проверяет их на вхождение в доверительный интервал. В случае вхождения аутентификация считается успешной.

Почему именно, образы (a'), а не сами аутентификаторы?

Аутентификатором может быть: пароль, e-токен, сетчатка глаза и т.п. и в большинстве случаев он хранится либо у пользователя, либо в системе, а у противоположной стороны хранится лишь его образ, например, хэш пароля, отпечаток пальца или рисунок сетчатки глаза. И для сравнения первая сторона так же не передаёт сам аутентификатор, а лишь его образ. Эти образы могут совпадать полностью, в случае использования паролей, либо быть очень похожими при использовании биометрии. Способ проверки подобия отличается в зависимости от метода аутентификации, как и границы доверительного интервала — k min и k max, которые находятся в пределах от ноля до единицы. При парольной или аппаратной аутентификации обе границы доверительного интервала, как правило, равны единице, а при использовании биометрии или секретных вопросов, интервал зачастую имеет небольшой диапазон в окрестностях единицы. Причем k max — не всегда равна единице. В случае использования аутентификаторов, имеющих динамический характер, например, голоса или почерка, полное совпадения образов аутентификатора, говорит скорее о его подделке.

Теперь перейдём к основным показателям.

Затраты на установку и обслуживание

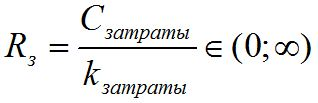

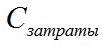

– показатель затрат, включающий в себя

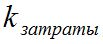

– показатель затрат, включающий в себя  — время, усилия или средства администратора системы на её установку и обслуживание, и пользователя для создания или изменения своей учётной записи, делённые на заданный коэффициент

— время, усилия или средства администратора системы на её установку и обслуживание, и пользователя для создания или изменения своей учётной записи, делённые на заданный коэффициент  , по-умолчанию являющийся средними затратами для данного класса систем.

, по-умолчанию являющийся средними затратами для данного класса систем.

Это, пожалуй самый сложный из показателей, т.к. не совсем понятно, как правильней считать затраты на установку и обслуживание системы администратором? Брать их целиком или в расчёте на одного пользователя?

Можно вычислять  = ((затраты на установку системы + затраты администратора на обслуживание в год) / кол-во пользователей) + затраты пользователя в год;

= ((затраты на установку системы + затраты администратора на обслуживание в год) / кол-во пользователей) + затраты пользователя в год;

К тому же, можно добавлять множители для разных типов затрат.

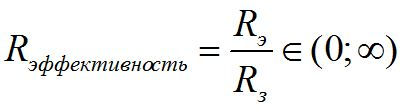

Эффективность

– показатель эффективности, описывающий время, усилия или иные затраты, требующиеся от владельца учётной записи каждый раз, когда он или она аутентифицируются в системе, где

– показатель эффективности, описывающий время, усилия или иные затраты, требующиеся от владельца учётной записи каждый раз, когда он или она аутентифицируются в системе, где  — затраты на ввод и анализ аутентификатора, а

— затраты на ввод и анализ аутентификатора, а  — по-умолчанию является средними затратами на ввод и анализ аутентификатора для данного класса систем.

— по-умолчанию является средними затратами на ввод и анализ аутентификатора для данного класса систем.

Это гораздо более осязаемый параметр. Время ввода аутентификатора, например, время ввода пароля, подсоединения флешки, записи голоса и их дальнейший анализ легко поддаются подсчёту, и не имеют больших колебаний.

Надёжность

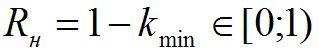

– показатель надёжности, равный вероятности, того что владелец учётной записи сможет успешно пройти аутентификацию. Чем выше уровень надёжности, тем меньше показатель общей защищённости.

– показатель надёжности, равный вероятности, того что владелец учётной записи сможет успешно пройти аутентификацию. Чем выше уровень надёжности, тем меньше показатель общей защищённости.

k min взято из описания процесса аутентификации. Если для аутентификации необходимо ответить на несколько простых контрольных вопросов, например на 7 из 10, то надёжность будет равна 30%. Соответственно, чем выше надёжность функции доступа, тем проще пользователю пройти аутентификацию. Поэтому с падением приоритета использования механизма аутентификации (от основного через резервный к механизму последней инстанции) должна повышаться надёжность механизма.

Безопасность

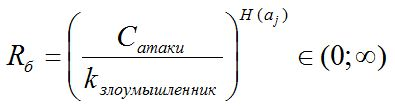

– показатель безопасности, описывающий общие затраты злоумышленника, требуемые для успешного прохождения аутентификации (ложной аутентификации) с помощью определённого типа атаки, где

– показатель безопасности, описывающий общие затраты злоумышленника, требуемые для успешного прохождения аутентификации (ложной аутентификации) с помощью определённого типа атаки, где  — стоимость создания одного аутентификатора и его проверки,

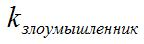

— стоимость создания одного аутентификатора и его проверки,  — уровень квалификации злоумышленника, а

— уровень квалификации злоумышленника, а  — сложность аутентификатора. По-умолчанию, под атакой понимается полный перебор всех возможных вариантов аутентификатора. Для других типов атак, формула может отличаться от данной.

— сложность аутентификатора. По-умолчанию, под атакой понимается полный перебор всех возможных вариантов аутентификатора. Для других типов атак, формула может отличаться от данной.

Здесь, тоже всё в общем-то понятно. Если механизм не имеет явных уязвимостей, то единственным способом взлома остаётся атака полным перебором. И тут всё зависит от того как быстро злоумышленник может, например, генерировать пароли и проверять их.

Коэффициенты добавлены для того, чтобы показатели можно было сделать безразмерными. К тому же, при сравнении нескольких механизмов аутентификации, задав необходимые значения коэффициентам, можно получить более удобные для восприятия порядки чисел.

Сложность вычисления этих показателей заключается ещё в том, что затраты могут включать в себя сразу и время, и деньги, и специфические ресурсы.

Из этих основных показателей можно создать два производных:

5. Общая защищённость.

6. Общая эффективность.

Общая защищённость

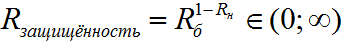

– общая защищённость механизма аутентификации, против определённого типа атак, в данном случае против атаки полным перебором.

– общая защищённость механизма аутентификации, против определённого типа атак, в данном случае против атаки полным перебором.

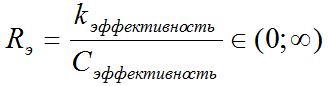

Общая эффективность

– общая эффективность механизма аутентификации.

– общая эффективность механизма аутентификации.

Рекомендации по выбору и настройке систем аутентификации

1. Чем больше механизмов аутентификации используется в вашей системе, тем лучше для пользователя и хуже для вас. Золотой серединой является наличие трёх механизмов: основного, резервного и последней инстанции.

2. Первичным критерием при выборе и настройке механизмов аутентификации, использующихся в системе является общая защищённость. Она у всех механизмов должна быть примерно одинакова, при этом с падением приоритета использования механизма аутентификации должны повышаться его надёжность и безопасность.

3. При выборе между механизмами, относящимися к одному классу, и имеющими одинаковую защищённость, выбирайте тот, у кого выше общая эффективность.

4. Сравнивать имеет смысл только механизмы относящиеся к одному классу, либо имеющими одну общую характеристику.

В комментариях приветствуется конструктивная критика, уточнения и примеры из практики.

Автор: malan