Очень трудолюбивый злоумышленник, подделав электронную переписку и написав в общем итоге 32 электронных письма в обе стороны, смог перенаправить крупный денежный перевод от китайского венчурного фонда израильскому стартапу на свои реквизиты. Об этом реально произошедшем случае рассказали израильские специалисты по информационной безопасности из компании Check Point в этой публикации. Причем к расследованию этого инцидента, произошедшего ранее в 2019 году, команда специалистов Check Point Incidence Response Team (CP IRT) была привлечена через некоторое время после его совершения, а многие его цифровые следы были уничтожены как исполнителем, так и пострадавшей стороной по неосторожности или безалаберности.

Проблемная ситуация

Владелец израильского стартапа, через некоторое время после начала плодотворного и многообещающего сотрудничества с крупным венчурным фондом, смог договориться о перечислении на его банковский счет $1 млн в качестве финансирования начального этапа разработки проекта.

Глава китайского венчурного фонда успешно совершил первую инвестицию в размере $1 млн в новый стартап в своем финансовом портфеле.

Через некоторое время после совершения платежа представители банка, обслуживающего венчурный фонд уведомили своих партнеров, что возникла проблема с одной из их недавних транзакций. А несколько дней спустя владелец стартап так и не получил ожидаемого денежного перевода. Тут, наконец, обе стороны связались между собой уже по телефону, а не как ранее с помощью электронной почты, и поняли, что транзакция была совершена, но не по фактическому назначению, а значит, что $1 млн был каким-то образом похищен третьей стороной.

После того, как потерпевшие стороны поняли, что деньги пропали, то только тогда их сотрудники заметили кое-что странное в электронной переписке между фондом и стартапом. Оказалось, что некоторые их электронные письма, отправленные из фонда в стартап, были изменены и не соответствовали тем, которые реально получили в стартапе. А некоторые письма какая-то из сторон вообще не писала, но на них отвечал кто-то еще. Вот только тогда генеральный директор израильского стартапа привлек к расследованию инцидента, связанного с успешно совершенным мошенническим денежным переводом третьему лицу, специалистов по информационной безопасности команды Check Point Incidence Response Team (CP IRT). (Прим. автора — компания Check Point также израильская).

Начало расследования команды Check Point Incidence Response Team (CP IRT)

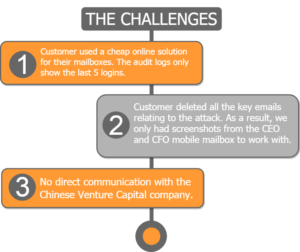

Специалисты Check Point начали изучать и анализировать все данные по этому инциденту — доступные логи и журналы IT-систем компаний, электронные письма и компьютеры обоих сторон и сразу же столкнулись с тремя проблемами:

- электронные почтовые ящики клиента были размещены на почтовом сервере GoDaddy, который, что неудивительно, не предоставил никакой информации для помощи в расследовании, а в логах почтового сервера были показаны только пять последних входов на сервер, причем все они были со стороны израильского стартапа. Стало понятно, что если учетная запись пользователя была скомпрометирована на израильской стороне, то, вероятно, не получится определить точное время подключения к серверу злоумышленника или какой IP-адрес он использовал.

- фактически обнаружилось, что между сотрудниками компаний некоторое время не было прямой переписки;

- также клиенты или злоумышленник удалили все ключевые электронные письма, связанные с инцидентом. Пришлось отслеживать оригиналы писем, чтобы исследовать их заголовки. Также были получены скриншоты (с мобильных телефонов) отправленных и полученных электронных писем. Таким образом специалистам CP IRT пришлось изучить все почтовые ящики пользователей обоих компаний, которые были скомпрометированы в переписке. А с помощью поиска ключевых слов на скриншотах были найдены оригинальные электронные письма.

Первые результаты расследования

После скрупулезного сбора оригинальных электронных писем между компаниями, стало понятно, как злоумышленник смог осуществить эту атаку. По-видимому, за несколько месяцев до совершения первой большой денежной транзакции, злоумышленник смог заметить в электронной почте одной из компаний письма, касающиеся предстоящего многомиллионного контакта, и решил использовать эту информацию в своих целях. Вероятно, что все началось именно с наличия у злоумышленника данных (они были скомпрометированы определенным образом) о почтовом сервере или пользователе одной из компаний.

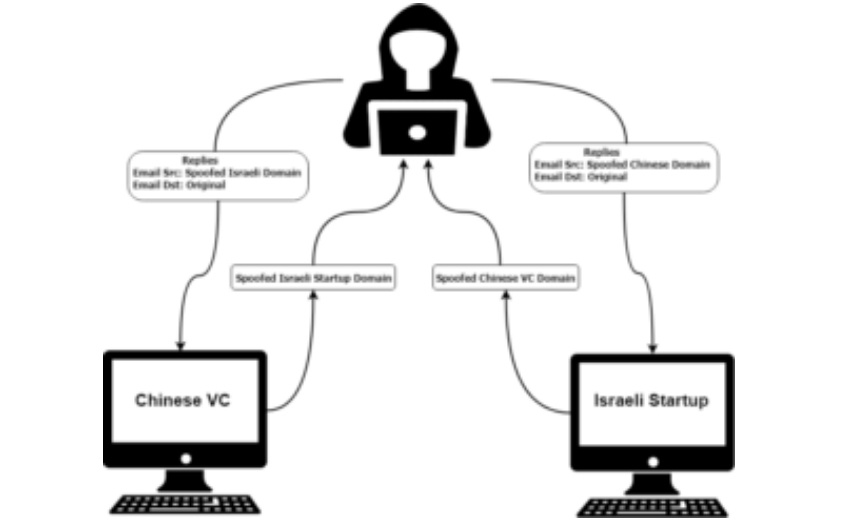

Злоумышленник зарегистрировал два новых домена в сети, причем первый домен был практически таким же, как домен израильского стартапа, но с дополнительными символами в конце имени домена. Второй домен очень похож на домен китайского венчурного фонда, но там было добавлено «s» в конце имени домена.

Затем злоумышленник отправил два электронных письма с теми же заголовками, что и в исходной ранее увиденной им переписке. Первое электронное письмо было отправлено китайской венчурной компании с поддельного израильского домена, причем письмо было якобы от генерального директора израильского стартапа.

Второе электронное письмо было отправлено уже в сторону израильского стартапа с поддельного домена китайского венчурного фонда, причем там была указана вся необходимая информация, которую ранее в переписке использовал один из менеджеров китайского венчурного фонда, который занимался этим инвестиционным проектом.

Таким образом, злоумышленником была успешно создана сетевая инфраструктура для начала проведения атаки типа «человек в середине» (Man-In-The-Middle, MITM). И через некоторое время вся переписка между компаниями стала проходить через домены злоумышленника. А каждое электронное письмо, отправленное одной из компаний, в действительности достовлялось злоумышленнику, который затем просматривал информацию в этом электронном письме, решал, нужно ли редактировать какой-либо контент, а затем пересылал измененное по его усмотрению электронное письмо по нужному месту назначения.

На протяжении всей этой атаки злоумышленник смог успешно отправить (и не быть раскрытым) восемнадцать (18) электронных писем китайской стороне и четырнадцать (14) электронных писем израильской стороне. Его беспредельное терпение, очень скрупулезное внимание к деталям и хорошая осведомленность в ситуации между компаниями позволили сделать эту атаку успешной, переведя в итоге $1 млн на свои банковские реквизиты.

Как злоумышленник смог избежать физических встреч между представителями компаний

Однажды, уже во время проведения своей атаки, глава китайского венчурного фонда и владелец израильского стартапа запланировали очную встречу в Шанхае. В последний момент злоумышленник смог отменить это мероприятие. Он отправил электронные письма в каждую из компаний об отмене встречи, предоставив разные правдоподобные причины каждому из их руководителей компаний, из-за которых они действительно не смогли встретиться друг с другом. Ведь именно во время такой встречи возможно было фактическое совершение транзакции на банковский счет израильского стартапа, что для злоумышленника бы означало, что вся его цифровая афера не состоится.

Злоумышленник смог принять успешные меры по избежанию этой встречи. По утверждению специалистов Check Point, эта сложная операция является признак очень опытного и хорошо подготовленного специалиста в своей сфере или даже группы людей.

Без тормозов или когда одного обмана мало

Что бы вы сделали, если бы вам удалось украсть миллион долларов? Отправиться в отпуск? Купить хорошую машину? Но такие мелочи не для этого злоумышленника. Он очень уверен в своих возможностях. Так, вместо того, чтобы прекратить и «обрезать» все коммуникации между собой и пострадавшими компаниями после успешной кражи, злоумышленник продолжил присылать новые письма главе китайского венчурного фонда с предложением профинансировать сразу и вторую часть проекта для его быстрой и успешной реализации.

Даже после того, как специалисты Check Point выяснили и устранили все факторы атаки внутри компаний, владелец израильского стартапа все еще каждый месяц получает электронное письмо с поддельного электронного адреса главы китайского венчурного фонда с предложением совершить выплату одному из их партнеров в Гонгконге.

На данным момент нет информации о том, был ли злоумышленник идентифицирован, пойман или найдены его сообщники, если такие были.

В итоге своего расследования специалисты Check Point еще раз напомнили о правилах информационной безопасности. Особенно много нарушений в области соблюдения ИБ встречается в крупных организациям, а ведь там наоборот нужно дополнительно соблюдать меры информационной предосторожности и быть подозрительными ко всем нестандартным ситуациям. Также при общении между сотрудниками разных компаний нужно всегда проверять разными способами этапы совершения каких-то важных событий, например, уточнять сразу по телефону факты подтверждения особо критичных действий. Руководителям и специалистам компаний необходимо для своевременного противодействия любым внешним и внутренним угрозам соблюдать и поддерживать все необходимые ИБ-регламенты, а также проводить специальные проверки и обучение персонала внутри каждой компании. Для организации оперативного противодействия при любом инциденте нужно хранить всю электронную переписку и необходимые для проведения расследования логи и другие важные данные в течение полугода (минимум).

Автор: denis-19