Прошедшая неделя отметилась как минимум двумя громкими событиями в сфере инфобезопасности. Впервые за долгое время для актуальных моделей Apple iPhone со свежей прошивкой iOS 12.4 доступен джейлбрейк (новость, пост на хабре). Джейлбрейк эксплуатирует уязвимость, которую закрыли в iOS 12.3, но, видимо, по ошибке снова «открыли» в свежей версии 12.4.

Прошедшая неделя отметилась как минимум двумя громкими событиями в сфере инфобезопасности. Впервые за долгое время для актуальных моделей Apple iPhone со свежей прошивкой iOS 12.4 доступен джейлбрейк (новость, пост на хабре). Джейлбрейк эксплуатирует уязвимость, которую закрыли в iOS 12.3, но, видимо, по ошибке снова «открыли» в свежей версии 12.4.

Вышла версия видеоплеера VLC 3.0.8, в которой закрыты несколько серьезных уязвимостей (новость), в том числе обеспечивающих выполнение произвольного кода при открытии подготовленного файла .MKV. Примечательно, что в конце июля уже сообщалось о серьезных уязвимостях, также связанных с обработкой MKV, но те проблемы в итоге оказались плодом воображения исследователя и странной конфигурации его компьютера. Зато свежие уязвимости — настоящие.

Но поговорим мы сегодня не об этом, а про пароли. Google подвел первые итоги использования расширения Password Checkup для браузера Chrome и поделился (новость, оригинальный блогпост) интересной статистикой: только четверть паролей меняется на новые, даже если пользователь извещен об утечке. А заодно рассмотрим новые попытки спамеров прорваться к пользователю, на этот раз через Google Drive.

Расширение Password Checkup для браузера Chrome было выпущено компанией Google в феврале этого года. На прошлой неделе специалисты Google поделились первыми результатами его работы. Расширение сверяет все пароли, вводимые пользователем, относительно базы утечек. Проверить свой e-mail (а с недавних пор еще и пароль) можно и вручную, например на одном из самых известных ресурсов по утечкам — HaveIBeenPwned Троя Ханта. Расширение автоматизирует этот процесс и уведомляет вас о пароле или паре логин-пароль, которая уже есть в базе.

Как наши пароли попадают в открытый доступ? Есть два варианта: фишинг или заражение вредоносной программой, когда пароль крадут у вас лично, либо взлом сайта или сервиса, которым вы пользуетесь. Украденные пароли попадают на черный рынок личной информации о пользователях и рано или поздно оказываются в открытом или условно открытом доступе. Google сверяется с огромной базой утечек в 4 миллиарда записей. У Троя Ханта на дату публикации сохранено 8,4 миллиарда записей. В таких утечках много дублей и ошибок, но учитывая массовые взломы популярных сервисов (от LinkedIn до Yahoo, от Dropbox до тысяч форумов), можно уверенно считать, что все наши пароли пятилетней давности — уже давно достояние общественности.

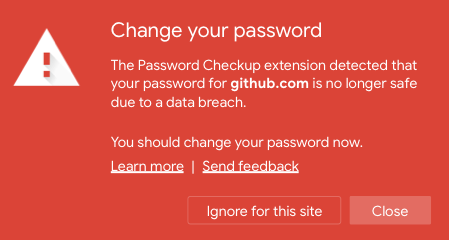

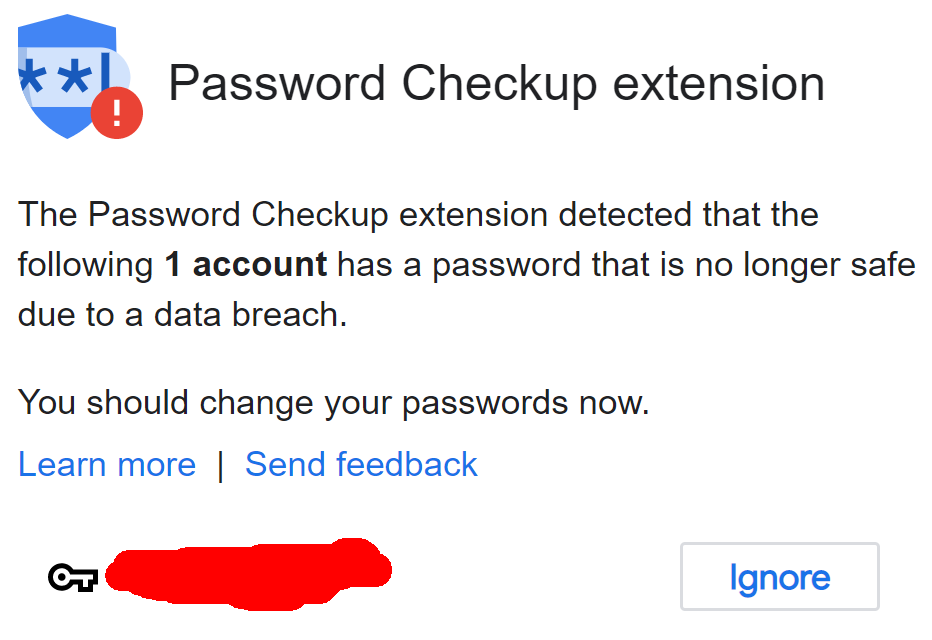

При определении логина с утекшим паролем расширение Chrome показывает предупреждение, сообщает URL сайта, на котором небезопасный пароль был использован, и рекомендует его сменить. Как обеспечивается безопасность паролей в самом расширении? Не очень понятно, отдельного privacy policy для Password Checkup нет, но подчеркивается, что статистика о работе расширения собирается только анонимная. У Троя Ханта есть режим «для параноиков» — в веб-сервисе для проверки пароля на совпадение с базой утечек на сайт отправляется только хеш, но также можно скачать захешированную базу паролей и свериться с ней в оффлайне.

И вот какая анонимная статистика собралась у Google. Всего за полгода расширением воспользовались 650 тысяч пользователей. Неплохая выборка, но надо понимать, что среди всех десятков миллионов пользователей браузера Google Chrome это капля в море. Поэтому в статистике может иметь место «ошибка выжившего» — ставят расширение только те, кто уже и так заботится о своей безопасности, поэтому «срабатываний» может быть меньше. Всего было проверено 21 миллион уникальных комбинаций логин-пароль для 746 тысяч сайтов. Из них 316 000 были определены как небезопасные, то есть полтора процента от общего числа.

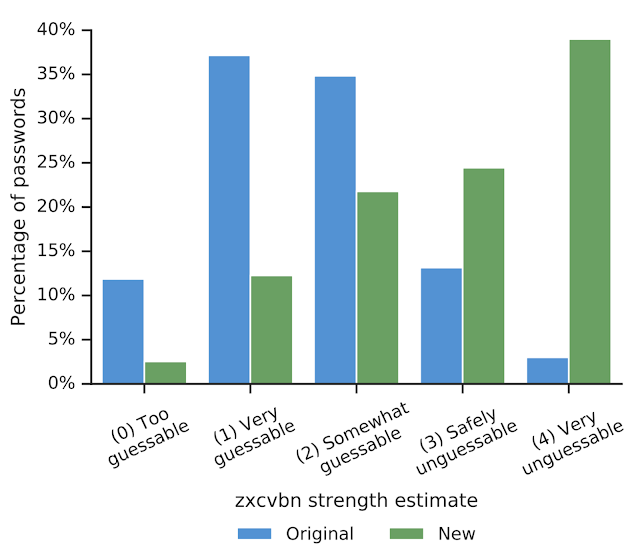

Только в 26% случаев от этих 300+ тысяч срабатываний пользователи решили поменять пароль. 60% паролей были заменены на достаточно надежные — те, которые затруднительно подобрать перебором или по словарям. Налицо тенденция к улучшению качества паролей. На графике выше заметно, что старые пароли (которые надо заменить) гораздо чаще были простыми. Новые (на которые заменили) в большинстве случаев были сложнее. Целиком результаты исследования опубликованы здесь. Там же подтверждается относительная анонимность сервиса: на стороне Google работа велась только с захешированными паролями, а от логинов в случае использования почтового адреса отрезалось доменное имя.

Расширение Password Checkup позволяет оценить, как обстоят дела с утечкой ваших собственных паролей. Но решением по защите от будущих утечек оно не является, так как остается проблема повторного использования паролей. Действительно работающим решением является менеджер паролей, генерирующий рандомные и сложные пароли для каждого сайта по отдельности. Некоторые менеджеры паролей также начинают использовать базы утечек: в таком случае вы достаточно оперативно узнаете, что какой-то из одноразовых паролей был украден, и сможете легко заменить только его, а не все пароли на все серверах сразу.

Спам в Google Drive

Спамеры продолжают поиски новых путей проникновения в ваши телефоны и почтовые ящики, и при этом активно используют распространенные сетевые сервисы. Недавно мы писали про метод доставки спама путем создания мероприятия в календаре Google. В таком случае исходное сообщение может быть отфильтровано спам-фильтром GMail, но с дефолтными настройками календаря вы все равно получите нотификацию на телефон (иногда в три часа ночи). Сегодня поговорим про спам через файлообменники.

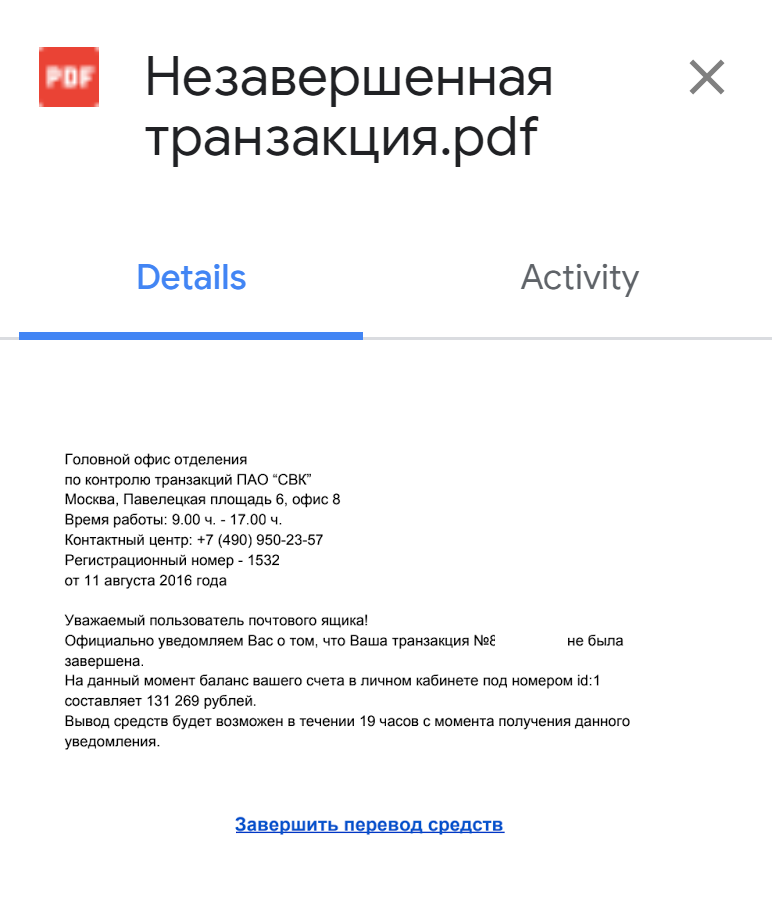

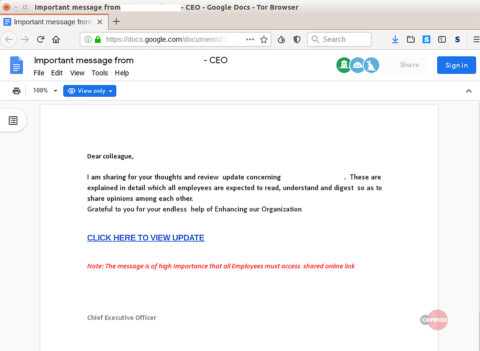

Google Drive и подобные сервисы для вредоносных атак используются довольно давно, изначальной тактикой было создание страниц с популярными ключевыми словами, которые за счет высокого доверия к Google Drive со стороны поисковых систем попадали в верхние строчки результатов поиска. Но есть и альтернативный способ: расшарить документ с большим количеством пользователей сервисов Google (взяв e-mail из спам-баз), а уже в самом документе вставить ссылку на вредоносный, фишинговый или мошеннический сайт. Выглядит это примерно так:

Документ не только появляется в списке расшаренных для вашего аккаунта. Если на телефоне установлено приложение Google Drive (а оно там, как правило, установлено), то на смартфон еще и придет нотификация. Кажется, единственный способ избавиться от уведомлений — это выключить их для приложения Google Drive на телефоне. В интерфейсе Google Drive можно только выключить дублирование нотификаций в почту, но это может сломать рабочий процесс с легитимными контактами. И сам GMail спам-нотификации довольно успешно блокирует.

Спам можно пережить, проблема в том, что точно такой же метод используется для таргетированных атак. В статье на сайте Bleeping Computer (новость, первоисточник) приводятся примеры вредоносных атак, использующих как Google Drive, так и, например, сервис для обмена файлами WeTransfer. Все просто: создаем документ (якобы шаблон важного рабочего письма), отправляем его от имени большого начальника в компании его подчиненным. В документе есть ссылка (маскируется под «внести правки» или «обновить документ»), которая ведет либо на фишинговый сайт, либо на страницу с вредоносным содержимым.

Узконаправленная кампания имеет больше шансов пробить спам-фильтр организации, а привыкшие к работе с облачными сервисами сотрудники могут не заметить подвоха. И вот такой сценарий просто так заблокировать не получится, требуется комбинация мер: тонко отрегулированный фильтр спама, обучение сотрудников и защита от вредоносных программ. И кстати, массовый спам через Google Docs может рассылаться (и имеет шансы пробить фильтры) не только с аккаунтов-однодневок, но и от пользователей, которые выглядят вполне настоящими. Если ваш пароль от учетки Google (Microsoft, Zoho и так далее) утек по сценарию, описанному в начале поста, то помимо всех прочих бед ваш аккаунт может использоваться и для таких темных дел.

Disclaimer: Мнения, изложенные в этом дайджесте, могут не всегда совпадать с официальной позицией «Лаборатории Касперского». Дорогая редакция вообще рекомендует относиться к любым мнениям со здоровым скептицизмом.

Автор: Kaspersky_Lab