Уже давно на разных площадках обсуждается матрица MITRE ATT&CK (Adversarial Tactics, Techniques and Common Knowledge), в том числе есть целая серия статей здесь, на самом Хабре. Можно сказать, что сообщество приняло эту модель, более того — многие начали ее использовать. Сегодня мы составили для вас небольшой обзор различных проектов, которые направлены на:

- Улучшение восприятия и удобства работы с матрицей;

- Сопоставление аналитики с методами ATT&CK;

- Проведение проверок на различные атаки, описанные в матрице.

Договоримся на берегу: обозреваемые утилиты досконально не тестировались, за подробностями лучше обращаться к первоисточнику.

Содержание

- Вступление

- Навигация по матрице, представление данных

- Для BlueTeam

- Для RedTeam

- Приложения для Splunk

- Разное

- Заключение

Вступление

Первая модель ATT&CK была создана в сентябре 2013 года и была ориентирована в основном на Windows. С тех пор ATT&CK значительно эволюционировала благодаря вкладу сообщества кибербезопасности. Помимо нее была создана дополнительная база знаний PRE-ATT&CK, описывающая подготовку к атаке, и ATT&CK для мобильных устройств.

По состоянию на июль 2019 года Enterprise ATT&CK включает 314 методов атак для Windows, Linux и Mac. Структура матрицы состоит из 11 тактик: от начального доступа до взятия под контроль через C&C и эксфильтрацию данных. Каждая фаза жизненного цикла атаки состоит из множества техник, которые успешно использовались различными группами киберпреступников при компрометации сети организации. При тестировании безопасности RedTeam по сути делает то же самое, потому не использовать подобную базу знаний было бы большим упущением.

В данной статье мы не будем подробно останавливаться на самой матрице ATT&CK, все подробности можно найти на сайте разработчиков. О пользе и применимости данной базы знаний говорит её частое применение крупными и не очень вендорами: почти все threat detection and hunting решения уже имеют корреляцию событий с данной матрицей.

Навигация по матрице, представление данных

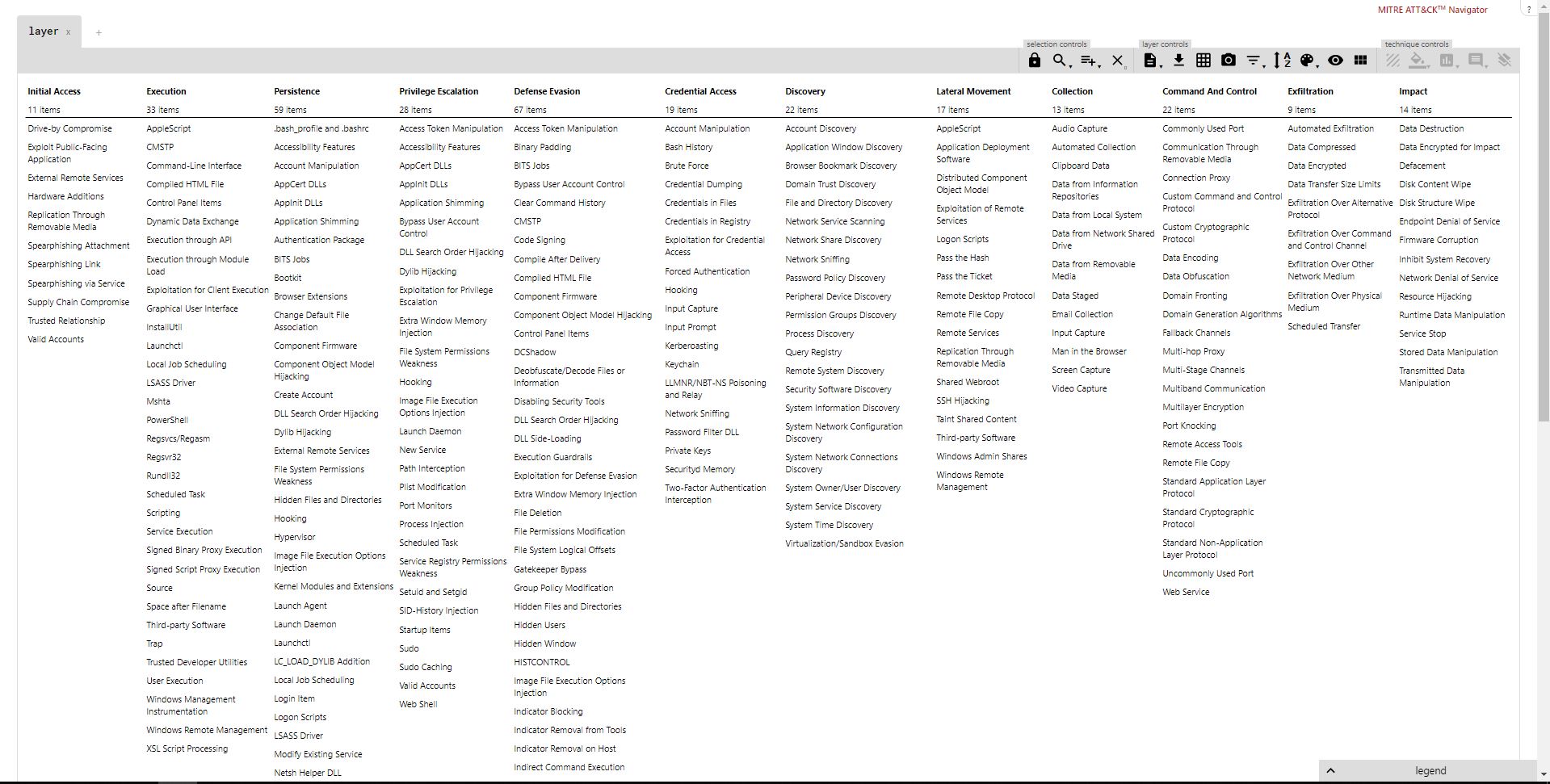

ATT&CK Navigator

Веб-приложение с открытым исходным кодом, которое предоставляет базовую навигацию и аннотации всех матриц платформы. Несмотря на свою простоту, приложение значительно упрощает работу с матрицей, позволяет создавать слои поверх основной матрицы. Конкретный слой может демонстрировать техники определенной группировки или же наоборот, визуализировать защитное покрытие. Навигатор поможет спланировать работу ваших RedTeam или BlueTeam. По сути приложение просто позволяет вам манипулировать ячейками в матрице: цветовое кодирование, добавление комментария, присвоение числового значения и т.д.

Viewer Playbook

→ Страница проекта

→ Страница проекта на github

Viewer Playbook — это система для анализа контента STIX2, который содержит методы противника. Цель Playbook состоит в том, чтобы упорядочить инструменты, методы и процедуры, которые использует противник, в структурированный формат, которым можно делиться с другими. Инфраструктура MITRE ATT&CK предоставляет имена, описания и ссылки на примеры использования противниками тактик во время операции, а также методы, используемые противником для их достижения.

Для BlueTeam

Cyber Analytics Repository (CAR) и CAR Exploration Tool (CARET), Unfetter

→ Страница проекта Unfetter

→ Страница проекта Unfetter на github

→ Страница проекта CAR

→ Страница проекта CARET

В организации MITRE решили не останавливаться на одной только матрице ATT&CK и развивать идею дальше: так был создан реестр методов обнаружения поведения нарушителей на основе ATT&CK Cyber Analytics Repository. К нему для удобства добавили GUI — так получился CAR Exploration Tool (CARET). Но и этого показалось мало, поэтому совместно с Агентством национальной безопасности США был создан проект Unfetter. Этот проект расширяет возможности CARET, чтобы помочь специалистам в области кибербезопасности выявлять и анализировать бреши в защите. В Unfetter есть 2 проекта:

- Unfetter Discover позволяет аналитикам и инженерам по сетевой безопасности создавать и обмениваться сложными данными Cyber Threat Intelligence (CTI) среди своих коллег, используя данные ATT&CK, полученные из MITRE в формате STIX.

- Unfetter Analytic позволяет сопоставлять аналитику с методами ATT&CK, которые необходимо обнаружить.

CASCADE

Это исследовательский проект MITRE, цель которого — автоматизировать большую часть работы BlueTeam для определения масштабов и вредоносности подозрительного поведения в сети с использованием данных хоста. Прототип сервера CASCADE может обрабатывать аутентификацию пользователей, выполнять аналитику данных, хранящихся в Splunk или ElasticSearch, генерировать предупреждения. Оповещения запускают рекурсивный процесс расследования, когда несколько последующих запросов собирают связанные события, которые включают в себя родительские и дочерние процессы (деревья процессов), сетевые подключения и файловую активность. Сервер автоматически генерирует график этих событий, показывая отношения между ними, и помечает график информацией из матрицы ATT&CK.

Atomic Threat Coverage

Это инструмент, который позволяет автоматически генерировать аналитику, предназначенную для борьбы с угрозами на основе ATT&CK. С его помощью можно создавать и поддерживать свой собственный аналитический репозиторий, импортировать аналитику из других проектов (таких как Sigma, Atomic Red Team, а также частные ветки этих проектов с вашей собственной аналитикой) и осуществлять экспорт в читаемые вики-страницы на двух платформах:

- Страницы Atlassian Confluence

- Собственные автоматически генерируемые страницы в стиле вики

По сути позволяет сделать ваш внутренний информационный портал для детектирования и реагирования на атаки.

ATT&CK Python Client

Скрипт на Python для доступа к содержимому матрицы ATT&CK в формате STIX через общедоступный сервер TAXII. В этом проекте используются классы и функции Python-библиотек cti-python-stix2 и cti-taxii-client, разработанных MITRE. Основная цель проекта — предоставить простой способ доступа и взаимодействия с новыми данными ATT&CK.

Для RedTeam

CALDERA

CALDERA — автоматизированная система эмуляции действий злоумышленников, построенная на платформе MITRE ATT&CK. Ее основное назначение — тестирование решений безопасности конечных точек и оценка состояния безопасности сети. Согласно терминам Gartner, эту систему можно отнести к продуктам breach and attack simulation (BAS). CALDERA использует модель ATT&CK для выявления и репликации поведения противника, как если бы происходило реальное вторжение. Это позволит избежать рутинной работы и даст больше времени и ресурсов для решения сложных задач.

Недавнее обновление системы изменило её структуру: если раньше она состояла из сервера, агента и исполняемого файла для эмуляции противника, то теперь используется архитектура плагинов. Они подключают новые функции и поведение к базовой системе. Сейчас CALDERA поставляется с несколькими заранее созданными шаблонами поведения противников с помощью плагина Stockpile, но добавить свои собственные достаточно легко.

Atomic Red Team

→ Страница проекта

→ Страница проекта на github

→ Страница блога Red Canary

Является, пожалуй, самым популярным проектом, связанным с матрицей ATT&CK. Red Canary создали библиотеку простых тестов, сопоставленных с MITRE ATT&CK Framework. Это небольшие, легко переносимые тесты для обнаружения атак, каждый тест предназначен для сопоставления с определенной тактикой. Тесты определены в структурированном формате с расчетом на их применение средами автоматизации, что дает защитникам эффективный способ немедленно начать тестирование своей защиты против широкого спектра атак.

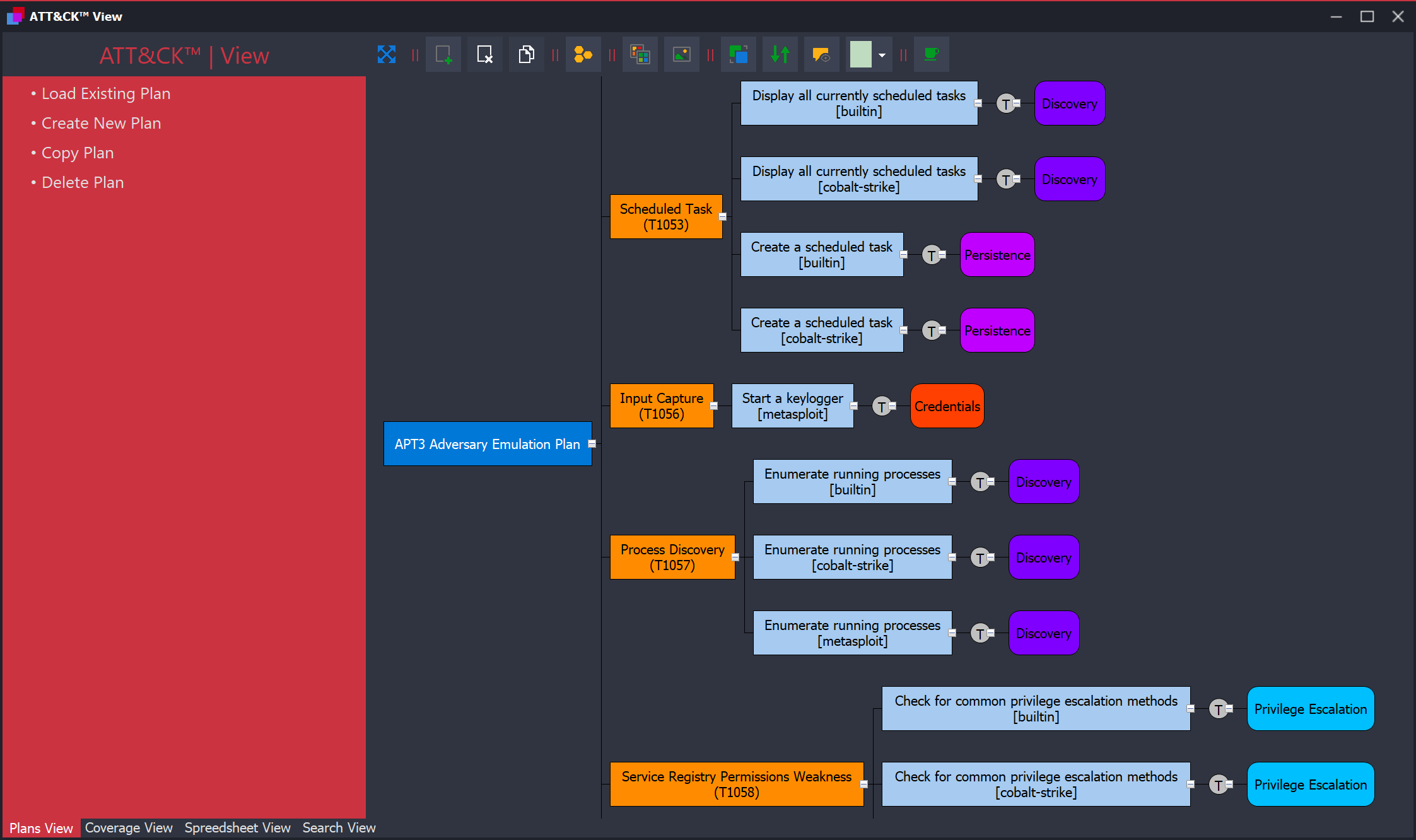

ATT&CK-Tools

Репозиторий содержит следующее:

- ATT&CK View: инструмент планирования эмуляции противника;

- ATT&CK Data Model: реляционная модель данных.

View призван помочь защитникам в разработке планов эмуляции противника на основе структуры ATT&CK. В качестве наглядного примера есть полный план эмуляции противника для APT3, разработанный MITRE. Это поможет быстрее начать работу с проектом.

Главная задача Data Model состоит в том, чтобы упростить интеграцию ATT&CK в новые проекты. База данных основана на SQLite для простоты и мобильности, примеры запросов к ней можно найти на странице проекта.

Purple Team ATT&CK Automation

Проект компании Praetorian, в котором реализованы тактики, техники и методы из матрицы MITRE ATT&CK в качестве post-модулей Metasploit Framework. Проект призван автоматически эмулировать тактику противника.

Red Team Automation (RTA)

RTA представляет собой набор из 38 сценариев и поддерживающих исполняемых файлов, которые пытаются выполнить вредоносную деятельность в соответствии с методами матрицы ATT&CK. На данный момент RTA обеспечивает покрытие 50 тактик. Там, где это возможно, RTA пытается выполнить описанную сценариями вредоносную деятельность, в других случаях будет эмулировать ее.

EDR-Testing-Script

Этот репозиторий содержит простой скрипт для тестирования решений EDR на основе платформ Mitre ATT&CK / LOLBAS / Invoke-CradleCrafter. На самом деле трудно проверить, сколько различных вредоносных атак правильно идентифицировано и предотвращено EDR. Для этой цели и был создан этот скрипт, запустите его и наблюдайте какие сообщения приходят на консоль EDR. Большинство тестов будут просто выполнять calc.exe, но их можно легко изменить (например, попытаться загрузить и выполнить Mimikatz). Этот скрипт работает только в Windows и должен работать с большинством решений EDR.

Проект сейчас находится в зачаточном состоянии.

Приложения для Splunk

Splunk — это система хранения и анализа логов; имеет веб-интерфейс и возможность создавать панели (dashboard'ы) — свое собственное Splunk-приложение.

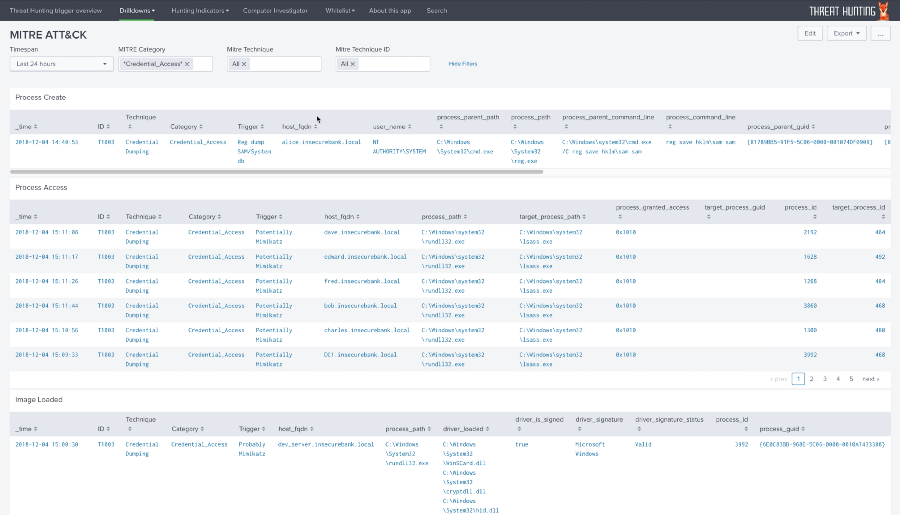

ThreatHunting

ThreatHunting — приложение для Splunk, созданное с целью мониторинга угроз согласно матрице ATT&CK. Приложение основано на данных Sysmon — это бесплатный мощный инструмент трассировки на уровне хоста, использующий драйвер устройства и службу, которая работает в фоновом режиме и загружается очень рано в процессе загрузки. Этот сервис также позволяет вам настроить то, что будет регистрироваться. Открыв приложение ThreatHunting, вы попадете на страницу обзора с подсчетом всех триггеров для каждой категории ATT&CK за последние 24 часа, а также увидите техники с наибольшим количеством срабатываний и наиболее уязвимые хосты. Приложение позволяет отслеживать события, связанные с ATT&CK, построить на основе данных дерево событий и собрать отчет. За более подробной информацией можно обратиться к блогу автора.

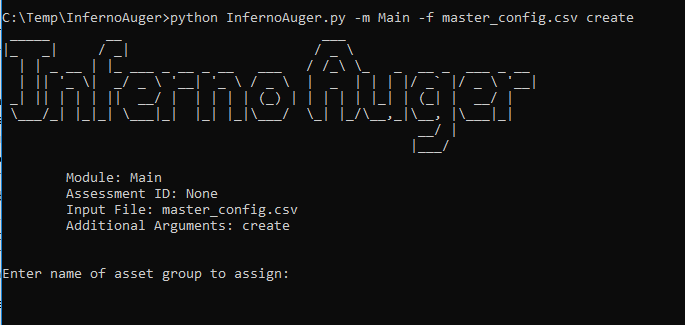

DarkFalcon, InfernoAuger

→ Страница проекта DarkFalcon

→ Страница проекта InfernoAuger

DarkFalcon — система дашбордов, помогающая работать с ATT&CK Framework в вашем Splunk. Есть также обновленная версия InfernoAuger — пересобранный DarkFalcon, который может автоматизировать многие компоненты в приложении FireDrill и отправлять отчеты в Splunk. FireDrill предоставляет библиотеку настраиваемых атак, которые помогут определить, могут ли ваши системы защиты остановить или обнаружить их. Сценарии из данной библиотеки помещаются в наборы настроенных тестов (“assessments”), с которыми уже взаимодействуют модули InfernoAuger. В настоящее время есть пять модулей:

- Main — модуль, который может создавать или обновлять набор тестов на основе файла конфигурации основной сборки;

- Detection — модуль помещает результаты оценки в Splunk для дальнейшей корреляции или анализа;

- Status — проверяет состояние текущего или предыдущего прогона набора тестов и предоставляет основную статистику по результатам;

- Scenarios — извлекает список всех сценариев MITRE ATT&CK в FireDrill и выводит информацию о них;

- Update — проверяет наличие новых сценариев MITRE ATT&CK с момента его предыдущего запуска и отправляет электронное письмо с найденными.

Разное

VECTR

→ Страница проекта на github

→ Страница проекта

Это централизованная панель мониторинга, которая облегчает отслеживание действий по тестированию RedTeam и BlueTeam, чтобы измерить возможности обнаружения и предотвращения атак по различным сценариям, согласно данным из матрицы MITRE ATT&CK. Обладает в том числе следующими возможностями:

- Отслеживание тестирования в режиме реального времени;

- Измерение прогресса выполненных тестов;

- Централизация методов RedTeam и возможностей BlueTeam;

- Добавление пользовательских тестовых сценариев;

- Создание подробных отчетов о проведении тестирования.

VECTR документирует задачи и инструменты RedTeam, первый и второй уровни обнаружения BlueTeam, критерии успешного обнаружения и результаты тестирования. На основании полученных результатов предоставляются рекомендации по общим показателям и конкретным конфигурациям наборов инструментов, которые можно использовать для дальнейшего улучшения возможностей обнаружения и реагирования.

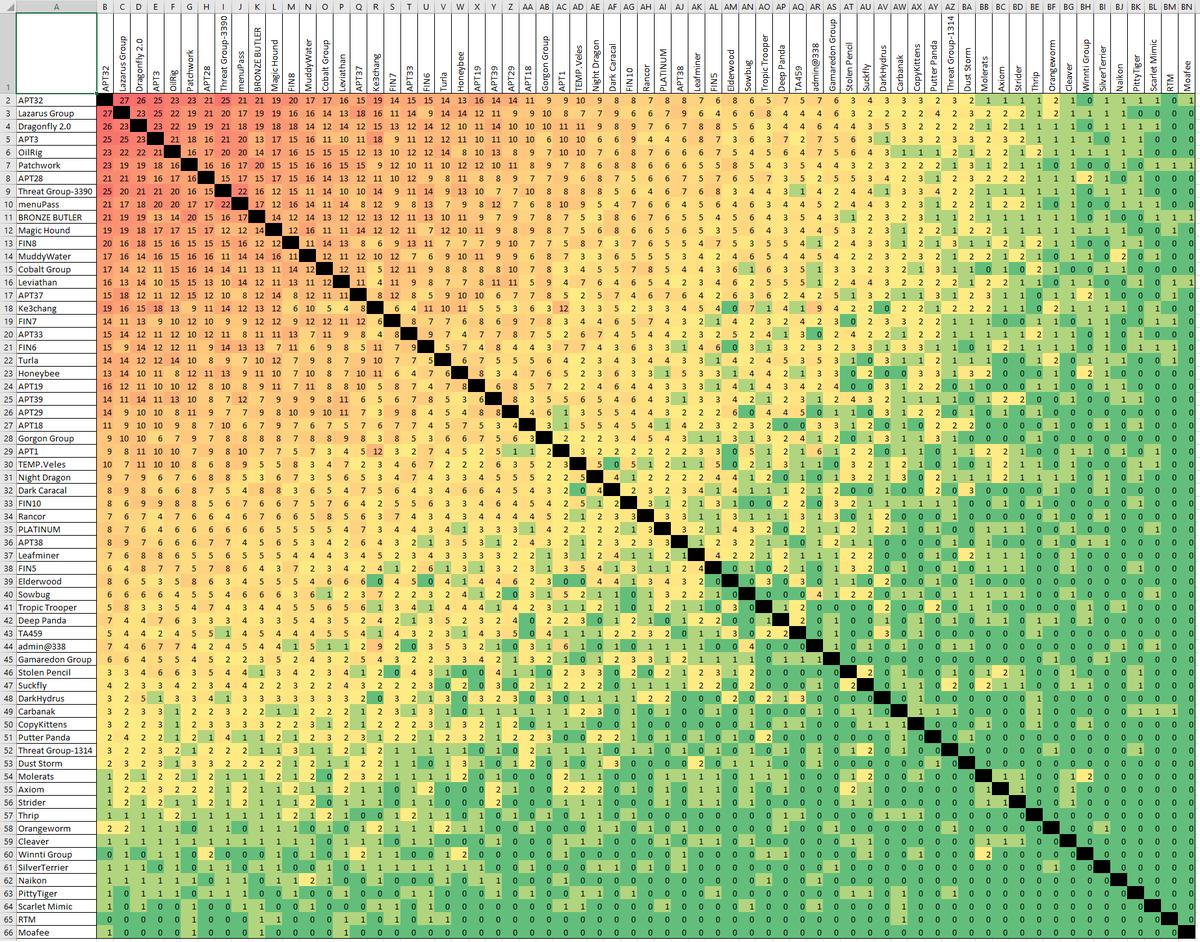

ATT-CK_Analysis

Научно-аналитический репозиторий, содержащий анализ данных из MITRE ATT&CK. Независимые аналитики ищут ответы на ряд вопросов, например:

- Существуют ли ранее неизвестные связи между группами, которые используют большую долю методов?

- Является ли количество методов, используемых каждой группой, разумным показателем того, насколько продвинутыми являются возможности этих групп?

- Если можно установить некоторую иерархию возможностей, либо непосредственно из набора данных, либо из внешних источников, есть ли свидетельства того, что определенные группы избегают (а не просто не используют) определенных методов?

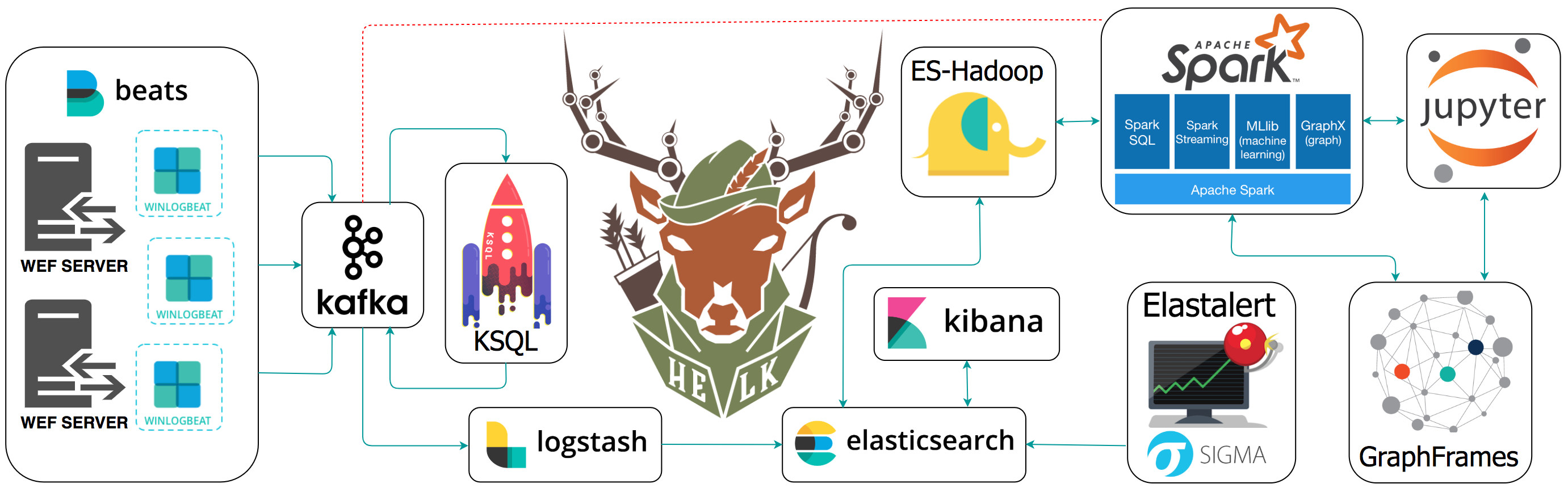

The Hunting ELK (HELK)

Новый проект Hunting ELK (Elasticsearch, Logstash, Kibana). Это экосистема, состоящая из нескольких платформ с открытым исходным кодом, работающих вместе с главной целью расширения возможностей агентов по обнаружению угроз, возможностей стека Elastic ELK. Аналитические возможности поиска обеспечиваются внедрением технологий Spark & Graphframes. Это одна из первых общедоступных сборок, позволяющая бесплатно использовать функции обработки данных в стеке ELK. Кроме того, в проект интегрирован Jupyter Notebook для создания прототипов при использовании больших данных и/или машинного обучения. Этот стек предоставляет механизм полнотекстового поиска, смешанный с визуализациями, графическими реляционными запросами и расширенной аналитикой. Проект находится на этапе разработки, код и функциональность будут меняться. В ближайших планах добавление дашбордов с данными из ATT&CK. Подробнее о проекте можно прочитать в блоге автора.

Заключение

Количество проектов, активно использующих матрицу MITRE ATT&CK, продолжает расти. Нельзя не отметить, что это хорошая база знаний для аналитиков, свежий взгляд на модель угроз информационной безопасности. Впрочем, отдельные исследователи отмечают некоторые недостатки матрицы. Например, встречаются случаи очень расплывчатого описания техник, что сильно затрудняет работу с ними.

Главное, о чем не стоит забывать: эта матрица построена на основе успешно проведенных атак. Т.е. по большому счету это историческая справка о том, какие техники и методы применялись. Несомненно, это хорошая база знаний, удобная в эксплуатации, но все же она никогда полностью не опишет все возможные техники противника.

Автор: pusa