Вот уже несколько десятков лет хакеры непрерывно бьют тревогу: наша частная жизнь, приватность, право на анонимность, право на конфиденциальность переписки атакуются, и с каждым годом все интенсивнее. Эпоха тотального контроля уже на пороге, но большинство людей это не беспокоит – даже ошеломляющие откровения Сноудена широкими массами воспринимаются как обычный проходной скандальчик от какого-то парня. Что же остается нам, кибербезопасникам? Информировать. На конференциях по безопасности рассказывают о все более изощренных угрозах. Я отобрал десять докладов, которые посвящены новейшим веяниям в области мобильной экстросенсорики. Если статья будет принята читателями Хабра радушно (давайте соберём 70 лайков), у неё будет продолжение: обзор ещё более увлекательных примеров мобильной экстрасенсорики.

– Гироскоп, который прослушивает

– Батарейка, которая стучит

– Скажи мне, сколько энергии потребляет твой телефон… и я скажу, где ты

– Wi-Fi читает по губам

– Скажи мне, какое в помещении электромагнитное поле… и я скажу, где ты

– RFID-маячки в твоём нижнем белье

– Ультразвуковой сговор твоих умных гаджетов

– Враг из холодильника (и книжной полки)

– У тебя дома и в сумочке нет ни одного RFID-микрочипа? – значит ты террорист

– Тайная жизнь твоей SIM-карты

– Можно ли противостоять мобильному шпионажу

– Вместо заключения

Гироскоп, который прослушивает

Современные смартфоны оснащены множеством сенсоров, которые позволяют реализовать богатый пользовательский интерфейс. Будучи в целом полезными, они иногда могут непреднамеренно разглашать конфиденциальную информацию. В то время как риски конфиденциальности связанные с такими сенсорами как микрофон, камера и GPS очевидны и хорошо понятны, – есть и неочевидные также. В частности доступ к сенсорам движения, таким как гироскоп и акселерометр. Любая программа, – даже Java-апплет на веб-сайте, – может измерять и сохранять показатели этих сенсоров.

Чем это грозит? Доступ к гироскопу и акселерометру позволяет: 1) идентифицировать пользователя по шаблону его ходьбы (получаемому с акселерометра смартфона); 2) считывать символы, введённые с клавиатуры, рядом с которой лежит смартфон; и даже 3) прослушивать разговоры без доступа к настоящему микрофону, – используя гироскоп в качестве грубого микрофона. Подробная инструкция о том, как всё это сделать, находится в открытом доступе: [1]

Батарейка, которая стучит

Ты когда-нибудь задумывался, как твоя батарейка из мобильника узнаёт, когда ей прекратить зарядку, – когда она подключена к сети, но мобильник выключен? Современная батарейка – имеет встроенный микрокомпьютер, общающийся с зарядным устройством и мобильником. Смарт-аккумулятор, вернее встроенную в него «систему управления умной батарейкой» (SBS) можно полностью перепрограммировать.

Изначально такая возможность предусмотрена для того, чтобы SBS могла более точно измерять параметры батарейки и более адаптивно настраивать алгоритм зарядки (в зависимости от химических и других характеристик батарейки). Если злоумышленник может изменить работу такого внутреннего микрокомпьютера, то это может привести к перегреву батарейки или даже к её возгоранию. Также злоумышленник, получивший доступ к микрокомпьютеру смарт-аккумулятора, может наблюдать за доверенными операциями с крипточипом смартфона (поскольку батарейка общается с операционной системой по «доверенному каналу»). Подробная инструкция о том, как это сделать находится в открытом доступе: [2]

Скажи мне, сколько энергии потребляет твой телефон… и я скажу, где ты

Современные мобильные платформы, такие как Android, позволяют приложениям считывать совокупное потребление энергии на смартфоне. Эта информация считается безвредной и поэтому её чтение не требует прав привилегированного пользователя.

Чем это грозит? Одни лишь простым чтением совокупного потребления энергии смартфоном в течение нескольких минут – можно определить местоположение пользователя этого смартфона. Совокупные данные об энергопотреблении телефона чрезвычайно шумны из-за множества компонентов и приложений, которые одновременно потребляют электроэнергию. Тем не менее, благодаря современным алгоритмам машинного обучения, их можно отсеять и успешно определить местоположение смартфона. Подробная инструкция о том, как это сделать, находится в открытом доступе: [3]

Wi-Fi читает по губам

Wi-Fi-сигналы могут «видеть» перемещение и местонахождение людей и «слышать» их разговоры – даже тех, у которых нет с собой никакой электроники. Это становится возможным благодаря продвинутым техникам радио-картографирования: крупнозернистое радио-картографирование позволяет «видеть», а мелкозернистое – даже и «слышать» (причём одновременно сразу нескольких людей).

Случай с Wi-Fi-видением более или менее очевиден, и поэтому не так интересен. Что же касается Wi-Fi-слышания, то здесь секрет – в профилировании движения ротовой полости. При этом Wi-Fi-сигнал улавливает не только характерное положение губ, но также и характерное положение зубов и языка. Кроме того, поскольку радиосигналы проходят через стены и другие физические препятствия, Wi-Fi может «слышать» разговоры даже за стеной. Для этого Wi-Fi-сигналу только надо найти рот человека, не спутав его при этом с мигающим глазом. Но эта задача вполне решаемая. Подробная инструкция о том, как приручить т.о. Wi-Fi (с применением машинного обучения и вейвлет-преобразований), находится в открытом доступе: [4]

Скажи мне, какое в помещении электромагнитное поле… и я скажу, где ты

Indoor-локализация посредством фиксации смартфоном электромагнитного поля (электромагнитных отпечатков пальцев) – широко обсуждаемая технология последних лет. Эта технология основана на том факте, что внутри разных помещений – магнитное поле отличается. Отличается в зависимости от природных и искусственных факторов: конструктивные особенности стального или железобетонного каркаса, конструктивные особенности электрической сети и т.п.

Т.о. у каждого помещения есть свой уникальный электромагнитный отпечаток. Соответствующие профили магнитного поля могут использоваться в качестве отпечатков пальцев для indoor-локализации. Электромагнитная indoor-локализация постепенно вытесняет Wi-Fi-радио-картографированию, поскольку менее энергозатратна. Ведь для фиксации электромагнитного поля ничего кроме смартфона не нужно. А генерировать это поле не нужно – оно уже есть. Тогда как при Wi-Fi-радио-картографировании необходимо наличие нескольких приёмников и передатчиков Wi-Fi-сигнала. Подробная инструкция о том, как сделать электромагнитный indoor-локализатор, находится в открытом доступе: [5]

RFID-маячки в твоём нижнем белье

Маркетологи торговой индустрии пытаются преподнести RFID-маячки, – эти крошечные компьютерные чипы, размером меньше песчинки, которые позволяют отслеживать перемещение объектов, – как «улучшенный штрих-код». Однако RFID-маячки отличаются от штрих-кодов тремя принципиальными моментами:

1) Товары одной модели имеют одинаковый штрих-код. Тогда как благодаря RFID-маячку каждый экземпляр товара имеет уникальный идентификатор. Этот идентификатор может быть легко связан с покупателем. Например, для определения «частого покупателя», – при сканировании его кредитки.

2) RFID-чипы могут быть считаны с расстояния; прямо через одежду, кошелёк или рюкзак – без вашего ведома и согласия. Будучи потребителями, мы не можем знать, в каких продуктах есть эти чипы, а в каких нет. RFID-чипы могут быть хорошо спрятаны. Например они могут быть зашиты в швы одежды, расположены между слоями картона, отлиты в пластмассе или резине, интегрированы в дизайн потребительской упаковки. Кроме того, необходимая для работы этих чипов антенна, сейчас может просто проводящими чернилами печататься, что делает RFID-чипы практически незаметными. Некоторые компании даже экспериментируют с дизайном упаковки, которая сама по себе будет антенной (и т.о. специальная антенна не нужна будет). В итоге, в скором времени у потребителя не будет возможности узнавать, есть ли в приобретаемом им товаре RFID-маячок или нет. Итак, RFID-маячки сегодня размещаются не только на этикетке товара, но, – в случае маркировки одежды, – всё чаще зашиваются прямо в одежду. При этом, у заинтересованного лица не возникнет никаких проблем с тем, чтобы пройтись по магазину с RFID-сканером и каталогом продукции; а затем сопоставить RFID-маячки и предметы одежды.

В итоге, он сможет, бродя по улице с RFID-сканером, узнавать, во что одет человек. При этом, если вы до сих пор думаете, что RFID-маячки можно считывать лишь с расстояния нескольких сантиметров, то вы заблуждаетесь. При помощи недорогого спецоборудования их можно считывать с расстояния 20 метров, и даже больше. [6]

Ультразвуковой сговор твоих умных гаджетов

Экосистема ультразвукового отслеживания (uBeacons) это относительно новая технология, которая использует аудио-маячки, находящиеся за пределами слуха человека, – для отслеживания пользователей и устройств. uBeacons – это высокочастотные аудио-маячки, которые могут излучаться и фиксироваться большинством коммерческих динамиков и микрофонов; и которые неслышны людям. Обычно в диапазоне 18-20 КГц. Этот ультразвук – святой грааль маркетологов, поскольку позволяет отслеживать действия пользователей на разных устройствах.

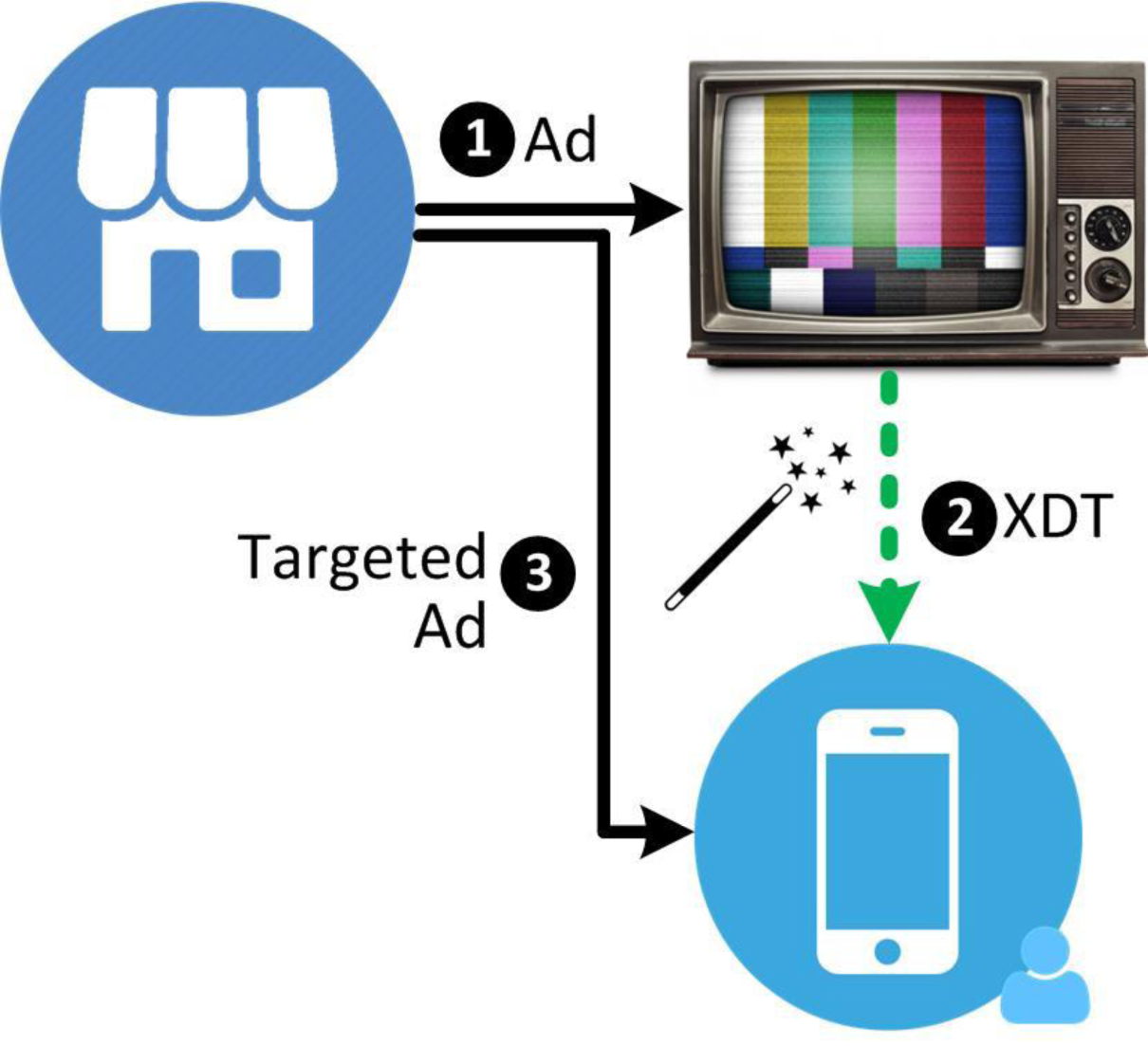

Например, зная, что Дядя Вася только что посмотрел телевизионное объявление; и сейчас уже в Интернете со своего смартфона сидит (чтобы найти подарок на день рождения) – рекламодатель может показывать релевантную контекстную рекламу. uBeacons могут быть встроены в веб-сайты или телевизионные объявления, и могут быть собраны рекламными SDK, встроенными в приложения смартфонов. Особолюбимое маркетологами преимущество uBeacons заключается в том, что эта технология даёт высокую точность нацеливания объяввлений, не требуя от пользователя каких-либо действий. Однако для этого необходимо, чтобы на мобильном устройстве пользователя был установлен uXDT-фреймворк. Суть работы uXDT-фреймворка заключается в том, что в мобильные приложения встраивают соответствующие аудио-маячки: чтобы следить за тем, что пользователь делает.

При этом разработчик мобильного приложения даже может не знать, что такой маячок спрятался в его проекте. Так может произойти например, когда он при разработке программного обеспечения пользовался «бесплатным SDK», где разработчик этой SDK ради дохода встроил ультразвуковой модуль в свою библиотеку. Рекламодатели используют uXDT для таргетинга пользователей следующим образом.

1) Сначала рекламодатель запускает объявление с элементами ультразвука: либо на TV, либо на сайте.

2) Как только объявление отображается, из динамика устройства издаётся короткая последовательность высокочастотных (т.е. ультразвуковых) тонов. Этот высокочастотный тон и немедленно захватывается uXDT-фреймворком на смартфоне пользователя.

3) Чтобы обеспечить такую функциональность, uXDT-фреймворк работает в фоновом режиме и периодически обращается к микрофону устройства – для прослушивания ультразвуковых сигналов.

После того как такой сигнал зафиксирован, uXDT-фреймворк извлекает из него уникальный идентификатор объявления и сообщает об этом рекламодателю – вместе с уникальными идентификационными данными устройства и пользователя. Рекламодатель затем использует эту информацию, чтобы выявить интересы и предпочтения пользователя, и в соответствии с этим делает ему индивидуальное рекламное предложение: направляет целевую рекламу на устройство пользователя. [7]

Враг из холодильника (и книжной полки)

В 1999 году Массачусетский университет инициировал проект Auto-ID, цель которого: создать «физически связанный мир», в котором каждый элемент на планете инвентаризован, каталогизирован и отслеживается. Сейчас существуют RFID-маячки размером 0,3 мм, тонкие как человеческий волос. Они легко могут быть размещены в денежных банкнотах, что даёт спецслужбам возможность следить за историей денежных операций. Такая инициатива исключает анонимность обмена наличными средствами.

«Холодильники, которые сообщают в супермаркет о своём содержимом». «Интерактивное телевидение, выбирающее релевантную для вас рекламу» (например, на основании содержимого вашего холодильника). Всё это реальность наших дней. Auto-ID, в сочетании с RFID-сканерами, установленными в книжных полках (так называемые смарт-полки) – может обеспечить степень всеведения о поведении потенциальных потребителей. Более того, иногда такие RFID-сканеры устанавливаются в предметы интерьера даже без ведома конечного потребителя. [8]

У тебя дома и в сумочке нет ни одного RFID-микрочипа? – значит ты террорист

Сегодня правительственные спецслужбы всерьёз размышляют над том, чтобы в целях противодействия терроризму, оцифровать всю жизнедеятельность каждого человека, и отслеживать её в режиме реального времени. «Ключ к победе над террористами – возможность оцифровать абсолютно всех людей и разместить их на нашем цифровом поле боя. Идентифицируя каждого человека и отслеживая его перемещение в режиме реального времени, мы будем способны сразу же узнавать о его подозрительной активности. А если человек не оцифрован, значит он – потенциальный террорист. Оцифровать население можно, встраивая RFID-маячки: в документы, в автомобильные права, библиотечные билеты, корпоративные удостоверения, паспорта, визы, номерные знаки и т.д. Полностью оцифровав население, мы будем знать, кому что принадлежит. Потом мы сможем, обрабатывая все эти данные на мощных компьютерах, выявлять подозрительную активность. Мы можем отслеживать людей внутри транспортных средств, посредством триангуляции RFID-маячков (использовать установку из трёх RFID-сканеров, размещённых например в фонарных столбах). Все транспортные средства, перемещающиеся между городами, также должны иметь RFID-маячки (на водительских правах, документах). Когда эти транспортные средства будут сближаться с RFID-сканером, встроенным в дорожное асфальтовое покрытие, – мы сможем идентифицировать как автомобиль так и его текущего водителя. Т.о. мы сможем качественно выявлять подозрительную активность населения». [9]

Тайная жизнь твоей SIM-карты

SIM-карта – это таинственный маленький компьютер в твоём кармане, который тебе неподконтролен. SIM-карта может делать намного больше, чем просто быть посредником процедуры авторизации на твоём мобильнике. Простейшие приложения можно загружать и выполнять прямо на SIM-карте – отдельно от мобильника, даже не зная, какая на мобильнике операционная система. Эти приложения могут: 1) переходить по URL-адресам; 2) отправлять SMS; 3) инициировать и принимать вызовы; 4) подключать и использовать информационные службы; 5) запускать AT-команды на мобильнике. Приложения на SIM-карту загружаются в «тихом режиме», – посредством пакетной передачи данных через удалённый доступ. Обновлять приложения на SIM-карте может либо мобильный оператор, либо злоумышленник, претворяющийся мобильным оператором (например, посредством IMSI-перехватчика). Подробная инструкция о том, как это сделать, находится в открытом доступе: [10]

Можно ли противостоять мобильному шпионажу

Итак, это 10 современных технологий мобильной экстрасенсорики, которые позволяют Большому Брату и другим заинтересованным лицам осуществлять тотальную слежку. Но приёмы «старой школы», с применением шпионского софта, тайно развёртываемого на мобильных устройствах, тоже всё ещё актуальны.

Существует несколько десятков шпионских программ, которые могут быть удалённо установлены на мобильник в «тихом режиме», и шпионить за его владельцем, не выдавая своего присутствия. Ранее считалось, что придерживаясь т.н. «гигиены кибербезопасности», можно надёжно оградить себя от подобного вмешательства в свою личную жизнь. Однако сегодня жертвой мобильного шпионажа могут стать даже те, кто избегает рискованного поведения в сети, кто использует самую современную защиту и кто использует самое свежее обновление программного обеспечения.

Благодаря современным средствам защиты часть программ-шпионов можно отследить. Однако для того, чтобы поддерживать эти средства защиты в актуальном состоянии, нужно уметь их настраивать. Ведь атакующие точно также как и безопасники не сидят на месте, и прикладывают значительные усилия, чтобы скрыть свои программы от автоматизированных систем защиты. При этом, настраивать защиту с течением времени становится всё сложнее, а проводить успешные атаки всё проще. В том числе потому, что с подачи западных спецслужб самые современные информационные технологии сегодня находятся в открытом доступе. Вследствие такой политики открытости возрастает риск использования хайтек-игрушек – насмотревшейся фильмов про хакеров молодёжью; непредсказуемой и импульсивной.

Широко разрекламированные сегодня утечки хайтек-игрушек ЦРУ вовсе не демарш Сноудена и WikiLeaks, – в чём СМИ пытаются убедить неискушённую публику, – а контролируемая утечка информации, имеющая целью направить конкурентов по «гонке вооружений» в заведомо проигрышном направлении; чтобы они продолжали вкладывать время и деньги в инструменты, которые уже не обеспечивают конкурентного преимущества. Кибероперации и инфоцентрические войны уже не являются ключом к конкурентному преимуществу. Сегодня балом правят – знание-центрические войны, суть которых сводится к тому, что «профессионалы людей ломают, а не машины».

Т.о. мы наблюдаем сегодня всёвозрастающую экспоненциальную асимметрию кибербезопасности: атакующие находятся в более выгодных условиях, чем защищающиеся. Ежегодный прирост мобильных угроз составляет 42%. Ниже приведены несколько примеров шпионских программ, которые распространяются как легальные – под видом т.н. «систем родительского контроля» и им подобных. Все они скрывают свои действия от владельца мобильника.

Neo-Call Spy. Первоначально созданная для мобильников Symbian, теперь работает также и на iPhone, Blackberry, Android, Windows Phones. Она отправляет информацию непосредственно на другой мобильник. Эта программа основана на номере IMEI, т.е. злоумышленник должен знать свою цель. Программа отслеживает следующие параметры: SMS, список звонков, местоположение; осуществляет удалённую прослушку, журналирование нажатия клавиш. Команды она получает с управляющего мобильника посредством скрытых SMS-сообщений.

Mspy. Работает на смартфонах и планшетах. Позволяет следить за звонками, SMS-сообщениями, сообщениями электронной почты, местоположением GPS, историей просмотра, календарём, адресными книгами, IM-сообщениями; позволяет управлять установленными приложениями, просматривать мультимедиа-файлы. Также имеет функции удалённого контроля, такие как полное стирание устройства и сбор подробной отчётности. Для сбора и предоставления информации использует безопасную учётную запись в Интернет – посредством архитектуры клиент-сервер, с веб-интерфейсом.

FlexiSpy. Эта программа изначально классифицирована как мобильный троян, из-за своего агрессивного поведения; но в последующем она стала вести себя мягче, и её из категории мобильных троянов вычеркнули. Она позволяет шпионить за мобильниками и планшетами. Предлагает порядка 130 функций, в том числе те, которыми оснащена Mspy. Из уникальных функций: доступ к видеокамере, просмотр обоев. Также как и Mspy для сбора и предоставления информации использует безопасную учётную запись в Интернет – посредством архитектуры клиент-сервер, с веб-интерфейсом.

Mobile Spy. Обладает большинством функций FlexiSpy; вдобавок может блокировать приложения, осуществлять установку новых приложений; и в режиме реального времени взаимодействовать с панелью управления пользовательского интерфейса мобильника.

Higster Mobile. Простая в использовании программа для мониторинга: текстовые сообщения, запись телефонных переговоров, журналы звонков… всё отправляется с телефона жертвы либо на электронную почту, либо на мобильник, либо на безопасную учётную запись в Интернет.

All-in-one Spy Software. Высококачественное ПО для шпионажа за мобильником, развивается с 2006 года. Отслеживание мобильника и наблюдение. Безопасные SMS. Шифрование голоса; и компьютерное ПО для мониторинга.

Spyera. Программа устанавливаемая на смартфон – для контроля за всем происходящим на мобильнике. Тайно записывает всё события (SMS, история вызовов, телефонная книга, местоположение, электронные письма, сообщения приложений, IM, чат Facebook, Skype, просматривает сделанные фотографии и многое другое), которые происходят на телефоне; и доставляет эту информацию в защищённый веб-аккаунт.

SpyMaster. Наиболее эффективное и продвинутое программное обеспечение для мобильного шпионажа. Стопроцентно скрытый режим, не оставляет никаких шансов на своё обнаружение. По крайней мере, так утверждают разработчики.

Вместо заключения

Эпоха тотального цифрового контроля стоит на пороге, и, скорее всего, ее полноценный приход застанет уже нынешнее поколение. Бороться поздно, и похоже, что только здоровый пофигизм поможет обществу справиться с этой проблемой (да-да, игнорируя ее). Примеры его проявления мы уже, кстати, видим как со стороны «следящих», так и со стороны «поднадзорных».

«Какое фото, какое видео? Не знаем, нам лень смотреть камеры (они сломались, в них ничего не видно, они смотрят в другую сторону), а даже если и посмотрим — то как узнать, кому это лицо принадлежит? И вор ли это, или просто мимо проходил? В общем, мы не знаем, кто обнес вашу квартиру и угнал вашу машину, обращайтесь-ка вы… куда-нибудь».

«Угнали голые фотографии? Ну ничего страшного, полезно для популярности».

P.S. Понравилась статья? Если да, поставьте лайк. Если по числу лайков (давайте наберём 70) увижу, что у читателей Хабра есть интерес к данной теме, через некоторое время подготовлю продолжение, с обзором ещё более увлекательных примеров мобильной экстрасенсорики.

1. Yan Michalevsky. Gyrophone: Recognizing Speech From Gyroscope Signals // Black Hat. 2014.

2. Charlie Miller. Battery Firmware Hacking // Black Hat. 2011.

3. Yan Michalevsky (Stanford). PowerSpy: Location Tracking using Mobile Device Power Analysis // 24th USENIX Security Symposium. 2015. pp. 785-800.

4. Guanhua Wang. We Can Hear You with Wi-Fi! // IEEE Transactions on Mobile Computing. 15(11), 2016. pp. 2907-2920.

5. Jian Lu. A Reliability-Augmented Particle Filter for Magnetic Fingerprinting Based Indoor Localization on Smartphone // IEEE Transactions on Mobile Computing. 15(8), 2015. pp. 1877-1892.

6. Chris Paget. Extreme-range RFID tracking // BlackHat 2010.

7. Vasilios Mavroudis. Talking Behind Your Back Attacks & Countermeasures of Ultrasonic Cross-Device Tracking // BlackHat 2016.

8. Katherine Albrecht. Supermarket Cards: The tip of the retail surveillance Iceberg // Denver University Law Review. 79(4), 2002. pp. 534-539, 558-565.

9. Dr. Mitchel W. Eisenstein. Counterinsurgency Airpower // Air & Space Power Journal. 20(4), 2006. p. 16.

10. Eric Butler. The Secret Life of SIM Cards // DEFCON 21. 2013.

Автор: KarevAnton