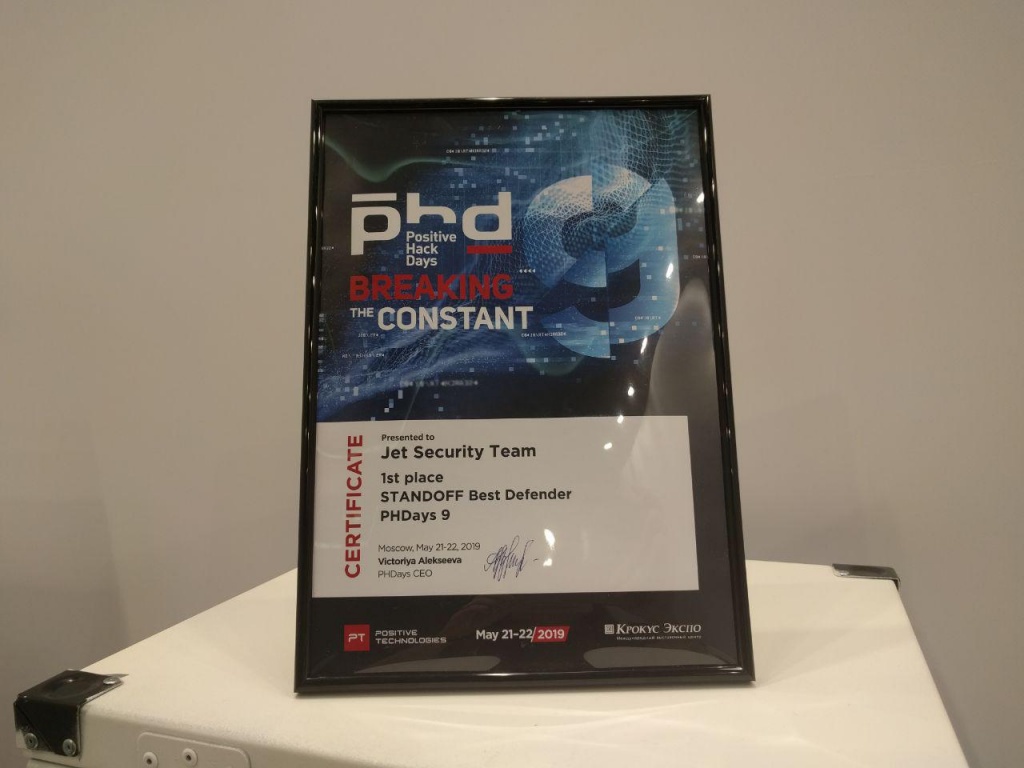

Третий год подряд сильнейшие ИБ-эксперты «Инфосистемы Джет» приняли участие в The Standoff на PHDays. Наши команды Jet Security Team и Jet Antifraud Team сражались плечом к плечу: кибербитва продолжалась нон-стопом целых 28 часов! По итогам «Противостояния» наши защитники стали лучшими, не позволив нападающим «взломать» весь город!

В этом году «Противостояние» было довольно масштабным: 18 команд атакующих (более 250 человек!), 5 классических команд защиты, команда антифрода и 3 SOC.

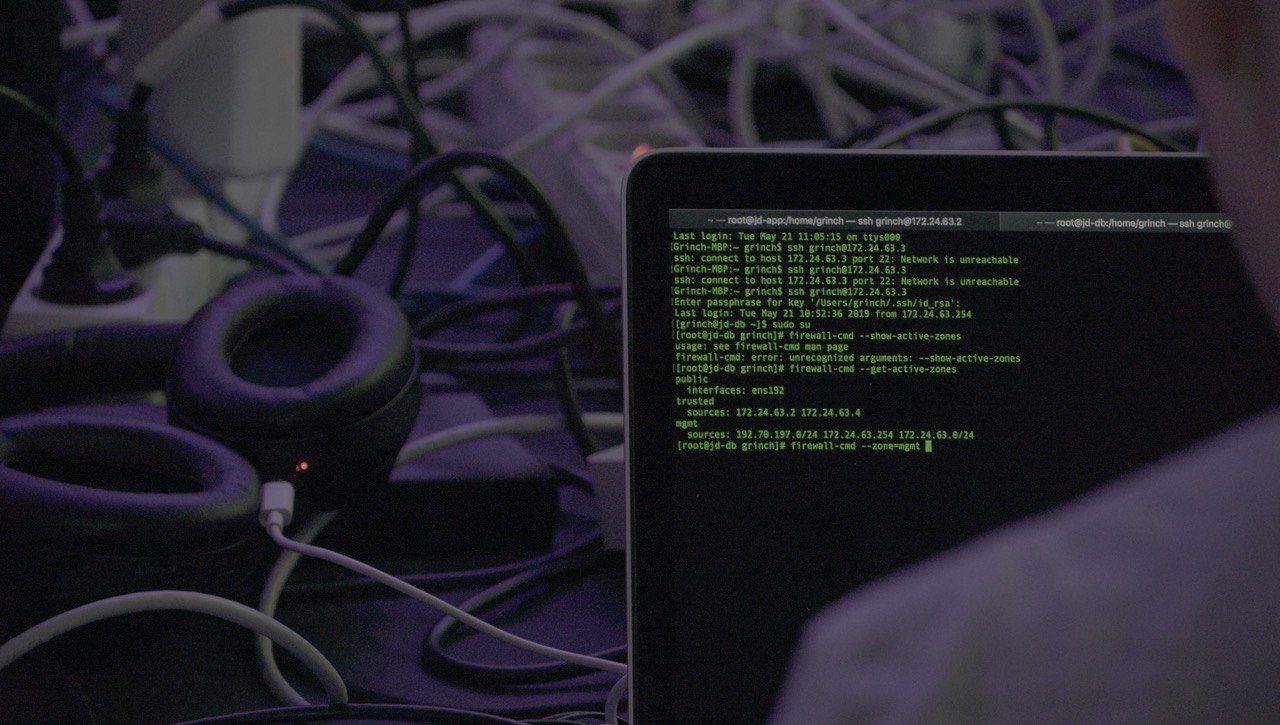

В течение 28 часов нападающие атаковали виртуальную инфраструктуру (о чем еще подробно напишут на Хабре). В ход шли как распространенные эксплоиты, так и выявленные 0-day уязвимости инфраструктуры. Защитники оперативно выявляли атаки и патчили уязвимости на лету.

Этим нападающие не ограничивались, используя приемы социальной инженерии для десантирования в тыл защитников:

Борьба была очень напряженной, в ход шли любые технические и аналоговые средства:

Несмотря на это, Jet Security Team и Jet Antifraud Team достойно выдержали атаки, а из банка хакеры не смогли забрать ни одного «публя» — единицы виртуальной валюты.

Jet Security Team одержала победу среди команд защитников, стойко отражая многочисленные попытки атакующих взломать инфраструктуру вверенного ей офиса морской транспортной компании. Впервые в составе команды выступили специалисты Центра мониторинга и реагирования на инциденты ИБ Jet CSIRT, которые внимательно следили за каждым инцидентом и своевременно блокировали любые угрозы.

Для защитников немного поменялся формат мероприятия. Если раньше у всех были разные объекты защиты (телеком, офис, АСУ ТП) и сравнивать их напрямую было сложно, то теперь для всех команд защитников организаторы подготовили практически одинаковые инфраструктуры и ввели единый рейтинг. Это однозначно добавило драйва и стимулировало нашу команду к победе.

Для нас изменился объект защиты. Если раньше это была АСУ ТП, и условная «поверхность атаки» была небольшой, то сейчас мы защищали офис. Был Exchange с OWA, VPN-сервер, выставленный наружу терминальный сервер, множество веб-сервисов, телефония и т.п.

По традиции доступ к объекту защиты организаторами предоставляется в конце апреля. В этом году доступ предоставили 26 апреля. Также по традиции обычно вводится мораторий на работы защитников примерно за неделю до самого «Противостояния». Соответственно, у команды защиты обычно чуть больше 2 недель на изучение объекта, разработку стратегии защиты, разворачивание СЗИ, настройку, отладку и т.п. С учетом майских праздников, заранее запланированных отпусков команды, это тоже добавляло драйва и стимулировало нас к победе.

Илья Сапунов, капитан команды Jet Security Team.

По условиям соревнования, Jet Antifraud Team не оценивалась среди классических команд защитников из-за особенностей решения по противодействию мошенничеству. Коллеги вне конкурсной программы в очередной раз показали высший класс защиты банка в виртуальном городе F, не пропустив ни одной атаки со стороны злоумышленников!

В этом году атаки злоумышленников стали менее активными, но более продуманными. Атакующие перестали на удачу отправлять большое количество операций, много подбирали пароли, защищали похищенные аккаунты, пытались замаскировать свои операции под банковских роботов. Однако совокупно успеха это не принесло, а выводить деньги через иные сервисы, такие как телеком, даже не пытались.

Алексей Сизов, капитан команды Jet Antifraud Team.

Атакующим пришлось несладко, но, несмотря на сложные уязвимости и противодействие со стороны защиты, они показали достойный результат:

День начался с того, что в 9.45 нам раздали сканы MassScan. Это положило старт нашей работе, мы сразу выписали все хосты с открытым 445 портом и ровно в 10.00 запустили уже готовый чекер метасплойта на предмет MS17-010. В сети bigbrogroup.phd оказался один уязвимый хост, за первые 10 минут мы проэксплуатировали уязвимость, устранили ее, закрепились в системе и получили токен домен-администратора. В этом домене, как и во всех остальных ниже, была включена опция обратимого шифрования, что позволило вытащить все пароли из ntds.dit и сдать их на проверку.

Дальше в 18.00 мы получили доступ в домен CF-Media, проэксплуатировав уязвимость в Nagios и поднявшись через unquoted path в одном из sudo-скриптов. После этого, используя password reuse, мы получили локального администратора на одном из доменных компьютеров CF-Media. Дальнейший путь эксплуатации был аналогичным первому домену.

Ночью мы смогли понять принцип работы нескольких АСУ ТП, и это позволило нам перехватить контроль над 2 скадами и выполнить 2 задания по производственному сегменту. В частности, мы отключили наружное освещение и устроили утечки нефти из нефтехранилища. Также мы установили майнер на все подконтрольные нам серверы и рабочие станции, суммарно наш ботнет стоял из порядка 30-45 хостов. Все это время мы параллельно ломали защищенные сегменты, но каждый раз, как только мы получали RCE, защитники просто роняли сервис и больше его не поднимали.

В 12.15 нам объявили о результатах OSINT и раздали несколько доменных учетных записей. Часть защитников в этот момент просто уронили OWA и VPN. Некоторые пытались реально защитить свои сервисы. Одной из таких компаний была behealty, защитники которой позволили нам подключиться по VPN и проэксплуатировать MS17-010. А в домене, к нашему удивлению, опять было обратимое шифрование. Итог — еще +1.1 млн публей и уверенная победа в соревновании.

Виталий Малкин, руководитель отдела анализа защищенности компании «Информзащита», капитан True0xA3 (победители со стороны атакующих обещали написать подробный разбор соревнования, ждите на Хабре).

От себя хочу отметить что борьба была нешуточная, буквально до последних часов сохранялась интрига — команды ЦАРКА и SNIFF & WATCH не давали расслабиться победителям, и на результат могла повлиять любая мелочь или «Джокер» в рукаве.

Это была эпичная битва, и я рад заслуженной победе коллег.

Автор: LukaSafonov