Банк из года в год становится особенной сущностью для итогов «Противостояния» на PHDays. В 2017 хакеры смогли вывести из банка больше денег, чем в нем было. В 2018 году успешность финальной атаки на банк при отключенном нами антифроде (по замыслу организаторов) обеспечила победу одной из команд.

Ежегодно системы защиты банка в виртуальном городе F отражают тысячи попыток вывода денег со счетов «мирных» жителей, но каждый раз эти попытки скорее напоминают брутфорс на банковский API, чем попытку провести операцию в обход антифрод-системы, о наличии которой знает каждая команда атаки.

Какие тенденции можно заметить при сравнении атакующих и «законопослушных граждан» на The Standoff – тема этой небольшой заметки. Она же является скромной подсказкой нападающей стороне, хотя, быть может, она не будет прочитана в эти напряженные последние дни подготовки всех участников :)

Определяя легитимность события, будь то просто вход на страницу банка или попытка провести платежную операцию, по факту нужно выяснить, кто стоит за совершением этого действия. Этот объект можно рассматривать по следующим трем метрикам.

- Статические характеристики объекта.

- Его поведенческая модель.

- Совокупная картина операций всего банка за время мероприятия.

Статика

Атакующая сторона всегда обладает преимуществом – все находятся за NAT, а значит, шансы идентифицировать объект и построить связи, кто с каким IP-адресом работает, крайне малы. Защита полностью лишена возможности блокировать подозрительные сегменты.

Здесь же стоит отметить, что нападающие преимущественно используют ботов для вывода денег, что в совокупности с большим количеством легальных ботов организаторов PHDays приводит к задаче, заключающейся в определении легитимного бота по характеристикам операций.

Динамика

Здесь скрыт первый элемент отсева простых попыток атаки на банк. Как только в поле зрения попадает набор событий с высокой частотой, то активность такого источника вносится в список особого контроля.

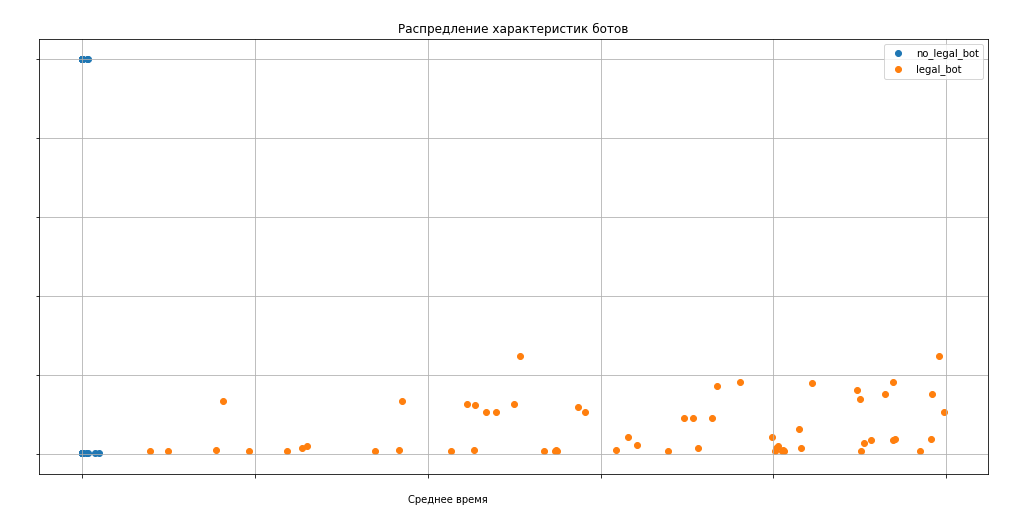

Вот пример сравнения частотной характеристики атакующих и легальных ботов (коэффициенты и часть параметров здесь и далее, конечно, изменены).

На графике хорошо видно, что оценки правдоподобности, не говоря о возможностях человека делать операции с такой скоростью в веб-интерфейсе, атакующие не проводили.

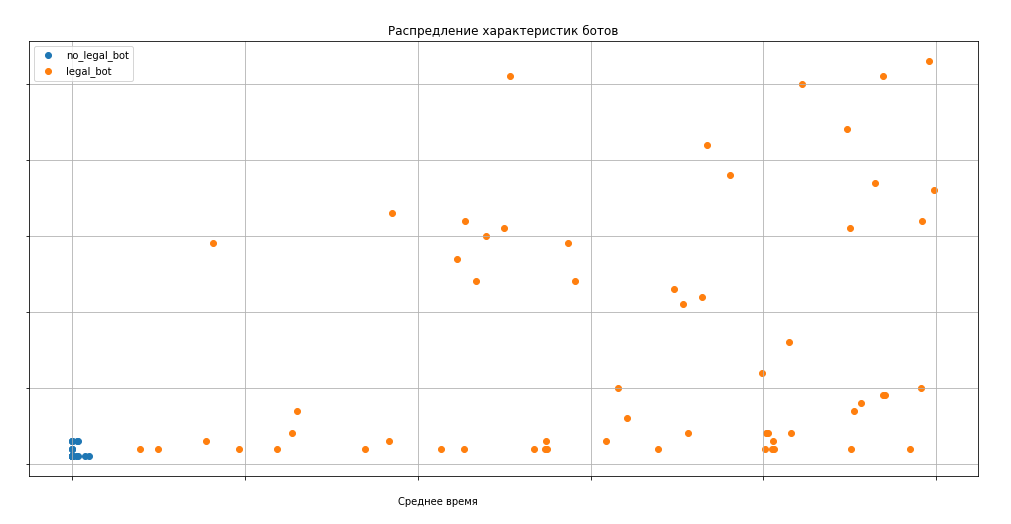

Этот график показывает, что введение одного дополнительного параметра на сумму превращает идентификацию мошенников в еще более простую задачу.

Общая картина

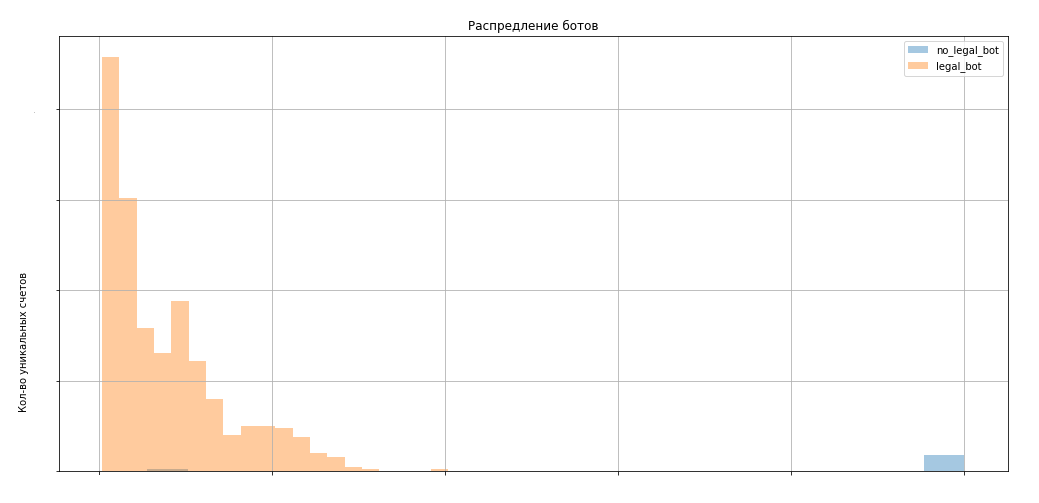

Теперь немного о том, как все это выглядит с точки зрения взгляда на банк в целом, а точнее, чем отличаются по связанности нормальные боты от ботов атакующих, где отлично работает профилирование.

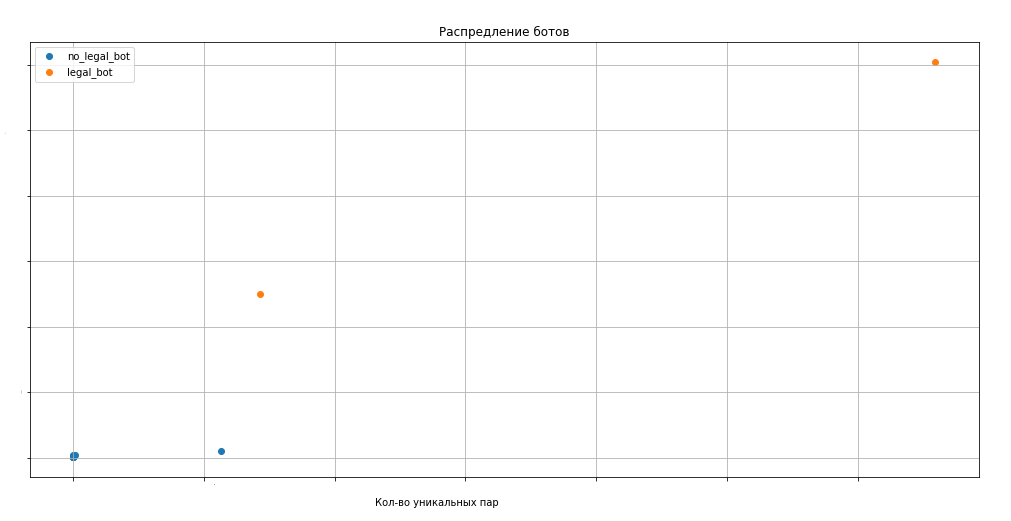

Как видно, крайне простая статистика по привязке к счетам приводит к однозначной идентификации правомерной и мошеннической активности.

А на этом графике также все боты атакующих, кроме одного, с точностью попадают в условия, и лишь одна команда смогла написать чуть более оригинальный алгоритм, который в целом тоже не приближается к примерам легальной активности.

Подведем итог: с учетом больших возможностей и полного отсутствия компонент классического ИБ на банковских сервисах PHDays атакующие используют самые простые схемы, а их идентификация достаточно тривиальна для современных средств анализа.

В этом году мы обещаем не отключать антифрод ни на минуту, не поддаваться на провокации и просьбы и ждем от атакующей стороны большей изобретательности)

Алексей Сизов, капитан команды Jet Antifraud Team, начальник отдела по противодействию мошенничеству Центра систем прикладной безопасности «Инфосистемы Джет»

Автор: JetHabr