«Донжон» — это лаборатория информационной безопасности французской компании Ledger. Ledger производит аппаратные кошельки, на которых хранятся приватные ключи владельцев криптовалют. Злоумышленники охотятся на эти ключи, а аппаратный кошелек, соответственно, защищает ключи от утечки. Насколько надежно? В «Донжоне» прикладывают все усилия, чтобы такой вопрос даже не возникал.

Эти люди делают все, чтобы владельцы кошельков Ledger могли спать спокойно

Долгое время существование лаборатории хранилось в тайне. В ней работают восемь сотрудников, которые предпочитают оставаться анонимными. Известно только, что это «специалисты мирового класса» по кибербезопасности и смарт-картам. Эти «белые хакеры» ищут уязвимости в программном обеспечении и в «железе» Ledger, а также в продуктах конкурентов. Сама лаборатория расположена в парижском офисе компании. Рабочее пространство защищено сигнализацией, и заходить туда можно только персоналу «Донжона».

В лаборатории занимаются исследованиями разных типов атак. Программные атаки, которым подвергаются криптокошельки, обычно состоят в исследовании необычного поведения систем и интерфейсов. Типичный пример того, на что охотится «Донжон»: баг Heartbleed открытой криптографической библиотеки OpenSSL. Эта знаменитая уязвимость распространилась в 2012 году и заключалась в возможности несанкционированно читать память сервера, извлекая из нее в том числе закрытый ключ. Исправили ее только в 2014 году, после чего Google запустил свой Project Zero для предотвращения похожих угроз.

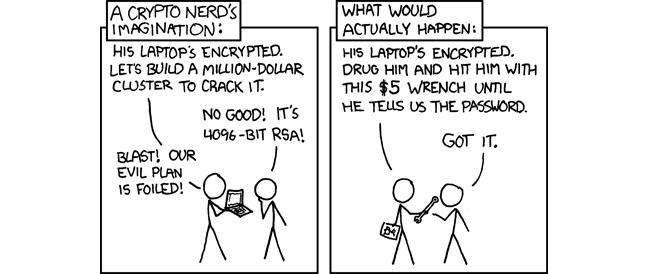

xkcd о том, что такое Heartbleed

Специалисты «Донжона» применяют стандартные методики: реверс-инжиниринг, статистический анализ, криптографию и фаззинг. Фаззинг — это передача в программу случайных или неожиданных данных. В прошлом октябре с его помощью хакеры нашли две уязвимости в коде криптокошелька конкурирующей фирмы Trezor.

Это были ошибки, связанные с переполнением буфера. В обоих случаях в функциях неверно задали условие; как часто бывает в таких случаях, код работал, но не так, как хотелось его авторам. Подробнее об этом вы можете прочитать в блоге Trezor.

Обе уязвимости позволяли удаленно отключать кошелек, атакуя его через браузер, без вмешательства пользователя. Они затрагивали прошивки версий 1.6.2 и 1.6.3, в новой версии ошибки исправили.

Как честно рассказал директор по безопасности Ledger Шарль Гийем, в компании с нуля разрабатывают только ПО. Чипы и электронику предоставляют сторонние поставщики. Поэтому «Донжон», как средневековое подземелье, оснащен «пыточными» инструментами для того, чтобы методично тестировать кошельки на наличие физических уязвимостей, которые могут привести к утечке данных.

Впечатляюще и сложно выглядят атаки по сторонним каналам. Такие атаки направлены на физические уязвимости работающего устройства. Если злоумышленник украл или нашел потерянный криптокошелек, то он может измерить электромагнитное излучение и изменение энергопотребления аппарата во время исполнения кода. Полученные данные хакер использует чтобы обойти защиту.

Атака на аппаратный кошелек в прогрессе

На практике эта идея позволила хакерам Ledger успешно взломать ПИН-код кошелька Trezor One. ПИН-код нужен для доступа к устройству, и оно давало щедрые 15 попыток, чтобы ввести правильную комбинацию. «Донжон» научился угадывать ПИН за пять раз.

Происходило следующее: кошелек с известным ПИН-кодом разбирали, а затем устанавливали на его флеш-памяти датчики для измерения электропотребления и электромагнитного поля. В кошелек вводились произвольные цифры, а осциллограф писал данные с зондов. Данные помечали как реакции на правильный и неправильный ввод, а затем «скармливали» алгоритму для обучения.

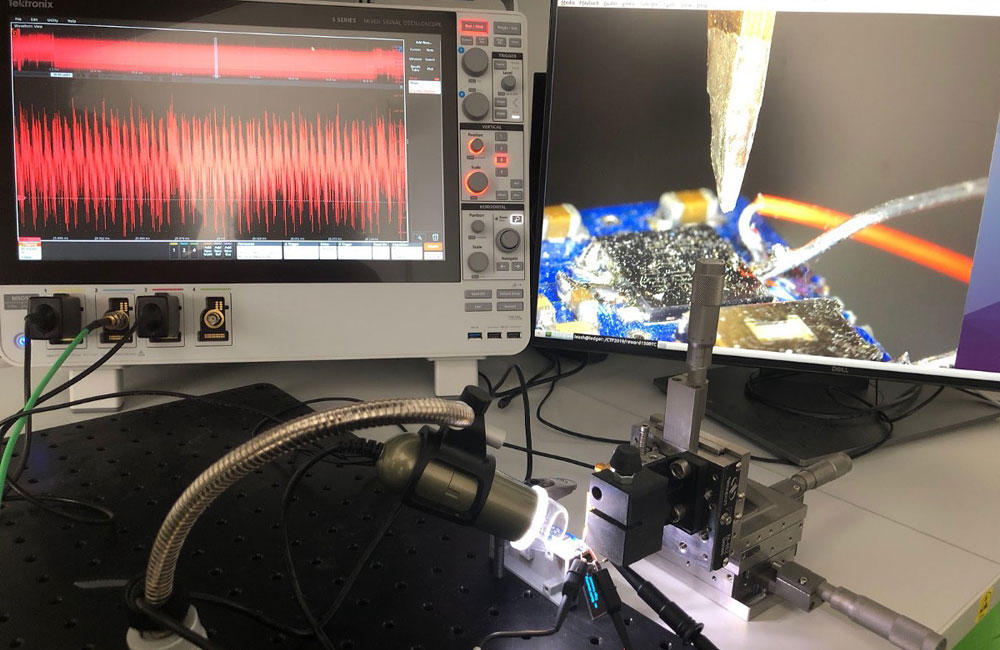

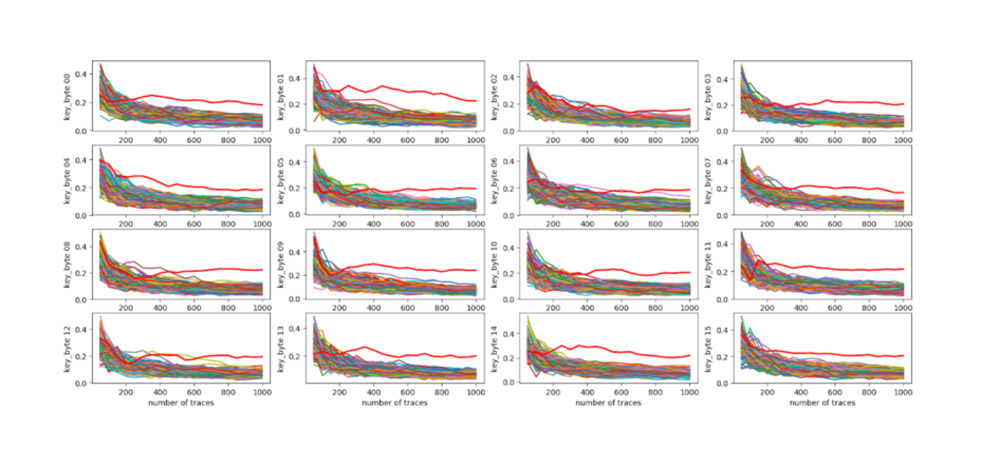

Результаты атаки. Будущее наступило, так что разбираться в них будет робот

Научив алгоритм отличать разные реакции, исследователи ставили датчики на второе устройство. Оно играло роль потенциально украденного кошелька, и с него писались точно такие же данные при вводе ПИН-кода. Обученный на первом кошельке алгоритм распознавал, какие цифры были правильными, а какие — нет, и угадывал ПИН целиком.

Поскольку перед каждой новой попыткой ввода ПИНа дополнительно существует увеличивающаяся задержка, такой взлом — дело долгое. Чтобы перебрать все 15 кодов, мог понадобиться целый день работы. В случае удачи хакер получает неограниченный доступ к чужим активам, так что игра стоит свеч.

Результатом эксперимента «Донжон» снова поделился с конкурентами, которые отнеслись к ним весьма серьезно и полностью переписали алгоритм проверки ПИН-кода.

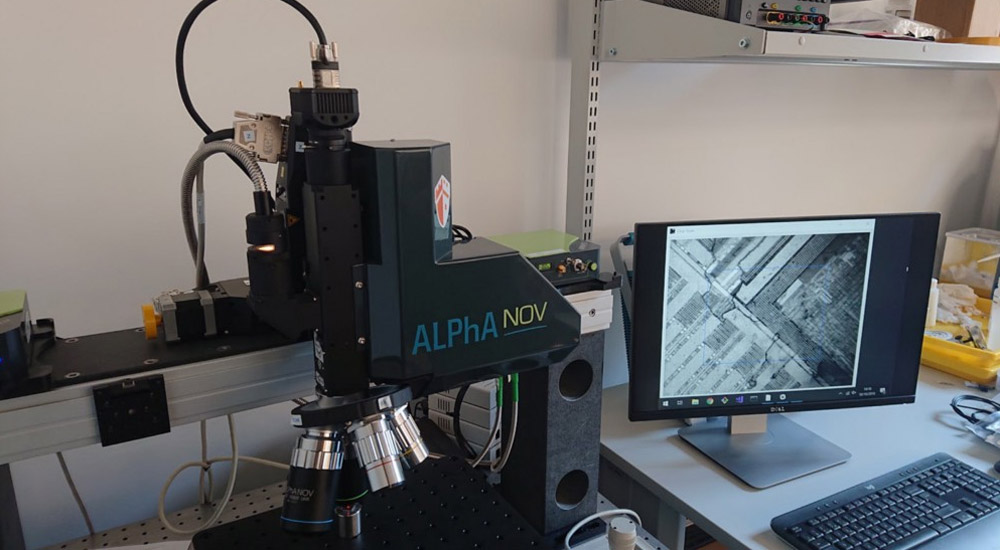

Установка для проведения атак по ошибкам вычислений

Другая любимая методика хакеров Ledger: атака по ошибкам вычислений. Это подтип атаки по сторонним каналам, который подразумевает активное вмешательство в работу устройства: понижение и повышение напряжения в цепи, увеличение тактовой частоты. На аппаратный кошелек могут воздействовать ионизирующей радиацией, лазером и электромагнитным полем. Атака позволяет обойти ввод ПИН-кода: повышаете напряжение, устройство сбивается и пропускает проверку верности введенных цифр.

Опытный взломщик сможет извлечь и другие данные, который аппаратный кошелек должен оберегать. Например, сид, мнемоническую фразу, которая открывает доступ ко всем активам сразу. Это сложная, но выполнимая процедура, и команда «Донжона» сумела ее проделать с кошельками Keepkey, B Wallet, Trezor One и Trezor T.

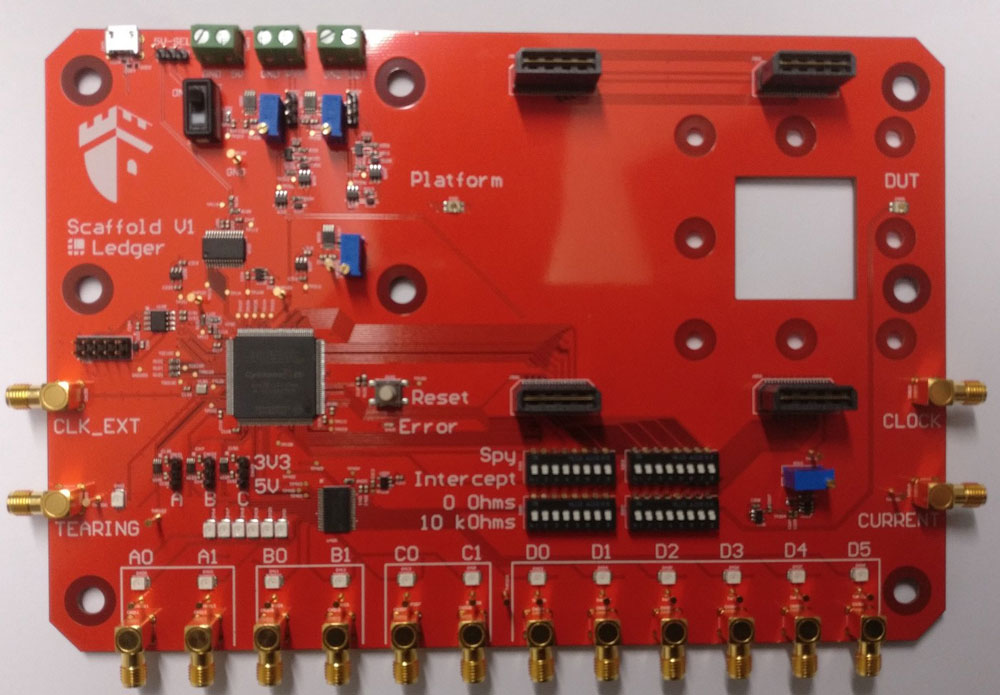

Этой платой в «Донжоне» пользуются, чтобы атаковать чипы криптокошельков

К сожалению, подробности последнего взлома «Донжон» не раскрывает. У хакеров очень строгий «кодекс чести»: они сначала взламывают устройство, потом передают подробности уязвимости в Ledger или конкурентам и ждут исправлений. Только после этого публику оповещают о том, что проблема существовала.

Хакеры сообщили еще в декабре 2018 года о возможности извлечь сид из кошельков. Уязвимость до сих пор не исправлена. По словам Гийема, с этим дефектом в принципе ничего нельзя сделать, так что команда «Донжона» не будет рассказывать, как именно взломала кошельки.

Для предотвращения атак по ошибкам вычислений в криптокошельках Ledger используется отдельный чип безопасности Secure Element. Такие чипы ставят в кредитки, SIM-карты и в биометрические паспорта. Он обнаруживает попытку атаки и активно реагирует на нее. Secure Element также скрывает электромагнитное излучение и энергопотребление, чтобы помешать злоумышленнику «прослушать» себя.

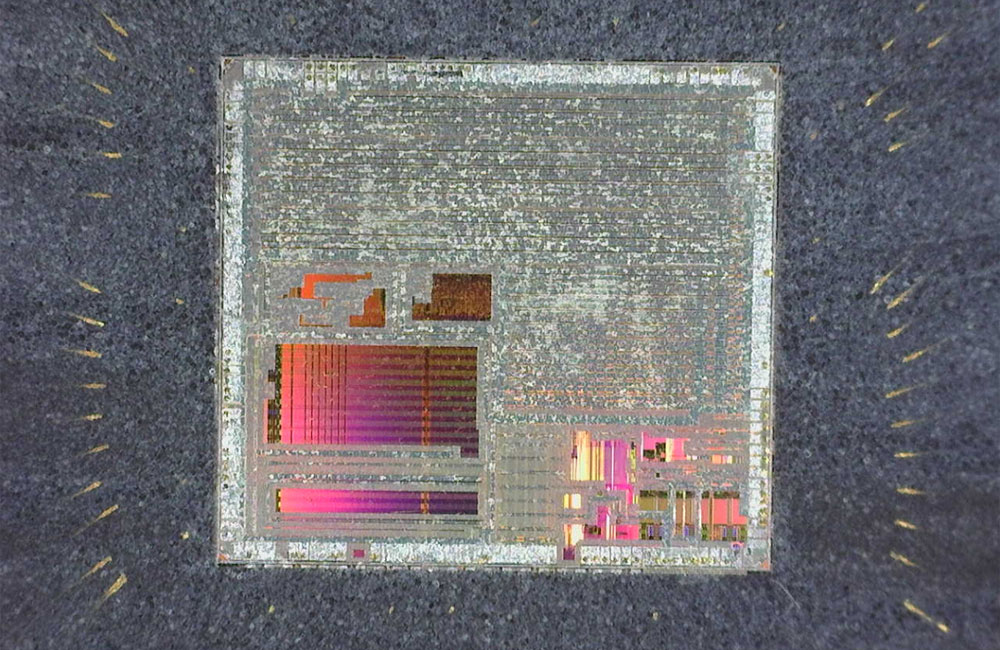

Подготовленный к атаке чип

Во многих других криптокошельках все вычисления происходят на обычном микроконтроллере. В Ledger такую архитектуру считают небезопасной, в том числе потому, что их собственных хакеры «раскалывают» простые чипы, как орехи. Конкуренты, в том числе и Trezor, парируют претензию тем, что для подобного взлома необходимо иметь физический доступ к устройству и экспертные познания в области криптографии. Большинство держателей эфириума или биткоина куда больше переживают из-за удаленных атак, поэтому производители концентрируются на безопасности ПО.

Прагматичный подход дает свои плоды в настоящем. Однако Ledger смотрит в будущее, которое, как в компании уверены, у криптовалют есть. Карманник, вытащивший вчера из кармана туриста «флешку», мог не сообразить, что у него в руках ключ к богатству. Через год он будет знать точно, кому продавать украденные аппаратные криптокошельки, чтобы кто-то другой взламывал их.

С популяризацией аппаратных кошельков неминуемо появятся «рынки» для перепродажи украденных устройств. Точно такие же, как существуют для перепродажи данных украденных кредитных карт. В Ledger готовят сани летом и поэтому уже сейчас испытывают других производителей криптоустройств идеями сложных взломов (с лазерами и нейросетями).

Кошелек Ledger Nano S: сертифицированный, безопасный и полностью защищенный (защита от гаечного ключа в комплект поставки не входит)

По словам Эрика Ларшевека, генерального директора Ledger, дело не в том, чтобы искать недостатки у конкурентов, а в повышении ответственности индустрии блокчейна в целом. Сейчас владелец любого криптокошелька сам себе банк и сам себе система безопасности. Перекладывание ответственности на плечи клиента весьма удобно для компаний, которые могут вообще никак не сертифицировать свой товар.

Между тем, кошелек Ledger Nano S первым на рынке успешно прошел сертификацию Agence Nationale de Sécurité des Systèmes d’Information, французского национального агентства кибербезопасности. Ledger этого мало. «Я считаю, индустрия нуждается в большем количестве схем сертификации безопасности», — говорит Гийем. Пока таких схем нет, «Донжон» прикладывает все усилия к тому, чтобы аппаратные кошельки Ledger были максимально безопасными.

Написано по материалам Ledger. Вы можете приобрести аппаратные кошельки французской компании в нашем интернет-магазине.

Автор: derprimus