Контроль всей информации циркулирующей в организации является одной из главных задач при практической реализации организационно-распорядительных документов (политика информационной безопасности и иные внутренние документы нижних уровней) организации.

Системы предотвращения утечек конфиденциальной информации из информационной системы (Data Leak Prevention, DLP) в большей части способны разрешить данную проблему.

На современном рынке достаточно разновидностей данных систем, например таких как: SearchInform DLP, Infowatch Traffic Monitor DLP, Zecurion DLP, Symantec DLP и другие. Но сегодня данная статья будет о продукте компании ООО «СёрчИнформ».

Контур информационной безопасности SearchInform (КИБ Сёрчинформ) – это серьёзный и гибко настраиваемый программный комплекс, который по своему функционалу и обширным аналитическим инструментарием создает серьезную конкуренцию другим компаниям в данной сфере. Но как и у всех продуктов у КИБ Сёрчинформ имеется один из недостатков, о котором сейчас и пойдет речь.

Рисунок 1 – Логотип КИБ Сёрчинформ

В КИБ Сёрчинформ одним из источников сбора информации является агент (Windows/Linux). Агент для ОС Windows, как и для ОС Linux, имеет модульную систему сбора информации, при необходимости они включаются или отключаются. Мы рассмотрим модуль Device (контроль внешних устройств, сетевых устройств, процессов и т.п.). Демо-версию данного продукта можно получить официально через сайт разработчика (с полным функционалом). Дальнейшие действия будут реализованы с помощью полученного ключа лицензии — версия программы EndPointController 5.51.0.9 (версия агента 5.51.0.9).

Основной проблемой в работе данного модуля, является алгоритм шифрования информации на внешних съемных устройствах. Рассмотрим принцип работы алгоритма шифрования в КИБ Сёрчинформ.

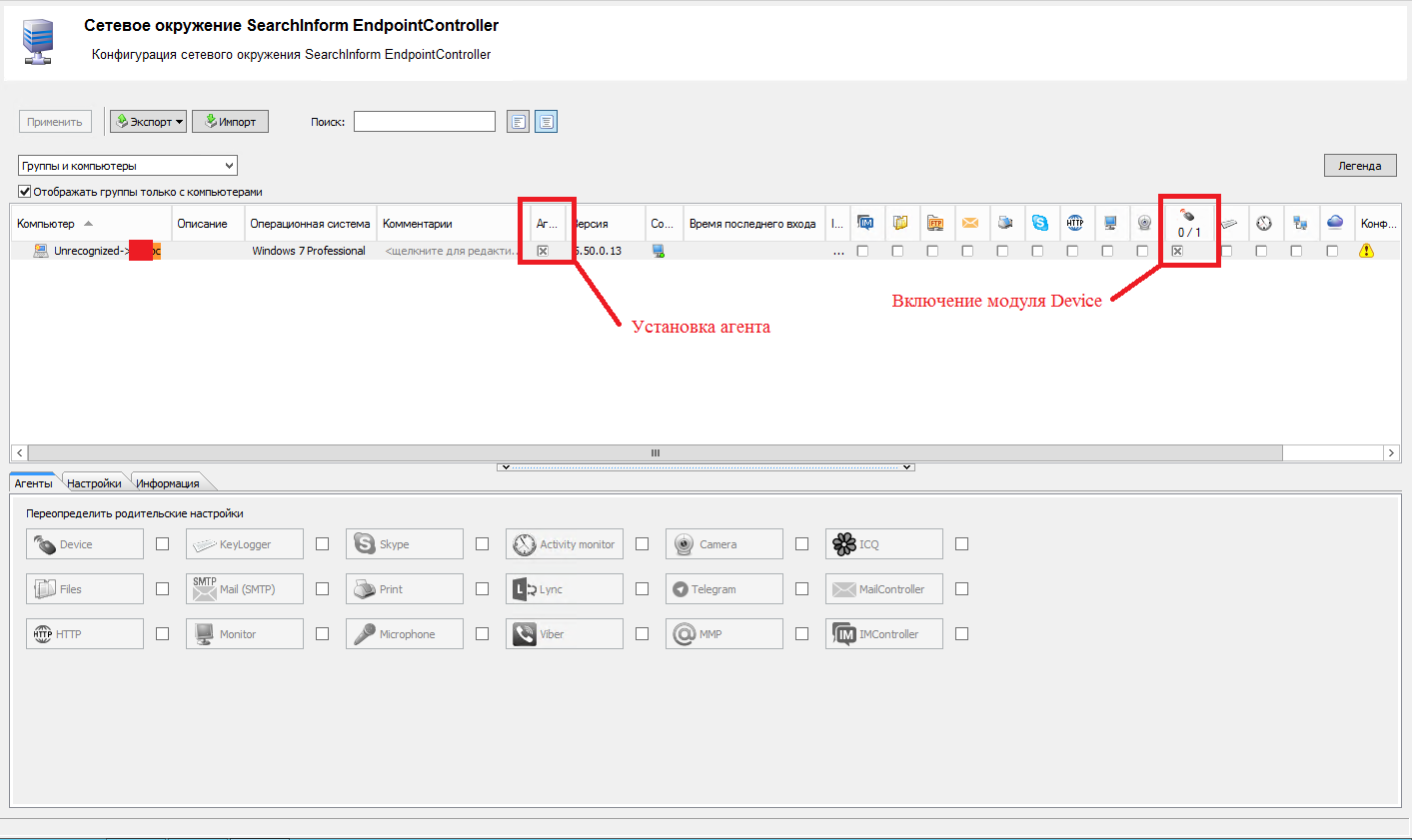

Устанавливаем агент на рабочую станцию и выставляем для рабочей контроль внешних устройств (модуль Device) в разделе «Сетевое окружение» EndPointController 5.51.0.9

Рисунок 2 – Установка и включение модуля

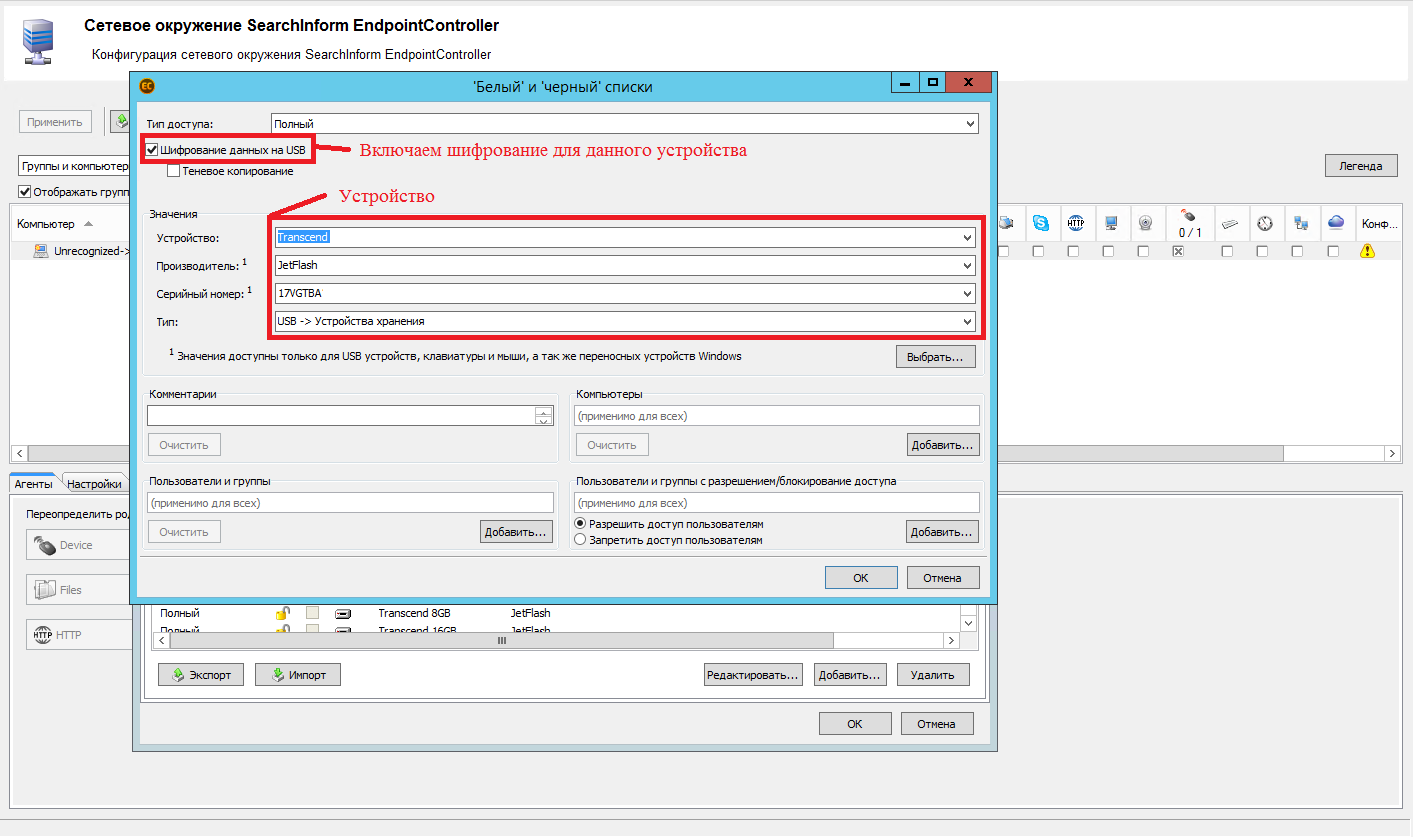

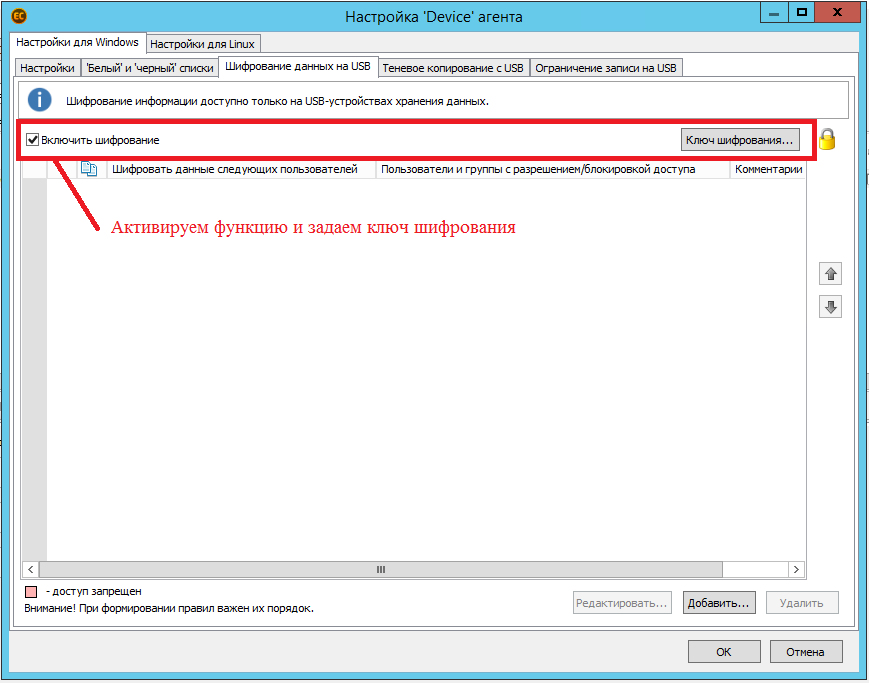

Производим конфигурацию шифрования в настройках модуля Device вкладки «Шифрование»: генерируем ключ и включаем шифрование для всех носителей (возможно включение шифрования только для определенных носителей информации).

Рисунок 3 – Настройка белого списка

Рисунок 4 – Конфигурация шифрования

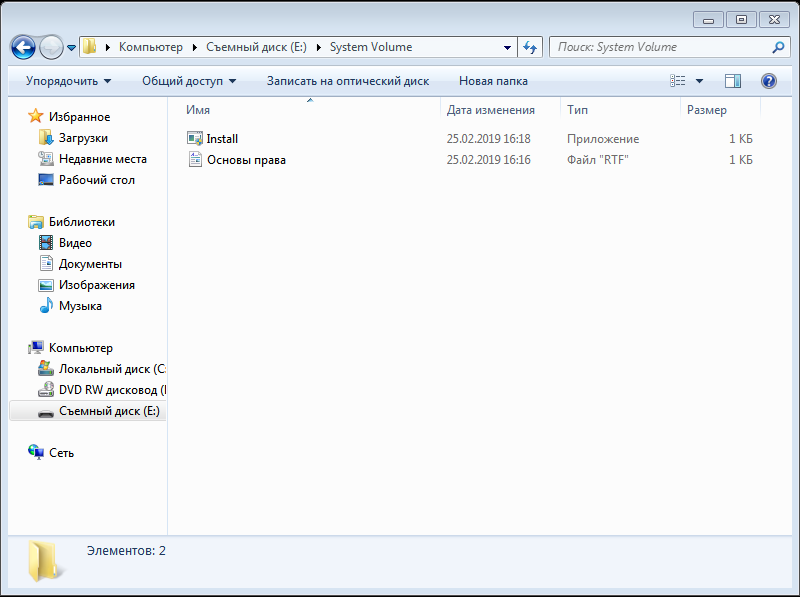

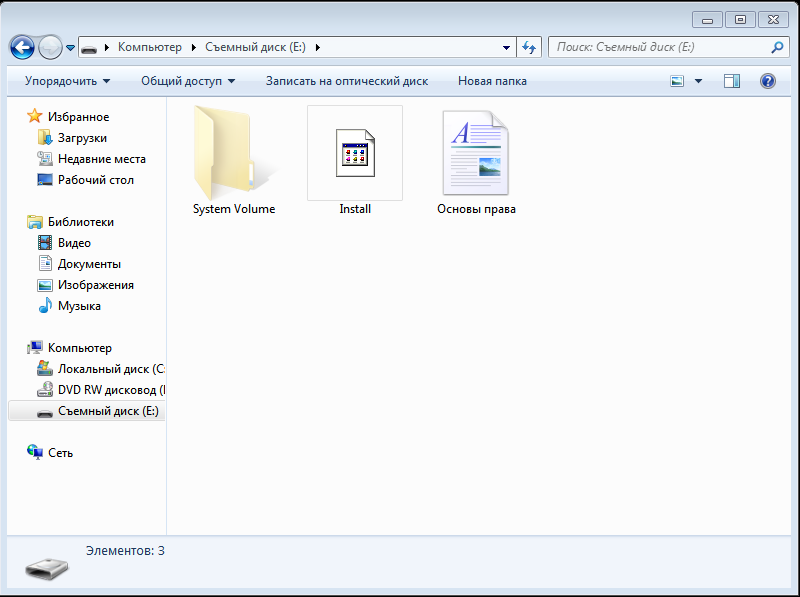

Теперь приступаем к разбору алгоритма шифрования файлов данным продуктом. Скопируем файлы «Install.exe» и «Основы права.rtf» с подконтрольной рабочей станции «WINOC» на внешний съемный носитель «Съемный диск (Е:)». Как видно на рисунке 5 в скрытой папке «System Volume Information» создались объекты «Install.exe» и «Основы права.rtf». Тем самым можно сделать вывод, что папка «System Volume Information» содержит в себе перечень зашифрованных объектов на съемном носителе.

Рисунок 5 – папка «System Volume Information»

Рисунок 6 – Корневая папка съемного носителя информации

Как известно, существуют три аспекта, на которых строится информационная безопасность – это целостность, доступность и конфиденциальность. Данные аспекты нарушаются с использованием данного подхода шифрования, так как системная информация о том зашифрован объект или нет должна находиться в самом заголовке объекта.

При текущем построении алгоритма возможны варианты случайной модификации/удаления объектов папки «System Volume Information» на съемном носителе с дальнейшей утери исходных зашифрованных объектов, а также модификация самих объектов на бесконтрольных станциях (например: переименование объекта «Install.exe» с сетевым путем «E:Install.exe» на компьютере без агента, при этом информационный файл программного продукта КИБ Сёрчинформ в папке «System Volume Information» «Install.exe» сетевым путем «E:System Volume InformationInstall.exe» остается неизменным, так как отсутствует агент, который изменит служебную информацию, и открытие данного файла уже становится невозможным).

Будем надеяться, что разработчик примет к сведению данный недостаток в работе функции шифрования съемных носителей информации в продукте КИБ Сёрчинформ и изменит ее алгоритм.

Автор: W_Hacker