Привет! Не так давно возникла довольно типичная ситуация — руководство дало команду «Выбрать систему защиты данных от утечки». Основной критерий выбора — способность решить задачу не допустить утечек критически важной (по мнению руководства) документации, файлов и тому подобного. Как следовало из устного ЦУ руководителя, журналы и разная аналитическая функциональная оснащённость — вторична. Цитируя шефа, «для отлова злоумышленников мы можем и видеокамеры повесить, решайте задачу так, чтоб не разбираться с утечками, а исключить их». Разумеется, все прекрасно понимают, что 100% исключения риска утечек достичь нереально, поэтому — речь о минимизации риска утечки информации.

Немного о компании: мы среднего размера — порядка 300 рабочих станций (на некоторых работают посменно), плюс для части сотрудников организован удалённый доступ к виртуальным рабочим средам через Citrix Desktop. В качестве побочного эффекта рассматривался некоторый комплаенс по 152ФЗ и соответствующая организация защиты персональных данных.

К государству отношения не имеем, другие отраслевые регуляторные требования тоже в принципе нас не затрагивают. Цена вопроса и вообще процесс закупки — дело компетентного подразделения. Соответственно стоимость решения и модная нынче тема импортозамещения нас не ограничивали, и мы могли рассматривать любые разработки: как отечественные, так и зарубежные. У нас (маленького отдела ИБ в составе аж трёх человек) не было желания заполнять разные опросники и формы от вендоров и интеграторов, поэтому решили освежить память факт-чекингом (с темой DLP в принципе были уже знакомы, но без особого практического опыта). Это значит — своими руками прощупать только те DLP-системы, которые либо относительно легко («без регистрации и смс» и засветки компании перед продавцом) достать для самостоятельного теста на собственном стенде, либо можно посмотреть в работе у коллег из других организаций. Важно: учитывая, что дальнейшие внедрение и эксплуатация будут выполняться собственными силами, мы хотели именно самостоятельно протестировать на стенде, а не заниматься просмотром «правильно отлаженных» демо-версий «из рук» и брошюр, чтобы самим убедиться, что заявленные функции действительно реализованы и работают как нам надо.

Системы, построенные на базе мониторинга приложений, снимков экрана, клавиатуры и т.п. смотреть даже не пытались — просто потому, что они не решают ключевую поставленную задачу, как бы их разработчики не позиционировали на рынке. Имеются в виду Стахановец и его клон от Инфовотч Person Monitor, StaffCop, TimeInformer, KickIdler и им подобные. Это не означает, что данные системы плохие — просто они не решают ключевую задачу «не допустить утечки!» конфиденциальных данных, но могут быть (возможно) неплохим инструментом для других задач с пассивным наблюдением.

Между делом ознакомились с независимыми аналитическими и обзорными материалами… их оказалось негусто. Из читабельного — две публикации на Хабре (раз и два) и уже устаревший и весьма поверхностный обзор на Anti-Malware с отдельным сравнением в табличной форме.

В число интересующих нас вошли: зарубежные Symantec DLP, Forcepoint DLP, McAfee DLP, Sophos Endpoint Protection, российские (или как бы российские) Solar Dozor, Zecurion DLP, InfoWatch Traffic Monitor, DeviceLock DLP, Контур информационной безопасности СёрчИнформ, Falcongaze SecureTower.

По мере появления у нас на руках дистрибутива свежей версии или приглашения к коллегам, проводились собственно тесты заявленных функций и возможностей. В качестве источника дополнительной информации принимались публикации и записи вебинаров вендоров и их партнеров, а также данные агентства ОБС, то есть экспертное мнение коллег с опытом.

Сразу перечислю, какие DLP-системы посмотреть не удалось.

- Солар Дозор (Solar Dozor). Ну очень тяжёлая система. В описаниях жёсткий акцент на аналитические возможности. На сайте разработчика заявлено «Модульная архитектура позволяет распределить нагрузку и развернуть Solar Dozor на любом старом железе», а по документации требуется выделить сервер с 8 ядрами и 32 Гб памяти. И это только чтоб обеспечить запуск минимальной конфигурации, плюс поставить дополнительный прокси и почтовый сервер… Видимо, у нас не настолько старое железо :) Отказались от таких ресурсопотребителей. Хотя по слухам, можно запустить на конфиге 6 ядер/24 Гб.

- Symantec DLP. С первого же клика на сайте открывается форма с кучей вопросов и нет ни намёка на триалку. Покупайте и пробуйте. Спасибо, заверните обратно.

- Forcepoint DLP (он же

Websense). На сайте также нет ни намёка на триал, но есть форма для запроса демонстрации, чтобы посмотреть «из рук» интегратора. Опять же, спасибо, но нет. - Zecurion DLP. Снова ни намёка на триал без прилипания сейлов, ни возможности посмотреть у коллег.

- Digital Guardian — вообще нереально достать триал.

- Ещё небольшой список из квадранта Гартнер, которые слишком трудно достать, и «молодые» российские продукты, ещё не прошедшие серьёзной обкатки на массовом рынке.

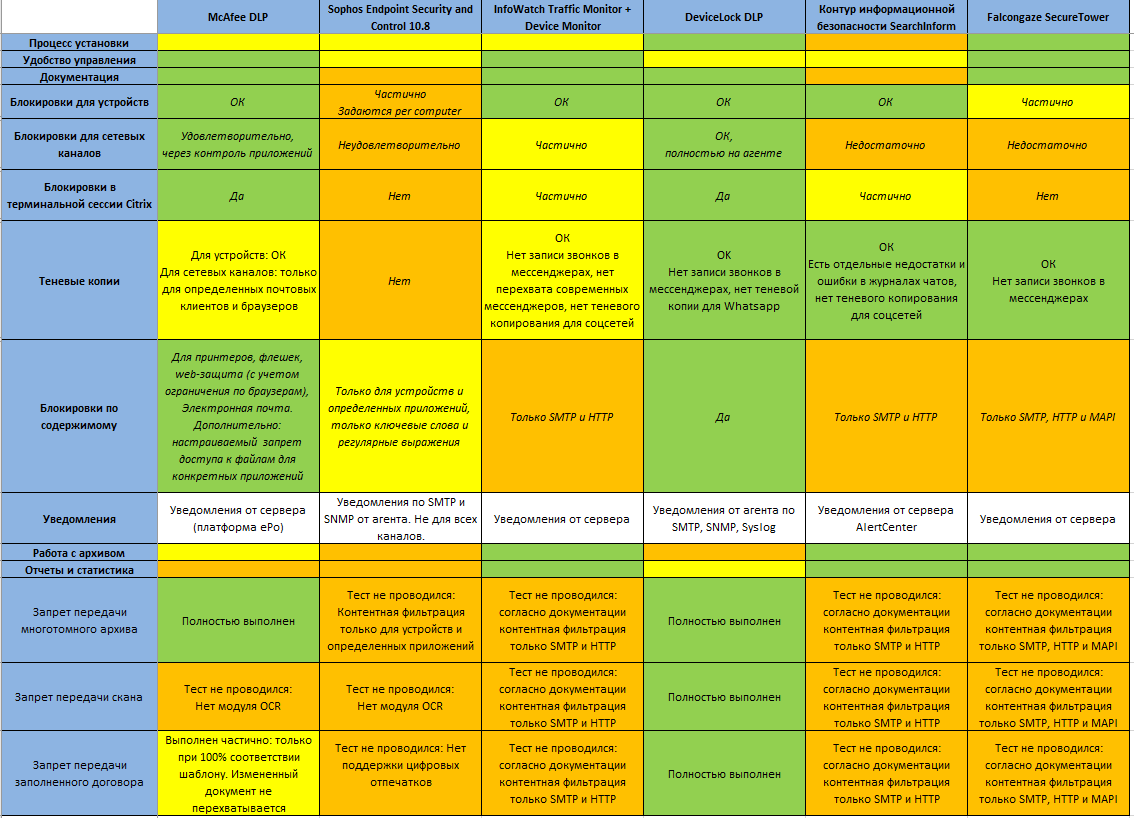

Результаты тестирования сводились в таблицу типа функция — система/соответствие, получилось довольно много. Проверяли, как каждая тестируемая DLP выполняет поставленные задачи для большого спектра каналов утечки данных, какие другие возможности есть, как с системой в принципе работается… Тест — это, разумеется, не полноценный пилот, что-то могли упустить, за это сразу прошу прощения.

Отдельно подчеркну, что описываемое в этой статье мнение является субъективным и построено на личных впечатлениях сотрудников одного подразделения по итогам прогона нескольких базовых тестов и общего обзора системы. Все выводы построены от «примерки на себя» и выполнения основной поставленной задачи «не допустить утечки», на полноту не претендуют.

Проверяли простые вещи, прямо соответствующие поставленной задаче: блокировка канала как такового для указанных пользователей («этим нельзя!»); отправка теневой копии перехваченного документа в архив; уведомление для ИБ при срабатывании запрета.

Проверялись:

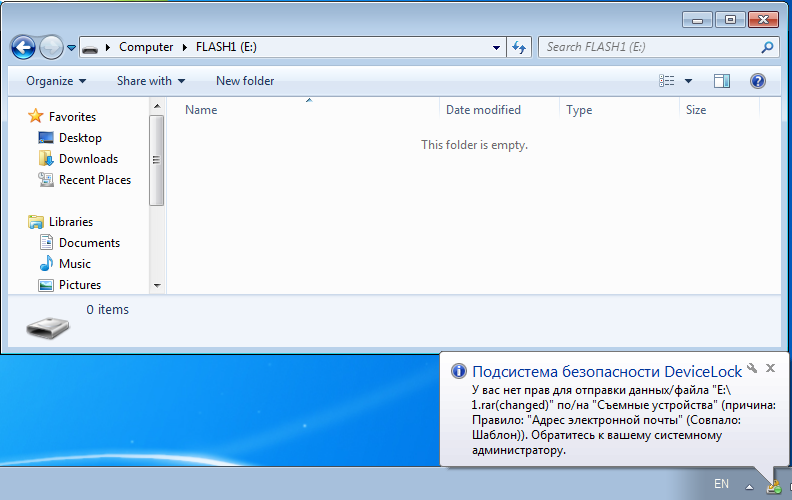

- запись на флешку;

- печать документов на принтере (локальный по USB и сетевой);

- отправка на SMTP и MAPI;

- отправка на вебпочту (смотрели Mail.ru, Gmail, Яндекс.Почту);

- отправка в соцсети (смотрели Facebook и Вконтакте);

- заливка в облака (смотрели Яндекс.Диск и Dropbox);

- отправка файлов через формы по HTTP;

- заливка на FTP сервер;

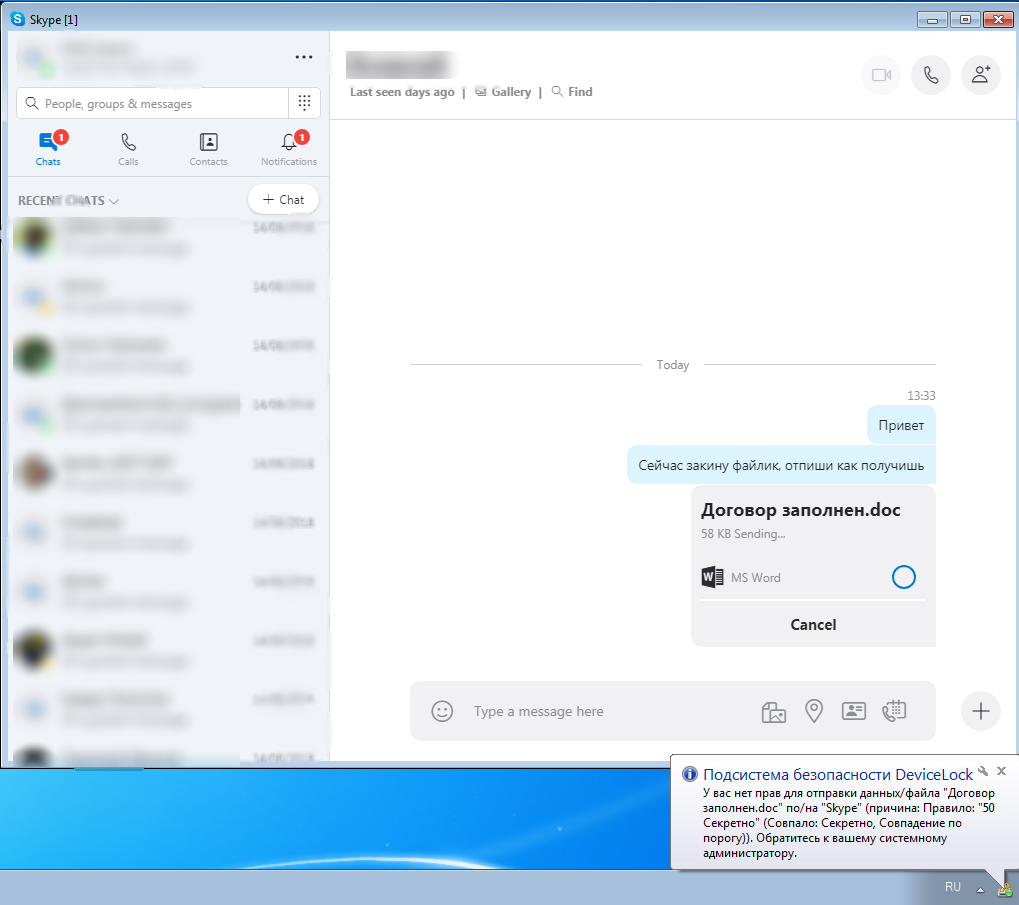

- мессенджеры: чат, отправка файла, общение голосом или по видео (смотрели Skype, Whatsapp, Telegram);

- контроль в терминальной сессии (будет ли срабатывание при выдёргивании документа из буфера обмена в терминальной сессии и при записи на диск, проброшенный с удалённого рабочего места в терминальную сессию).

При успешном прохождении базового теста проводился дополнительный стресс-тест с элементами нагрузки и усложнений для аналитического модуля системы:

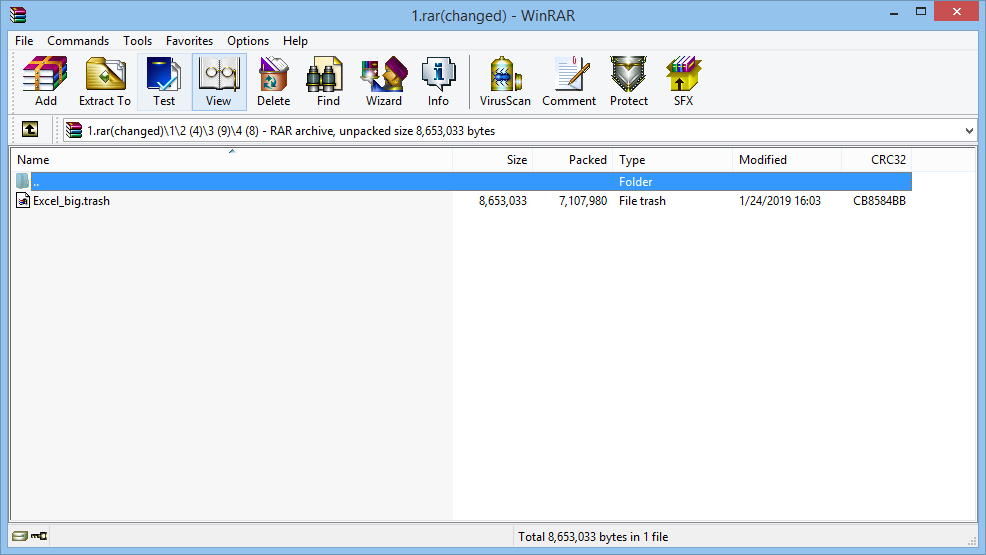

- По проверяемым каналам отправлялся многоуровневый архив с изменённым расширением, с экселевским файлом гигантского размера внутри, где целевой текст был спрятан среди тысяч ячеек мусорного текста. Ожидалось срабатывание на заданные слова, номера телефонов и адреса электронной почты компании.

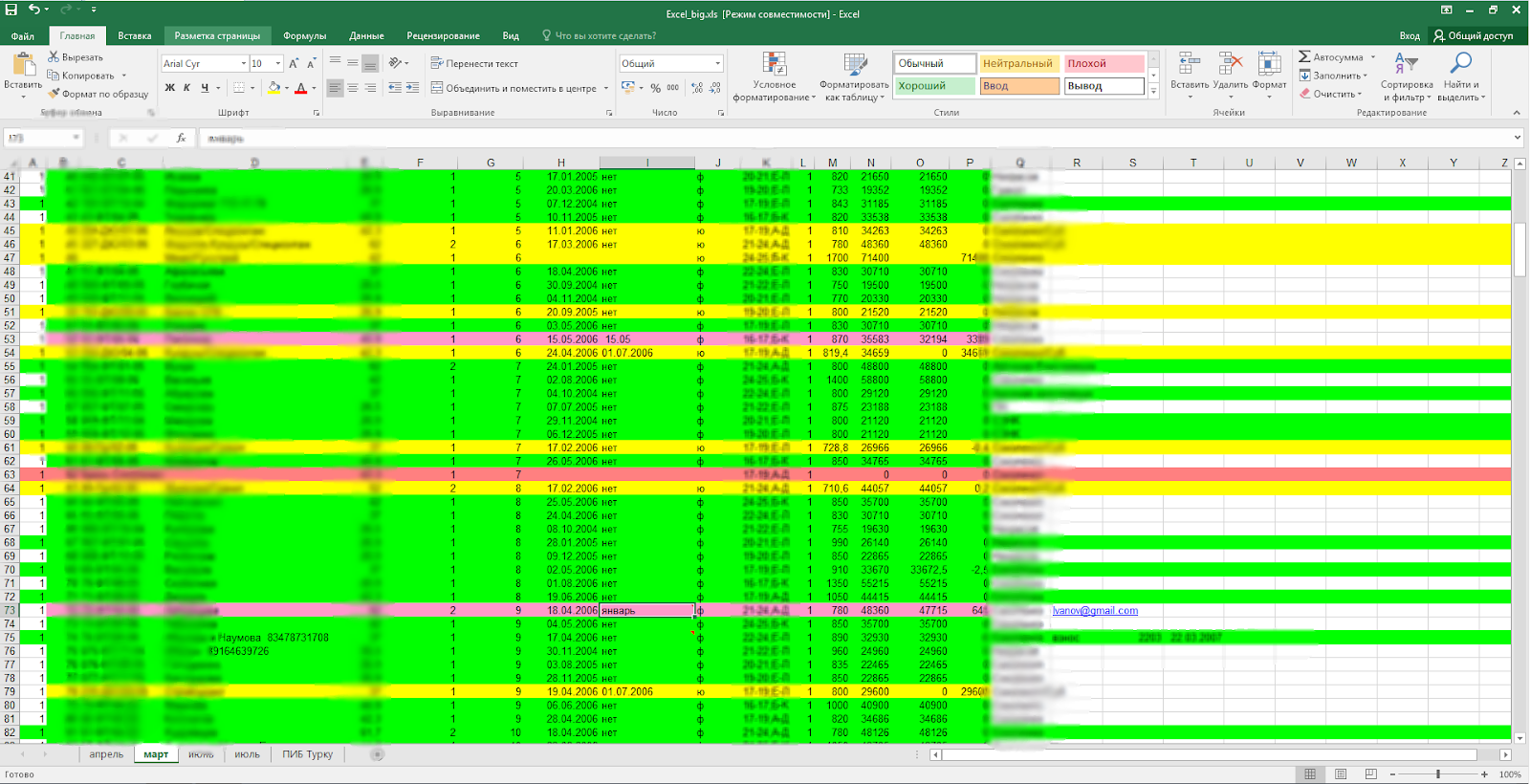

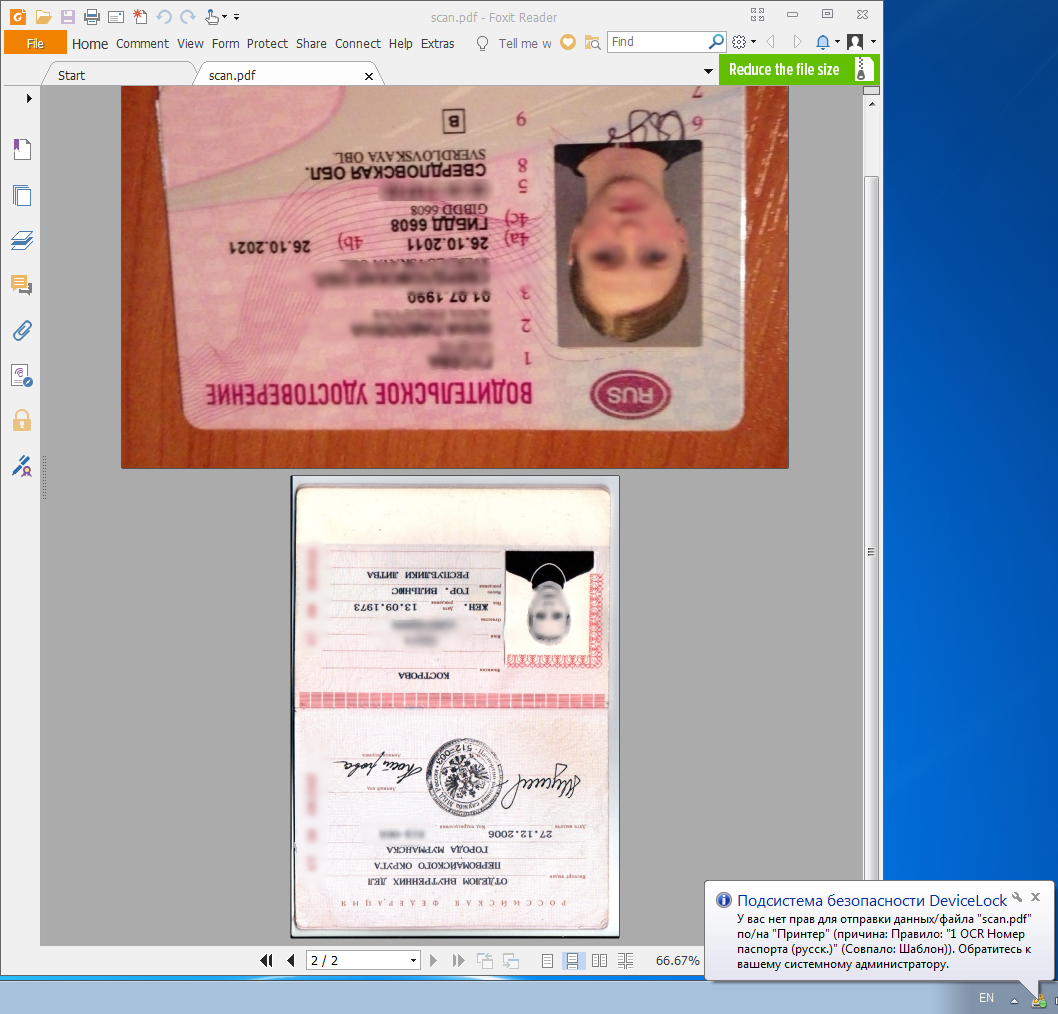

- По проверяемым каналам отправлялся скан распечатки документа на две странички, отсканированный обычным МФУ «вверх ногами». Ожидалось срабатывание на номера паспортов и водительских удостоверений.

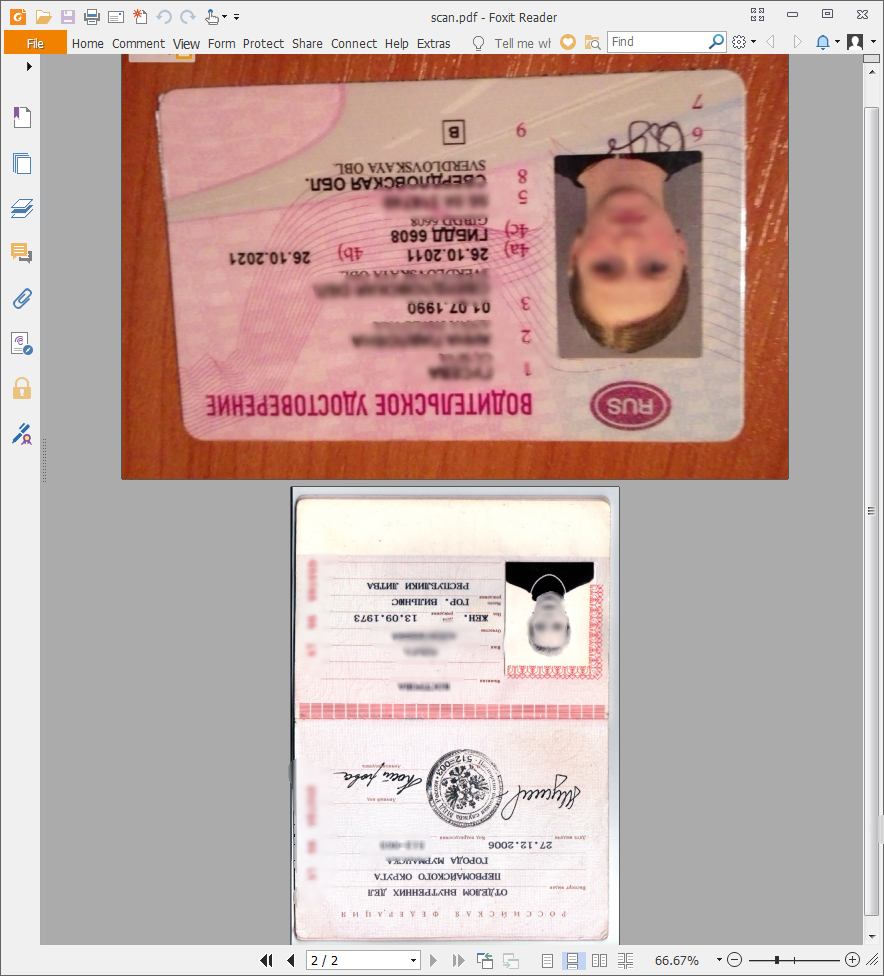

- По проверяемым каналам отправлялся заполненный договор, а шаблон договора предварительно «скармливается» системе.

В качестве дополнительных полезных функций (помимо проверки соответствия первичному критерию, см. выше) смотрели аналитические возможности, работу с архивом и отчётность. Функцию сканирования рабочих станций (например, как система обнаружит документ с паспортными данными на рабочей станции) решили отложить на другой заход, сейчас эта задача не является первостепенной (и критичной в целом).

Тестовый стенд простенький, в качестве сервера — виртуалка с выделенными 8 Гб памяти, в качестве подопытного кролика — типовой комп на i5 / 2.3 GHz / 4 Gb RAM и с 32-битной Windows 10.

Ну и вот какие DLP-системы в итоге удалось просмотреть-пощупать на своём стенде или у коллег, и соответствующие впечатления по ним: McAfee DLP, Sophos Endpoint Protection, InfoWatch Traffic Monitor, DeviceLock DLP, Контур информационной безопасности СёрчИнформ, Falcongaze SecureTower. Для начала опишу общие впечатления, потом обзор собственно тестовых прогонов.

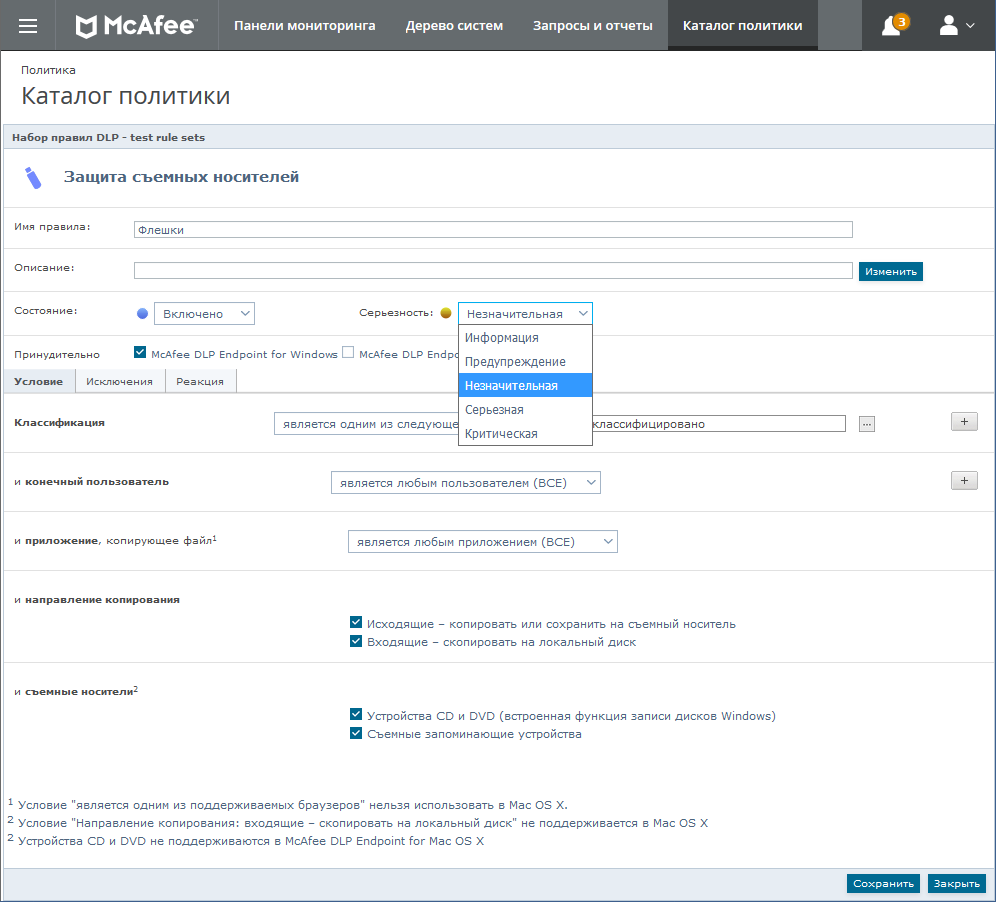

McAfee DLP

На тесты досталась версия McAfee Data Loss Prevention 10.0.100.

Сразу хочу отметить, что это очень тяжёлая и в установке, и в настройке система. Чтобы её поставить и использовать, надо сначала развернуть McAfee ePolicy Orchestrator как собственную платформу управления. Может, для организаций, где полностью внедряется экосистема решений от McAfee, это будет осмысленно и удобно, но ради одного продукта… удовольствие из разряда сомнительных. Ситуацию несколько облегчает то, что пользовательская документация весьма продуманная и описывает весь порядок установки, а инсталлятор сам ставит все необходимые ему внешние компоненты. Но долго… Правила задавать — задача тоже не из лёгких.

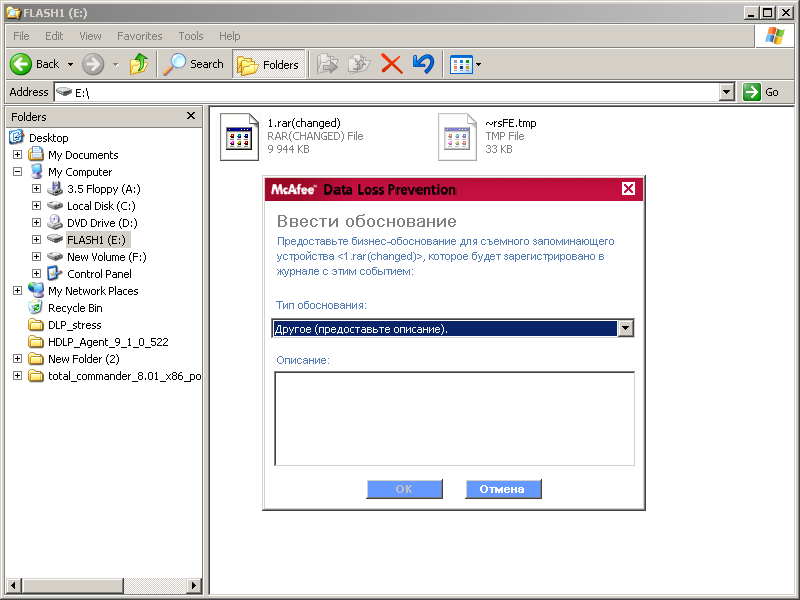

Понравилось: возможность задать условные приоритеты для правил, а потом использовать эти приоритеты как параметры фильтрации событий в журнале. Сама фильтрация сделана весьма приятно и удобно. Возможность дать пользователю переслать файл при запрете, если предоставит некое объяснение (user-justification).

Не понравилось: уже упомянутая необходимость устанавливать собственную платформу управления, во многом дублирующую AD. Встроенный OCR-модуль — отсутствует, контроль сканированных документов — мимо. Выявили ряд ограничений вроде контроля почты только в Outlook (переписка через The Bat! пролетела мимо агентского контроля), зависимость от конкретных версий браузеров, отсутствие контроля переписки в Skype (перехватываются только файлы).

Резюме: на первый взгляд McAfee DLP показался нам весьма интересным решением, несмотря на упомянутые выше недостатки. Огорчило, что пропали визарды для задания политик – в когда-то исследованных старых версиях было на наш взгляд удобнее, чем в нынешней веб-консоли. Ключевой недостаток — практически весь контроль реализован через контроль приложений, а не на уровне протоколов или драйверов. Позволяет блокировать проброшенные устройства в среде Citrix.

Sophos Endpoint Protection

На тесты взяли версию Sophos Endpoint Protection 10.

Решение комплексное, основой является антивирус. Устанавливать пришлось долго. В руководстве даже не указаны системные требования — за ними извольте на сайт. Политики задаются на основе логики per computer :(

Понравилось: как и в McAfee, есть возможность дать пользователю переслать файл при запрете. На этом, пожалуй, все.

Не понравилось: нет никаких сложностей в обходе контроля устройств агентом — остановить антивирус от Sophos, затем включить драйвер устройства в Device Manager — и вуаля, полный доступ к запрещённой флешке. Как-то сложно и мутно сделано с реализацией и настройкой правил анализа содержимого, которые в итоге ещё и не выполняются по факту. Удивительно, но нет теневых копий. Уведомления в виде email alerting и SNMP messaging надо конфигурировать из антивируса этого же разработчика. Перечень контролируемых устройств беден, почта контролируется через встраивание в почтовые клиенты. Контроль доступа к сайтам сделан попросту как фаерволл. Встроенный OCR-модуль — отсутствует, контроль сканированных документов — мимо. Руководство пользователя вызывает грусть — никаких подробностей в нём не сыскать. Нет даже описания, что подразумевается под тем или иным встроенным правилом — то ли это проверка по словарю, то ли по регулярному выражению…

Резюме: Неудачное, на наш взгляд, решение. По сути, это довесок к антивирусу, да еще и полным отсутствием возможности создания доказательной базы по инцидентам. Политики задаются не по пользователям, а по машинам — это неприемлемо. Ну, собственно, от бесплатной добавки к антивирусу много и не ожидалось, но надежда умирает последней.

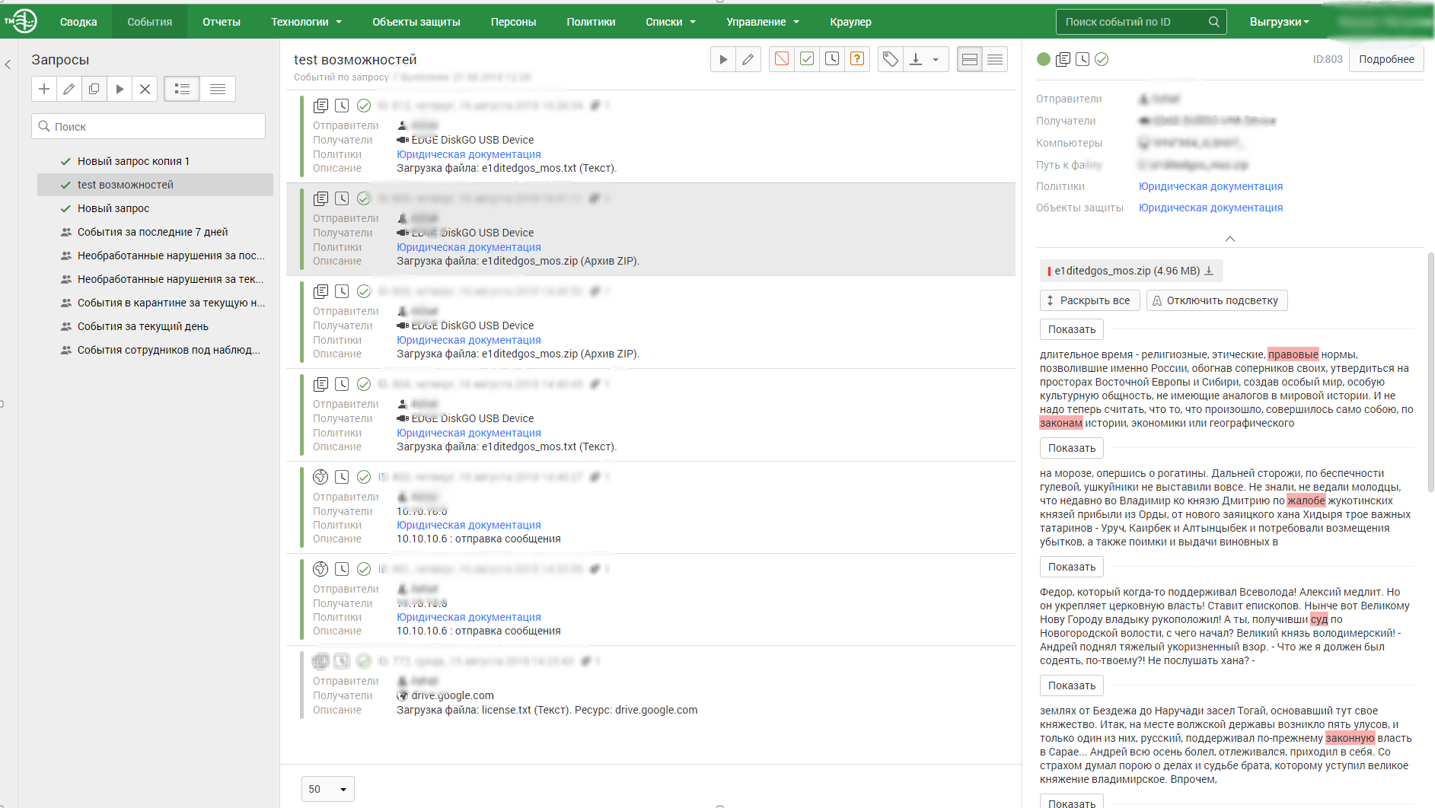

InfoWatch Traffic Monitor

Самый, пожалуй, раскрученный на сегодня DLP-комплекс на нашем рынке, а значит от него мы больше всего и ожидали. Возможности просто взять и посмотреть — нет, зато сайт изобилует красотой от маркетологов. На тесты с трудом, но удалось получить версию InfoWatch Traffic Monitor 6.9 Enterprise. Возможно, есть версия новее — но об этом нам не известно, не нашли за килотоннами всё того же маркетинга. А вот технической информации на сайте как-то маловато. В ходе теста обнаружилось, что и в документации такая же проблема — если что-то неясно, найти ответ в руководстве практически нереально, детализация в целом отсутствует. Это значительно снижает возможности самостоятельной эксплуатации.

Понравилось: очень качественный, продуманный интерфейс, с хорошей структурированностью. Удобные дашборды, где можно настроить определённый запрос, время его обновления — и далее наблюдать картину целиком. Хороший ассортимент виджетов для консоли. Есть возможность отправить запрос пользователя на предоставление доступа к устройству прямиком из агентского модуля. Возможность задать различных получателей для уведомлений в зависимости от типа события и членства юзера в OU. Солидный набор отчётов. Хорошие возможности для работы с архивом, поддерживается большой набор инструментов анализа содержимого данных в архиве. Есть создание скриншотов с рабочих станций.

Не понравилось: по сути, это не один продукт, а связка Infowatch Traffic Monitor и Infowatch Device Monitor, причём работающая на двух операционках (Windows и Red Hat Linux), поэтому установка и настройка для запуска сложноваты. Консолей управления тоже две. Широко разрекламированная разработчиком логика «проверили содержимое, только тогда блокируем, не мешаем бизнес-процессам» на самом деле где-то в зародыше. Анализ содержимого для контроля устройств попросту отсутствует — доступ к устройствам запретить для юзеров можно, есть Белые списки, но что внутри записываемого на флешку документа — агент Infowatch Device Monitor попросту не знает. Для сетевых каналов примерно такая же проблема — проверка содержимого реализована только для SMTP и HTTP. Как говорят давно знакомые с этим решением коллеги, сейчас хотя бы появилась возможность блокировать сетевые каналы — раньше был только мониторинг. Фактически — эта возможность ограничена HTTP, FTP, SMTP, плюс файлообменники и некоторые мессенджеры. Повторюсь, возможности блокировки передачи данных на основании проверки их содержимого в, например, мессенджерах, нет — только SMTP и HTTP. Это не плохо, но не очень соответствует описанию в брошюрах, и этого мало для полноценного охвата каналов утечки. Агентский модуль реализован на самом деле как некий микс разных агентов.

Резюме: В целом решение выглядит (особенно выглядит) очень даже неплохо. Контроль устройств на базовом уровне — хорошо, для сетевых каналов мониторинг — хорошо, а блокировка — удовлетворительно. В терминальных сессиях позволяет запретить доступ к проброшенным дискам, или предоставить доступ только на чтение, работает теневое копирование (одновременно для флешек и для проброшеных дисков). Огорчает отсутствие проверки содержимого для большинства из контролируемых каналов, особенно устройств — при том, что в маркетинговых документах заявлена именно логика. Будем надеяться, что это своего рода роадмап, и рано или поздно разработчики догонят маркетологов. А пока — пиарщикам пятёрка, разработчикам тройка с плюсом. Или наоборот. Как посмотреть.

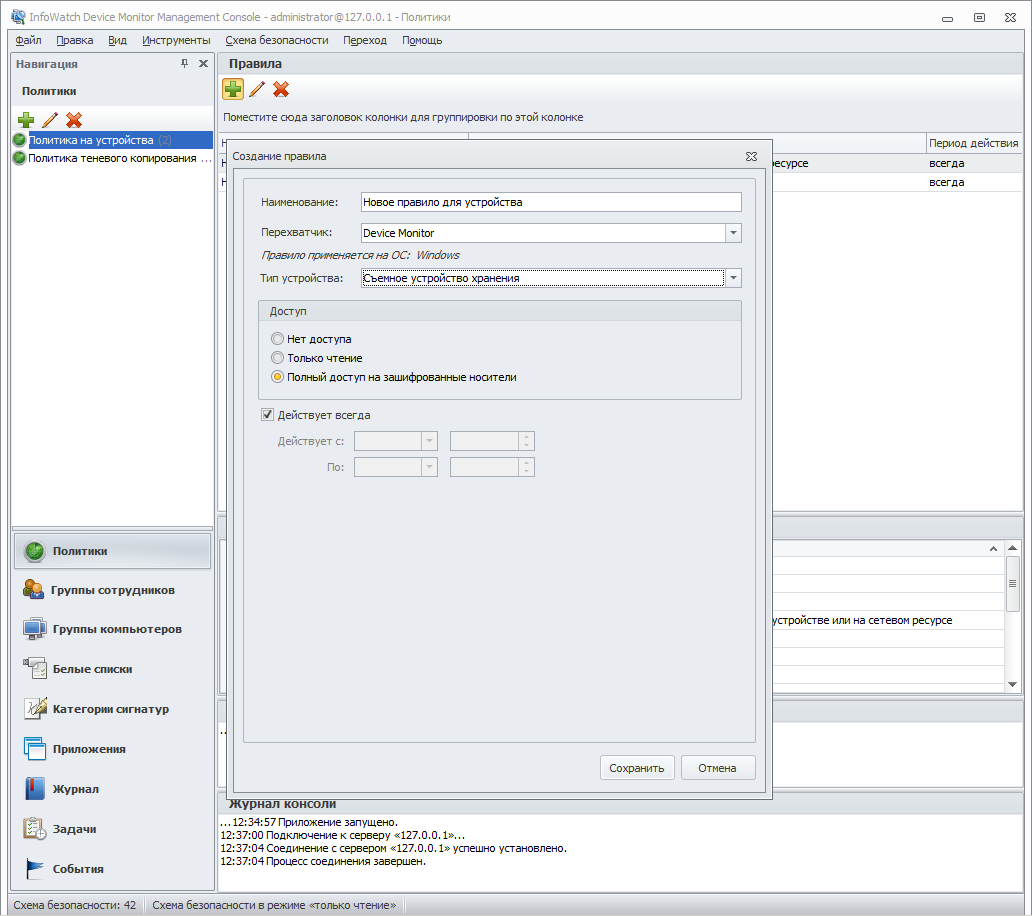

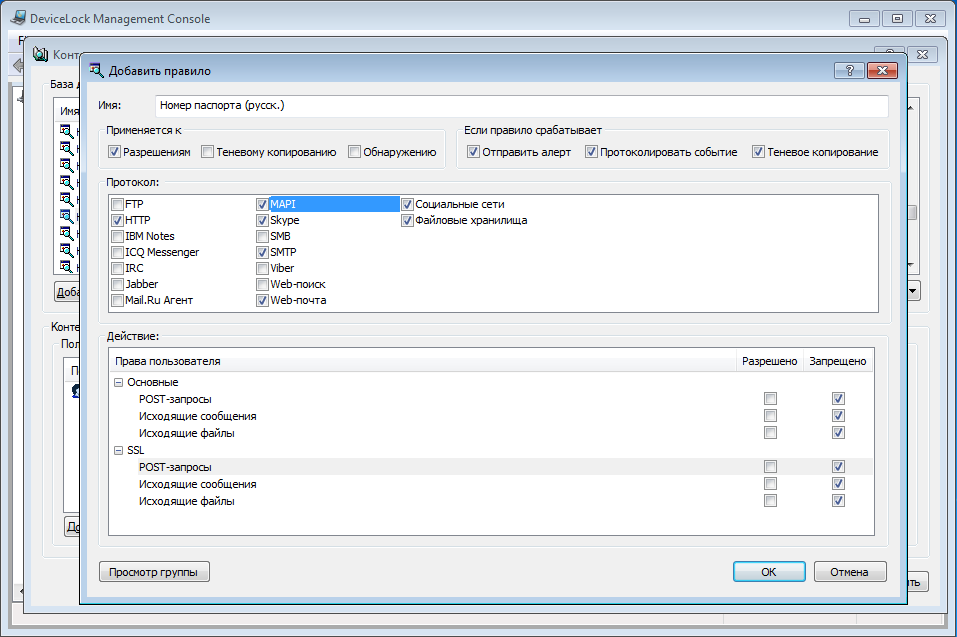

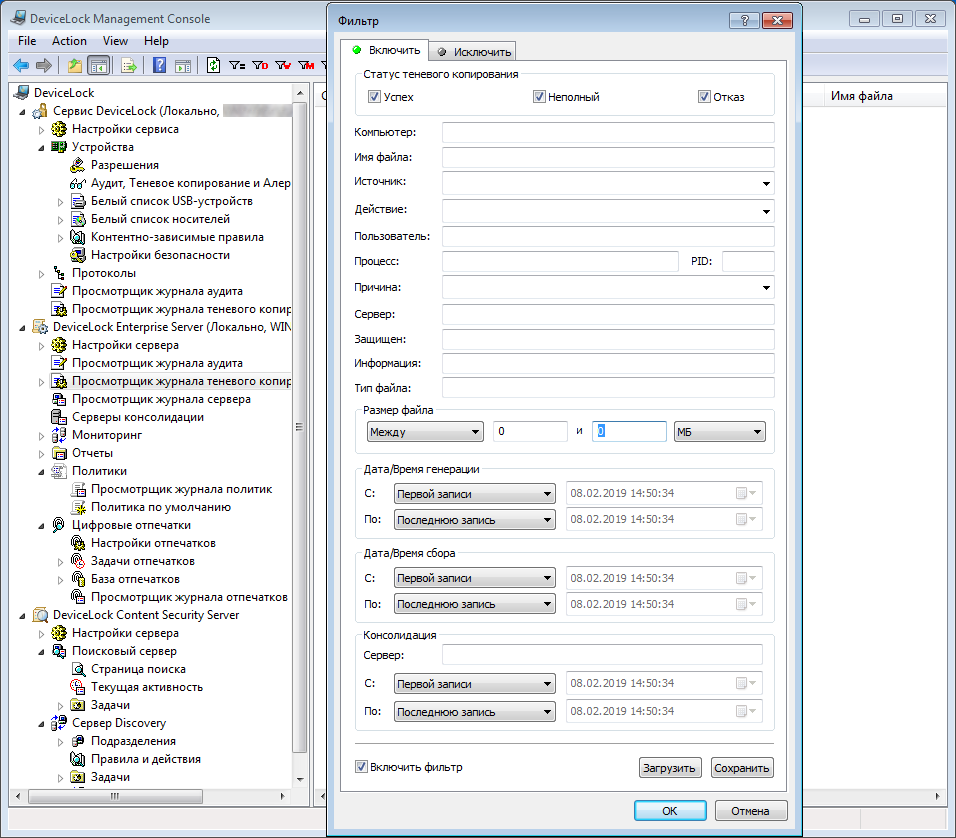

DeviceLock DLP

На тесты была взята версия 8.3 (последнее обновление, выпущенное в декабре 2018 года), скачанная сайта разработчика.

Довольно узкоспециализированная система, только защита от утечек и ничего более — никаких скриншотов, контроля приложений… Впрочем, если верить информации с вебинаров от разработчика, функции контроля юзеров через скриншоты в обозримом будущем должна появиться. Установка — проще простого. Куча вариантов управления, консоли олдскульные, для работы с ними нужен хоть какой-то опыт сисадмина — тогда всё становится очевидно и просто. В целом впечатление весьма простой в эксплуатации системы.

Понравилось: детализация в настройках контролей. Не просто условно контроль, например, Skype — но раздельно контроль, события, теневые копии, алерты, проверка содержимого — и по раздельным составляющим скайпа — чат, файлы, звонки… Перечень контролируемых устройств и сетевых каналов построен разумно, и весьма большой. Встроенный OCR-модуль. Блокировки по содержимому действительно работают, хоть и с некоторой нагрузкой на рабочие станции. Алерты могут приходить практически моментально. Агенты совершенно независимы по отношению к серверной части, могут жить собственной жизнью, сколько потребуется. Сделано автоматическое переключение режимов — можно смело отпускать сотрудника с ноутбуком, политики переключатся сами на другие настройки. Блокировки и мониторинг в системе разведены ещё на уровне консоли — нет никакой сложности для каких-то каналов включить запрет для отдельных товарищей, а другим товарищам задать настройки только для мониторинга. Также самостоятельными выглядят правила анализа содержимого и работают как на запрет, так и наоборот на разрешение передачи при закрытом в принципе канале.

Не понравилось: нет визардов. Чтобы настроить какую-то политику, надо сразу понимать, что требуется получить, заходить в соответствующий раздел консоли и тыкать галочки, выбирать юзеров и т.п. Пошаговый вариант создания политики напрашивается. С другой стороны — можно проверить, что реально задано в плане контроля. Поиск по архиву ограничен полнотекстовым поиском по содержимому теневых копий, поискать по шаблону документа или с помощью словарей возможности нет. Более-менее выручает развитая система фильтров, но это далеко не контентные фильтры. Неизбежная нагрузка на рабочие станции при работе контентно-зависимых правил (терминология разработчика).

Резюме: Система простая в эксплуатации, четко работающая, с богатым арсеналом возможностей именно для защиты от утечки информации. По меткому замечанию одного из коллег, сделана по принципу «настроил и забыл». Учитывая, что все политики задаются per user, для изменения доступных операций для пользователя достаточно просто перекинуть его в другую User group домена, для которой настроены другие правила контроля, от простых контролей до правил с анализом содержимого. В терминальных сессиях позволяет выставлять права доступа для проброшенных дисков (блокировка или только на чтение), для буфера обмена (тут всё довольно гибко в зависимости от направления копирования, от типа передаваемых данных), работает теневое копирование, работают блокировки по содержимому при записи на проброшенные диски и при передаче данных через буфер обмена.

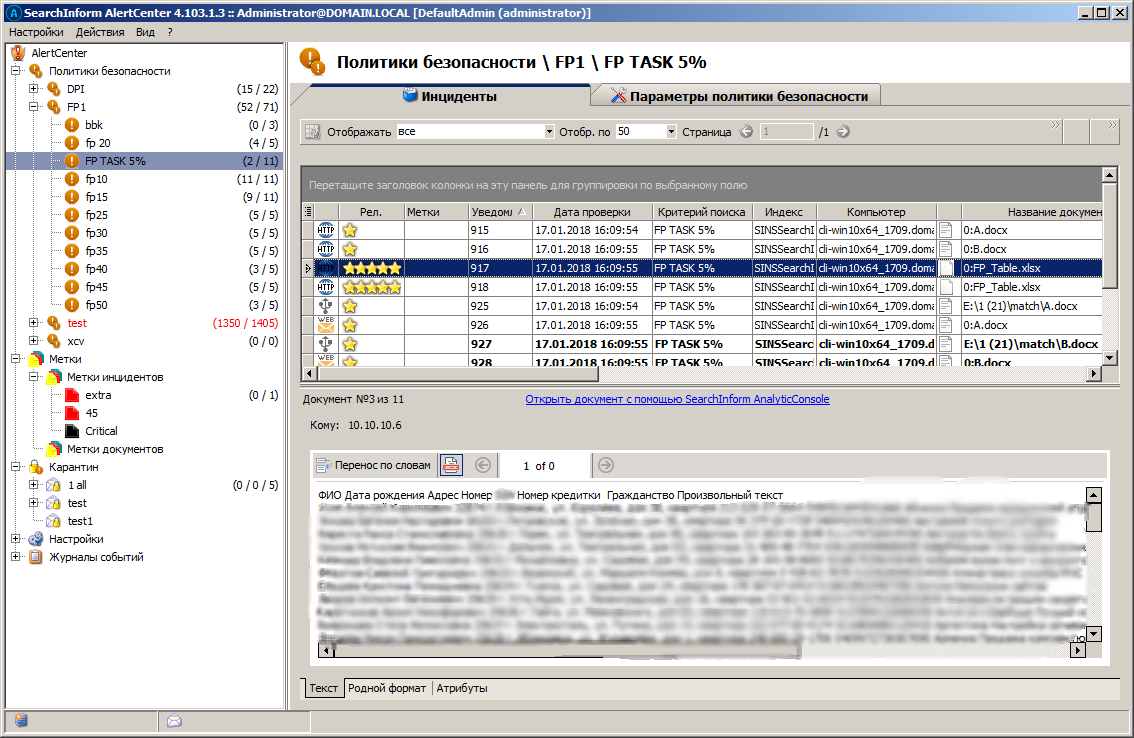

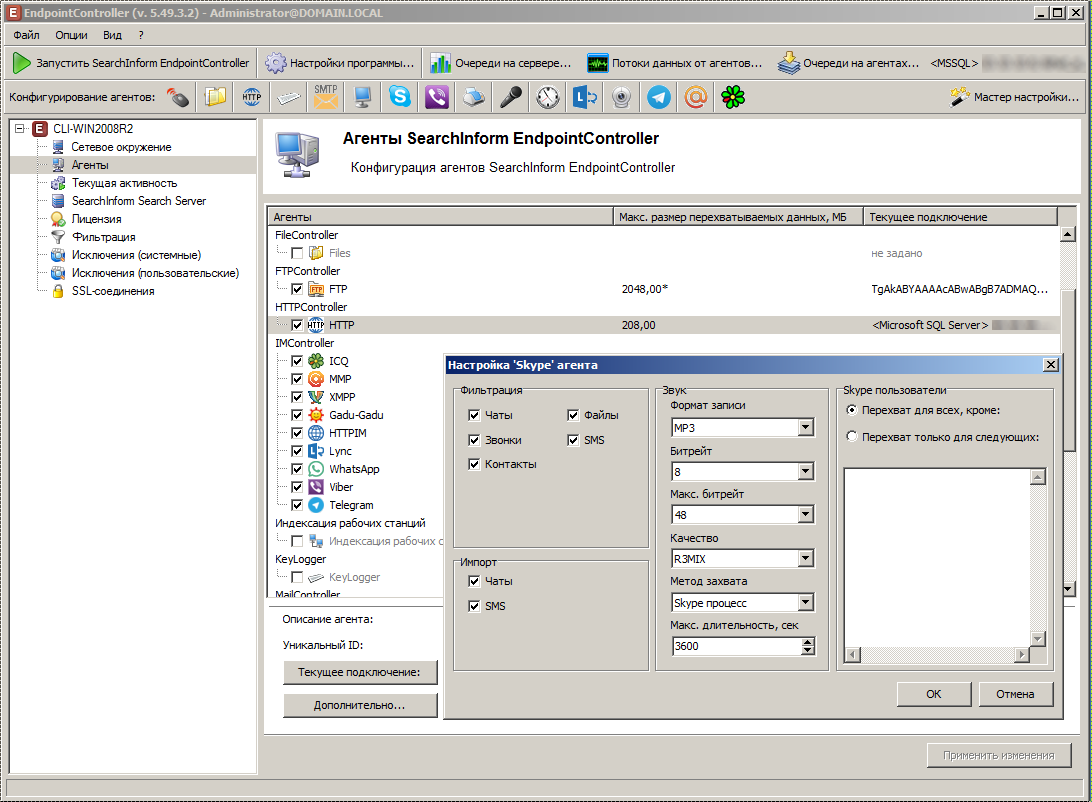

Контур информационной безопасности СёрчИнформ

Смотрели у коллег, поэтому сроки были весьма сжатыми. Хотел сначала написать «на тесты досталась версия ХХХХ», но не смог. Просто потому, что КИБ Сёрчинформ — это не система, а комплексный обед набор нескольких практически самостоятельных систем. Вплоть до отдельных консолей для разных задач — насчитали аж 5 штук. Коллеги говорят, раньше консолей было ещё больше… Ключевой в этом комплексе модуль EndpointController — версии 5.49. У остальных своя нумерация. Кстати, и дистрибутив тоже из кучки архивов… Соответственно устанавливать такую систему нелегко — без документации не обойтись. Она, в свою очередь, тоже специфична — написана по принципу «что вижу, то и пишу», без объяснения логики работы. Управление выглядит так — политики перехвата создаются в одной консоли управления, индексация и настройки индексов для просмотра перехваченных данных отдельная консоль, просмотр данных аудита и теневого копирования опять отдельная консоль, построение отчетов снова отдельная консоль, и так далее. И в маркетинговых описаниях на сайте, и в документации постоянно встречается слово «перехват». На практике это означает почти для всех сетевых каналов утечки только получение теневой копии. Для устройств блокировки есть, а для интернет-каналов можно запретить SMTP для всех пользователей — или разрешить. Другой вариант — использовать для SMTP карантин сообщений, который реализован на агенте. Анализ по содержимому как основание для блокировки — сделан весьма специфически: агент отправляет в карантин все письма, которые уже на сервере просматриваются (вручную или с помощью контентного анализатора) администратором и тогда уже он выбирает, что отправить дальше, а что заблокировать. Представили себе, как это будет выглядеть в организации, где сотрудников хотя бы раз в 5 больше, чем у нас…

Понравилось: мощно развиты возможности работы с архивом. Найдется всё. Масса критериев, инструменты поиска по словарям, по регулярным выражениям, фингерпринтам, фирменный «поиск похожих»… Есть метки для разных инцидентов — можно отмечать уже просмотренные, например. Есть прозрачное шифрование флешек.

Не понравилось: хаос в логике управления системой, зашкаливающее количество управляющих консолей. Отсутствие блокировок для сетевых каналов. Отсутствие блокировок по содержимому для всего набора «перехватываемых» каналов.

Резюме: Блокировка устройств реализована на приличном уровне, для сетевых каналов — на зачаточном. В терминальных сессиях можно выставлять права доступа для проброшенных дисков (блокировка, только для чтения), работает теневое копирование для проброшенных дисков. В целом система довольно сложная в эксплуатации, жёстко акцентированная на расследования инцидентов — то есть на мониторинг и работу с архивом. Для этого есть, пожалуй, всё, что нужно. Защищать организацию от утечек данных — явно не сюда, разве что позакрывать ненужные пользователям устройства.

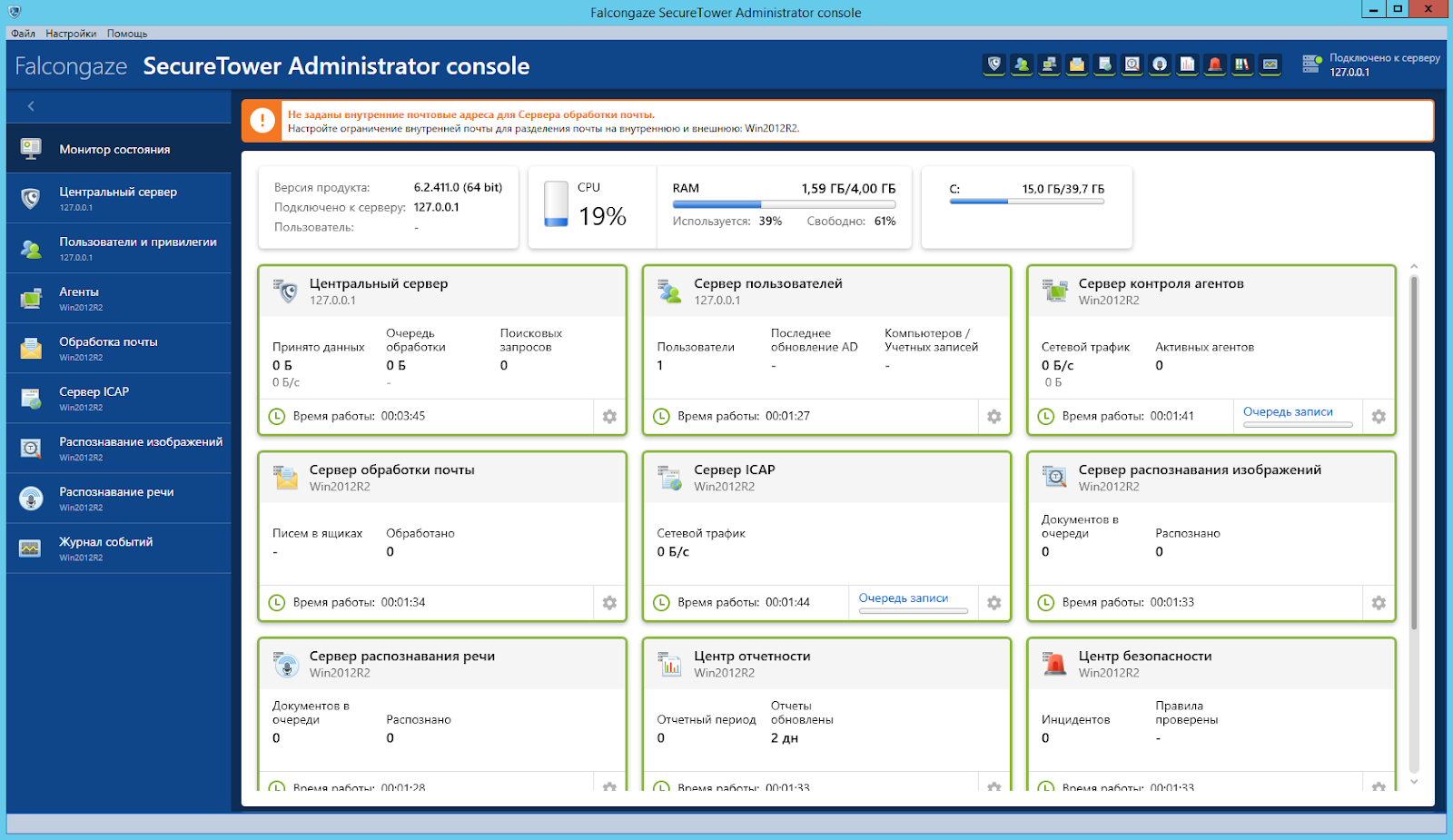

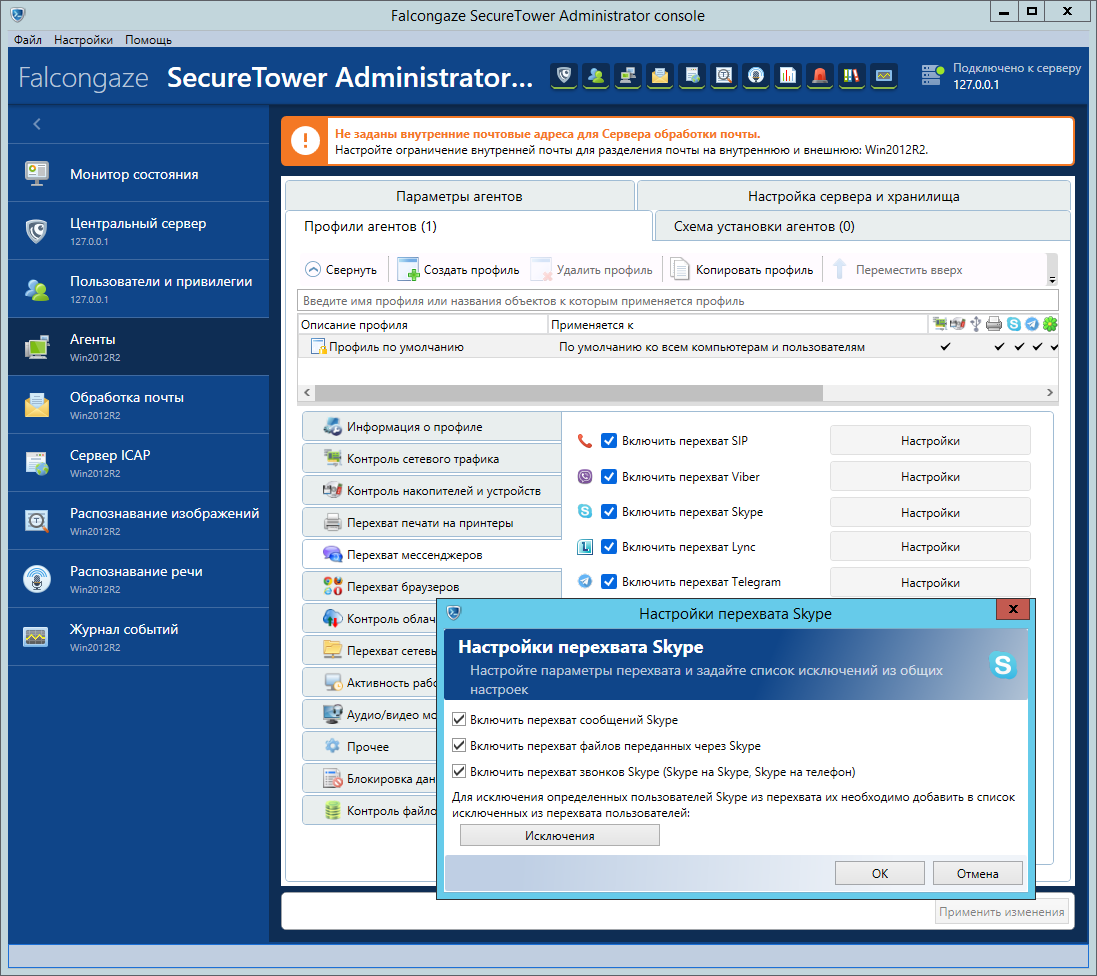

Falcongaze SecureTower

На тесты досталась версия 6.2. Два ключевых слова, описывающих эту систему, если не углубляться в нюансы — легко, удобно. Легко ставится, удобно управляется, удобно смотреть отчёты, удобно работать с архивом. Документация практически не требуется. Дальше снова начинается фокус со словом «перехват», как и в КИБ. Перехват здесь — это просто для мониторинга, то есть создаётся теневая копия, о блокировке речь практически не идёт (кроме HTTP, SMTP и MAPI). Есть создание скриншотов с рабочих станций и некоторые другие функции мониторинга активности пользователей.

Понравилось: дружественный пользовательский интерфейс. Всё сделано для удобства работы. Хороший инструментарий просмотра и анализа архива, удачно реализован граф связей. Практически из любого отчёта можно перейти к указанному там событию (инциденту). Инцидентам можно назначать категории (исследованные, неисследованные, отложенные). Мониторинг Телеграмма и Viber’а.

Не понравилось: отсутствие блокировок для сетевых каналов. Отсутствие возможности блокировки принтеров и проброшенных в терминальную сессию дисков. Отсутствие блокировок по содержимому для всего набора «перехватываемых» каналов. Низкая стабильность агента — были отмечены непредсказуемые зависания и появление дампов. Неожиданные подвисания консоли даже при работе с архивом.

Резюме: Система очень лёгкая и удобная в установке и эксплуатации, но заточенная на мониторинг и работу с архивом. Есть ощущение, что система несколько сыровата, ОТК недорабатывает.

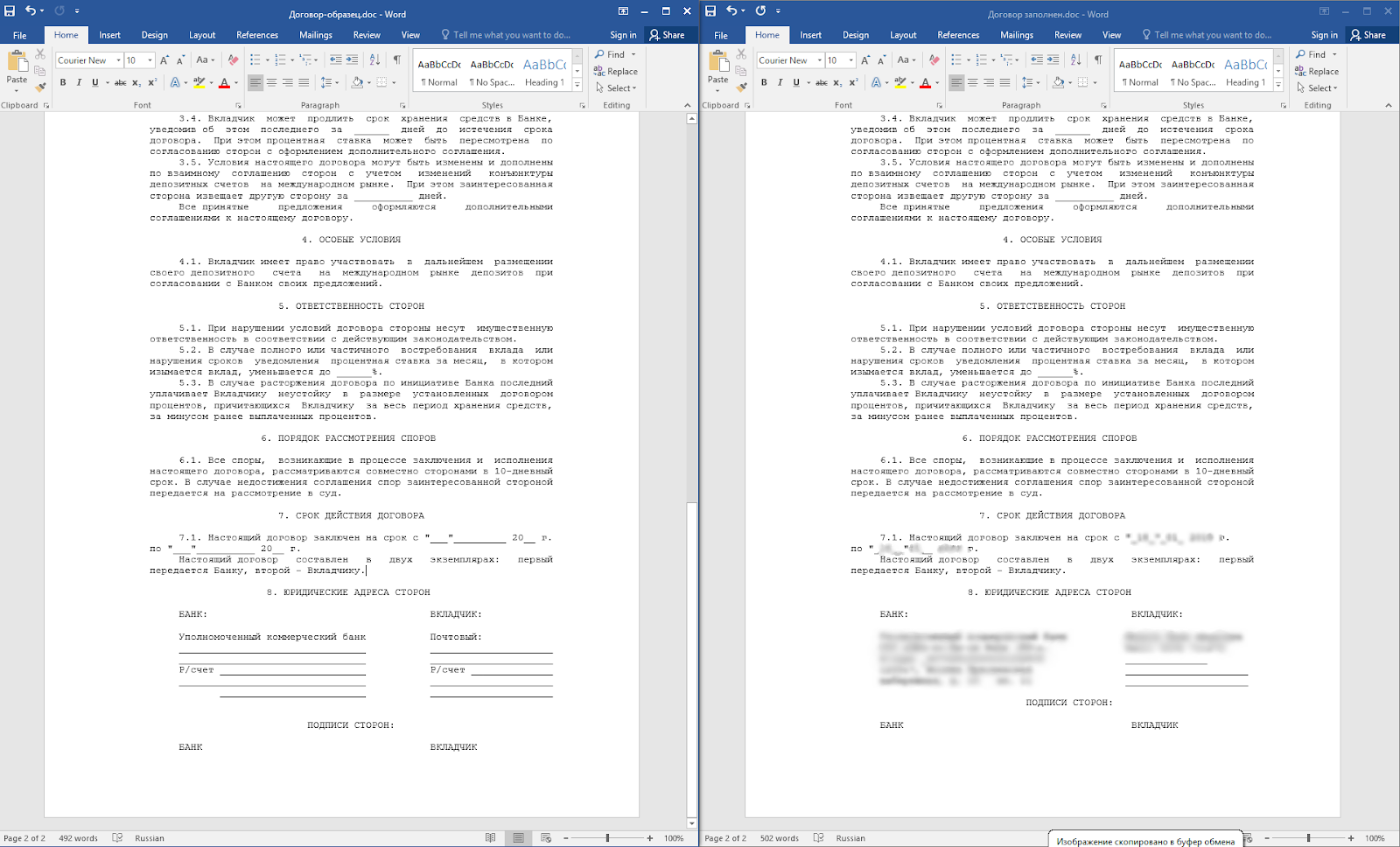

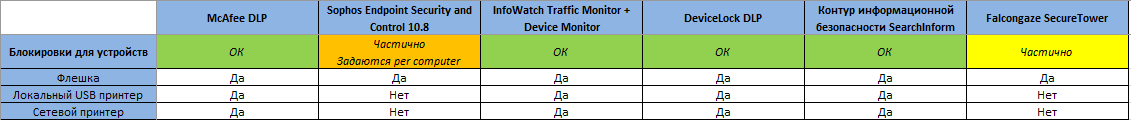

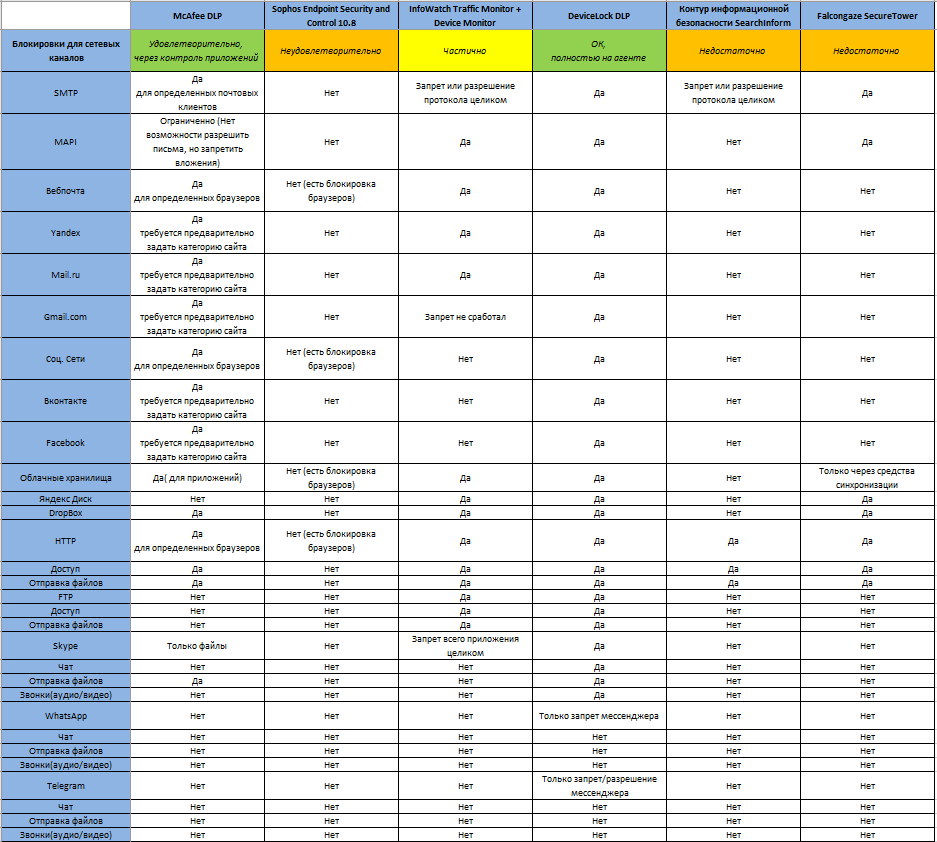

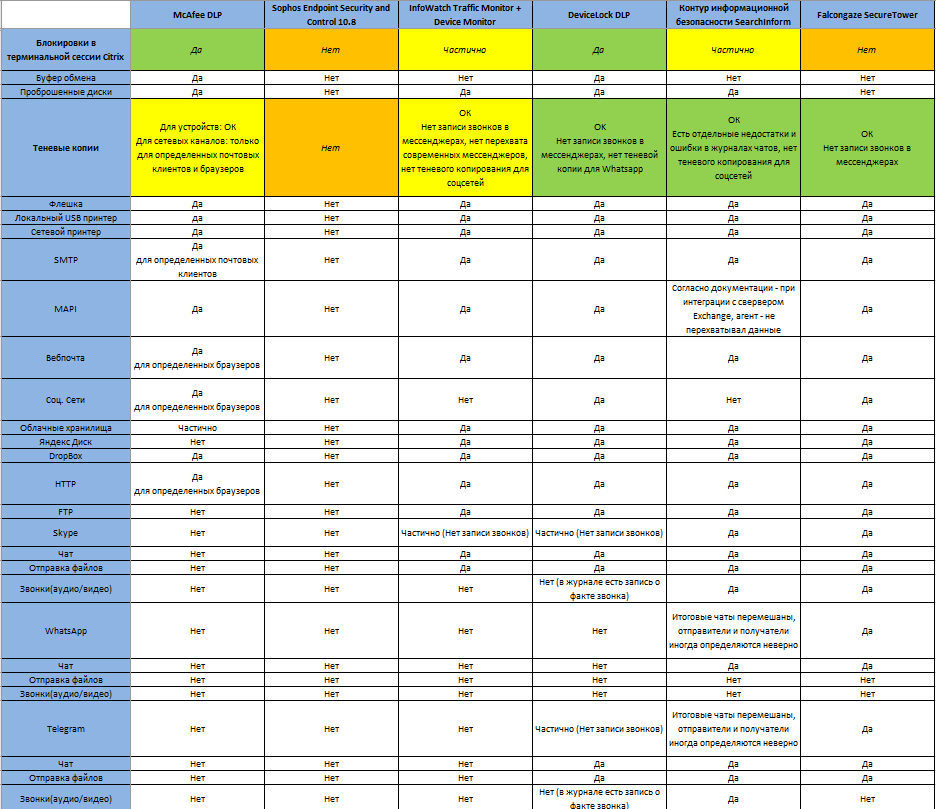

Результаты тестирования

Как упоминал выше, результаты базовых тестов сводились в таблицу. Параметры, которые можно оценить субъективно, оценивались условно, по «шкале светофора» — цветом.

Собственно таблица выглядит так (кликабельно):

Стресс-тесты проводили только для McAfee и DeviceLock DLP. В остальных случаях просто не было смысла (см. таблицу ниже).

У McAfee корректно отработал запрет архива с экселевским файлом.

Тест с перехватом скана в McAfee не пошёл — нет встроенного OCR.

С проверкой на шаблонах — срабатывает только при полном соответствии, если документ изменять — DLP-система его пропускает.

У DeviceLock DLP все тесты сработали полностью. Изменённый договор, перехват в скайпе:

Запись на флешку архива с замусоренным экселевским файлом:

Блокировка печати перевернутого скана документов:

Сводные итоги тестов выглядят следующим образом (кликабельно):

Выводы

Упреждая вопрос читателей — «а что выбрали в итоге, ведь в заголовке «опыт выбора»? К сожалению, на момент написания этой публикации, руководство с выбором ещё не определилось. Мы же постарались выполнить свою задачу — прогнали тесты по ряду систем, предоставили результаты тестов руководству, а попутно решили поделиться с Хабра-сообществом.

Наше мнение, повторюсь, является субъективным, построено на личных впечатлениях и определяется поставленной задачей, поэтому наш собственный выбор останется неопубликованным.

По большому счёту, поставленные задачи всегда первичны, поэтому всем, кто выбирает для решения своих задач DLP-систему, рекомендуем пройти по нашему пути и самостоятельно, отталкиваясь от поставленных задач, разобраться с возможностями предлагаемых систем. Надеемся, наши таблички будут вам полезной шпаргалкой.

Всем спасибо за внимание!

Автор: Станислав