Ни для кого не секрет, что одной из главных внешних угроз для предприятий и организаций на сегодняшний день является электронная почта. Возможность использования социальной инженерии, превратили электронную почту в благодатную почву для совершения киберпреступлений. Например, доподлинно известен случай, когда на почту сотрудника одного из предприятий пришел зараженный .xls-файл, предназначенный для открытия в MS Excel не выше определенной версии. Только лишь из-за того, что в названии файла была волшебная фраза «Повышение зарплат», весь коллектив предприятия целенаправленно потратил несколько часов на поиск подходящей версии MS Excel, чтобы его открыть, пока ИТ-служба не вмешалась в происходящее. Если бы исполнить присланный злоумышленником файл было бы проще, данная кибератака вполне могла бы увенчаться успехом.

Кто-то может возразить, что противодействовать таким атакам можно при помощи обучения персонала предприятия основам информационной безопасности, но все далеко не так просто. Дело в том, что киберпреступления уже сейчас оформились в нелегальный бизнес и их рынок растет не по дням, а по часам. А это значит, что на каждого сотрудника ИТ-отдела предприятия приходится по несколько тысяч киберзлоумышленников и они всегда будут на несколько шагов впереди. Именно поэтому в деле защиты предприятия от кибератак следует полагаться не только на людей, но и на программные решения. Давайте же посмотрим, какие инструменты для защиты предприятия от фишинговых атак предлагает Zimbra Collaboration Suite.

За фильтрацию входящей почты в Zimbra отвечает классическая связка из Amavis, SpamAssassin и ClamAV. Это решение позволяет на входе отсечь большинство входящих фишинговых писем и писем со спамом. С другой стороны, его использование не гарантирует того, что ни одно фишинговое письмо не дойдет до адресата и для полной защиты от фишинговой угрозы ИТ-менеджеру придется применить ряд других приемов и ухищрений.

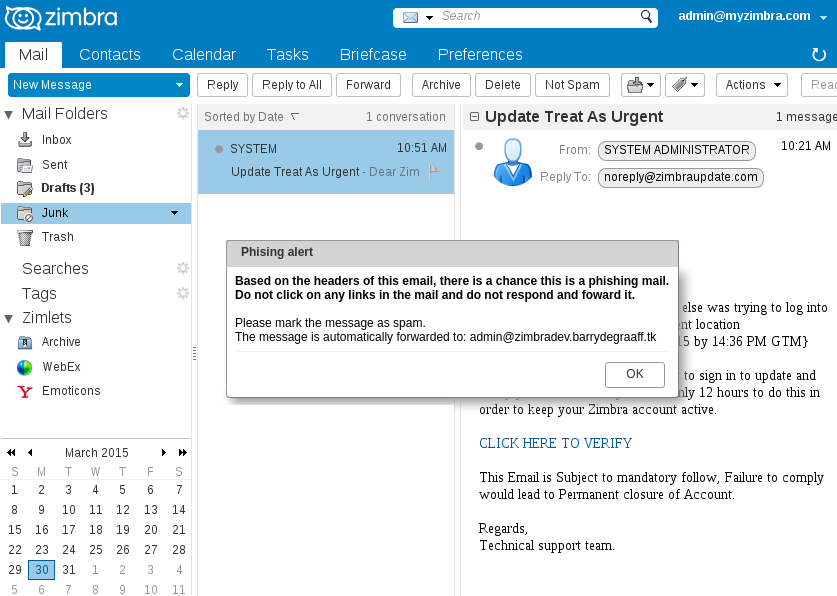

Распространенным заблуждением является то, что фишинг можно легко победить путем обучения персонала основам ИБ-грамотности. Внимательное чтение названий доменных имен в теле писем и внимательность при работе с вложениями далеко не всегда могут гарантировать 100%-ую защиту предприятия от фишинговых атак. Далеко не всегда у работника предприятия есть время на то, чтобы внимательно осматривать ссылки внутри электронных писем и проверять расширение присланных ему во вложении файлов. В таких случаях ИТ-менеджеру может пригодиться Spoofing and Phishing Alert Zimlet, который выводит на экран пользователя предупреждение о том, что полученное им письмо предположительно является фишинговым, или что в имя в поле «Отправитель» изменено. Благодаря таким предупреждениям работник наверняка внимательно отнесется к подозрительному письму и, скорее всего, проконсультируется с ИТ-отделом прежде чем перейти по ссылке из такого письма.

Довольно радикальным способом защиты от фишинга является настройка правила для DKIM, по которому бы все письма, отправленные с домена отличного от заявленного, просто не доходили бы до адресата. Делается это редактированием файла /opt/zimbra/conf/opendkim.conf.in, где достаточно прописать следующие строки:

On-NoSignature reject

Mode sv

После этого необходимо лишь перезапустить OpenDKIM при помощи команды zmopendkimctl restart, чтобы изменения вступили в силу. Особо отметим, что такая защитная мера подойдет далеко не всем, ведь после добавления соответствующего правила в OpenDKIM, почтовым сервером будет отклоняться любое электронное письмо без подписи DKIM, что создает определенные риски для бизнеса. Рекомендуем все тщательно взвесить перед тем, как использовать данный способ защиты от фишинга.

Но и такая защита может периодически сбоить, ведь фишинговые письма могут приходить из доверенных источников. Киберпреступники уже довольно давно поняли, что нет смысла взламывать крупные и хорошо защищенные корпорации напрямую. Гораздо проще взломать ее надежного контрагента, который, например, занимается уборкой помещений или поставками питьевой воды. Поскольку такие подрядчики как минимум раз в месяц присылают счета и другие письма в крупную корпорацию, а информационная защита у них, как правило, гораздо хуже, злоумышленникам гораздо проще взломать ИТ-инфраструктуру мелкой компании, и под видом очередного счета прислать в крупную корпорацию зараженный файл. Привыкший ежемесячно получать счета бухгалтер практически наверняка откроет присланный от доверенного почтового ящика файл, спровоцировав начало кибератаки на предприятие.

В такой ситуации Spoofing and Phishing Alert Zimlet и даже правило для OpenDKIM вряд ли смогут вам помочь, так как письмо отправляется с подлинного адреса и при целенаправленной атаке может вообще не содержать никаких признаков фишинга. Защититься от таких атак может помочь встроенная в Zimbra Collaboration Suite антивирусная система ClamAV, сканирующая каждое поступающее на сервер вложение, в том числе и архивы. Благодаря постоянно обновляемой базе сигнатур, ClamAV довольно надежен и позволяет защититься от подавляющего большинства вирусных угроз.

Но, опять же, при целенаправленной и хорошо спланированной атаке антивирус просто может не среагировать на зараженное вложение. Именно поэтому неплохой идеей в довесок к антивирусу будет блокирование вложений на основании их расширения. Различные потенциально опасные файлы с расширениями .exe и многими другими можно заблокировать путем ввода команды zmprov "+zimbraMtaBlockedExtension"{bat,cmd,docm,exe,js,lnk,ocx,rar,vbs,vbx}.

Все эти приемы, а также жесткая парольная политика, своевременное обновление ПО и системная работа над обучением сотрудников способны надежно защитить предприятие как от получения фишинговых писем, так и от неприятных последствий, связанных с их получением. Также рекомендуется периодически проводить своеобразные «фишинговые учения» — целенаправленно рассылать пользователям фишинговые письма с целью выявления тех сотрудников, которые не в состоянии распознать угрозу и провести с ними дополнительные занятия по ИБ.

Автор: KaterinaZextras