Конференция DEFCON 20. Как поиметь плохих парней (и мафию) с помощью JavaScript ботнета. Часть 1

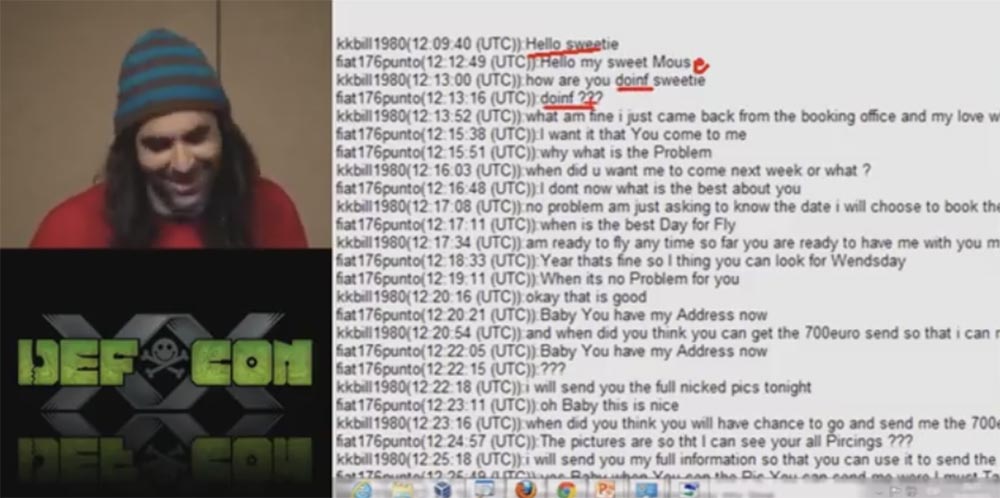

Этот парень хранил все чаты с теми, кого заинтересовал профиль этой девушки. На этом слайде приведён мой любимый чат, kkbill1980 – это тот, кто выдаёт себя за девушку, а fiat176puntо – его жертва. «kkbill1980: привет, сладенький! — fiat176puntо: привет, моя сладкая мышка!», ну и так далее, очень весёлый чат.

Дальше в чате они обсуждают детали своих любовных отношений, и самая интересная деталь — это 700 евро, которые жертва должна прислать своей «сладкой мышке» будто бы на бронирование отеля во время поездки фальшивой девушки в Германию.

А дальше поклонник пишет, что этой ночью послал своей возлюбленной «полностью обнажённую фотографию», на что она отвечает: «о, малыш, это прекрасно»!

Суть в том, что этот парень-скамер одновременно общался со множеством людей с помощью фальшивых профилей девушек на сайтах знакомств и вымогал у своих жертв под тем или иным предлогом деньги. Однако где-то в середине чата этот парень «прокололся», видимо, перепутав открытые вкладки, и принялся писать на немецком.

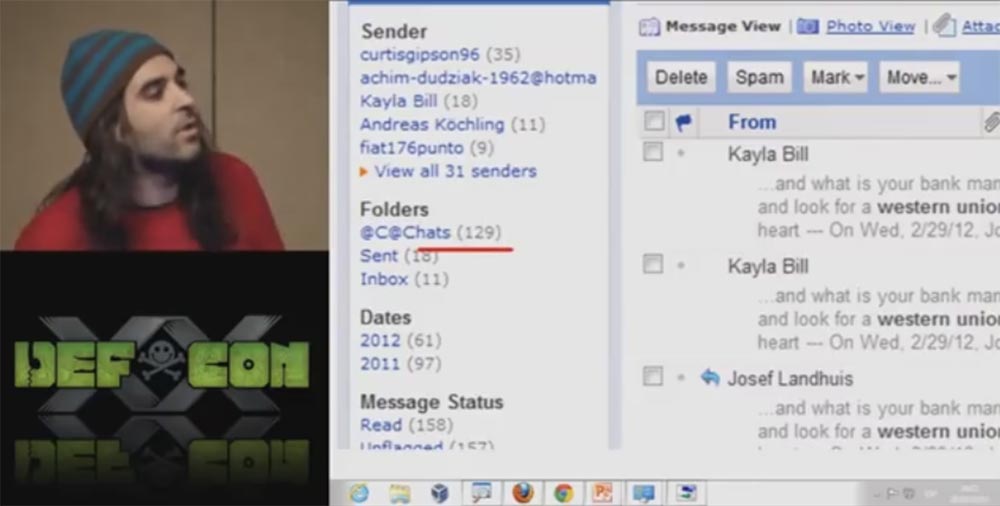

В его почтовом ящике всё было идеально систематизировано, и он хранил все свои чаты в специальной папке, с которой продолжал работать и сейчас. Мы решили разыскать в переписке все упоминания о мужчинах, которые собирались воспользоваться Western Union для пересылки денег своей «возлюбленной», и нашли 158 таких сообщений.

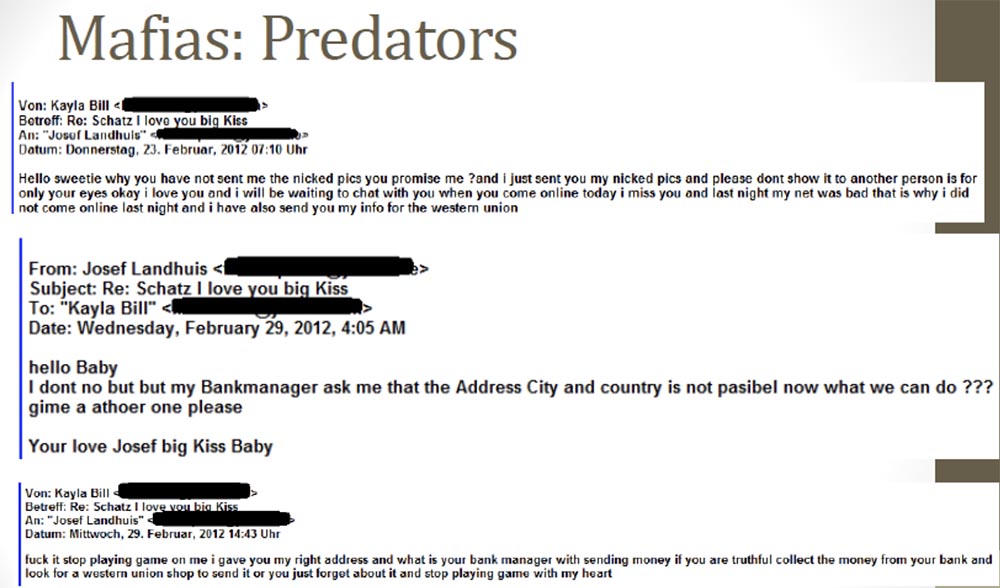

На следующем слайде приведён образец переписки этой девушки и жертвы. Тут снова упоминаются фотографии — девушка спрашивает, почему мужчина не прислал ей обещанные «голые» фотографии. А тот отвечает, что он не знает почему, но менеджер в банке сказал ему, что по указанному адресу переслать деньги невозможно, поэтому пусть девушка даст ему какой-нибудь другой адрес.

Это вызвано тем, что профиле девушки был указан фейковый адрес, который, видимо, не устроил банковского служащего. На что фальшивая девушка рассерженно отвечает: «fuck, прекрати играть со мной в игры! Я дала тебе правильный адрес, так что забери деньги из банка и пришли их мне через Western Union, а иначе забудь обо всём и перестань играть в игры с моим сердцем»!

В общем, можете себе представить, что это была за переписка. И эта схема работала, потому что для пересылки денег через Western Union достаточно указать всего лишь город и имя получателя перевода, а затем сообщить ему секретный код.

Следующим случаем, который нас заинтересовал, стал мошенник, связанный с собаками. Нам стало интересно, что же такого он делает с собаками, если для своей деятельности ему понадобился анонимный прокси–сервер?

Мы, как обычно, решили использовать его имя пользователя и пароль, чтобы проникнуть в его почтовый ящик. И там мы обнаружили нечто тяжёлое, поэтому если вы любите животных, не смотрите на следующую картинку. На следующем слайде мы даже разместили такое предупреждение: «Внимание! Эта картинка может больно ударить по вашим чувствам!». А вот, собственно, и сама картинка.

Он размещал этого фейкового йоркширского терьера, фейкового, потому что он размещал одну и ту же собаку на продажу по всему миру, так что это самый рентабельный йорк на земле. Он помещал эту картинку и делал на этом деньги, так как всех соблазняла дешевизна породистой собаки и они совершали предоплату.

Нам, естественно, попадались и психопаты. На этом слайде показана панель управления, на которой видно, как парень с одного IP-адреса постоянно искал на сайте video.xnxx.com видеоматериалы на тему «мать», «изнасилование сестры», «насильственное изнасилование», «насилие» и тому подобное. Мы решили сообщить его IP-адрес местной полиции, потому что этот парень явно ненормальный.

Итак, множество людей стремятся к анонимности в интернете, поэтому первое, что они делают – это проверяют свою анонимность. Но проблема в том, что используя прокси, вы анонимны для конечной страницы, но не для самого прокси-сервера. Например, вы утверждаете, что ваш IP-адрес находится в США, мы смотрим на ваш реальный IP-адрес и убеждаемся, что это так или не так. Никакой анонимности на прокси-сервере!

Ещё один вид анонимной интернет активности привлёк наше внимание, когда мы обнаружили человека, который делал деньги на том, что читал сообщения в блогах. Это такой бизнес – вы читаете посты в блогах людей по всему миру, и они вам за это платят. В течение месяца этот человек заработал целых $24, так что это тоже хороший бизнес. Мы назвали это явление «Странные люди в странном мире».

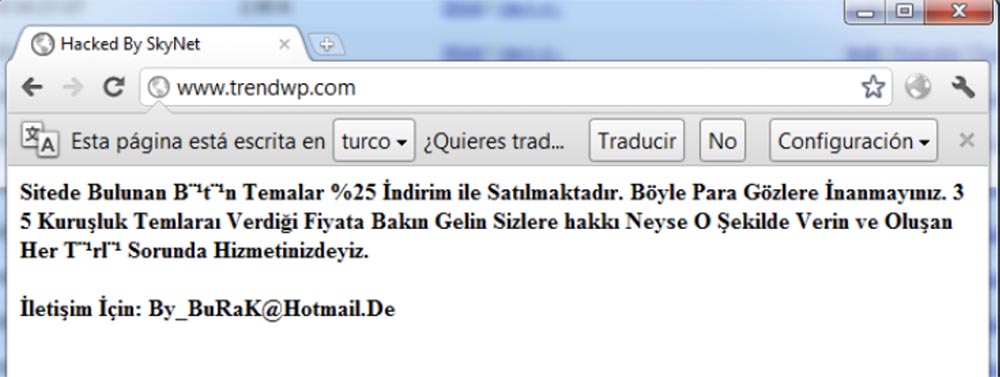

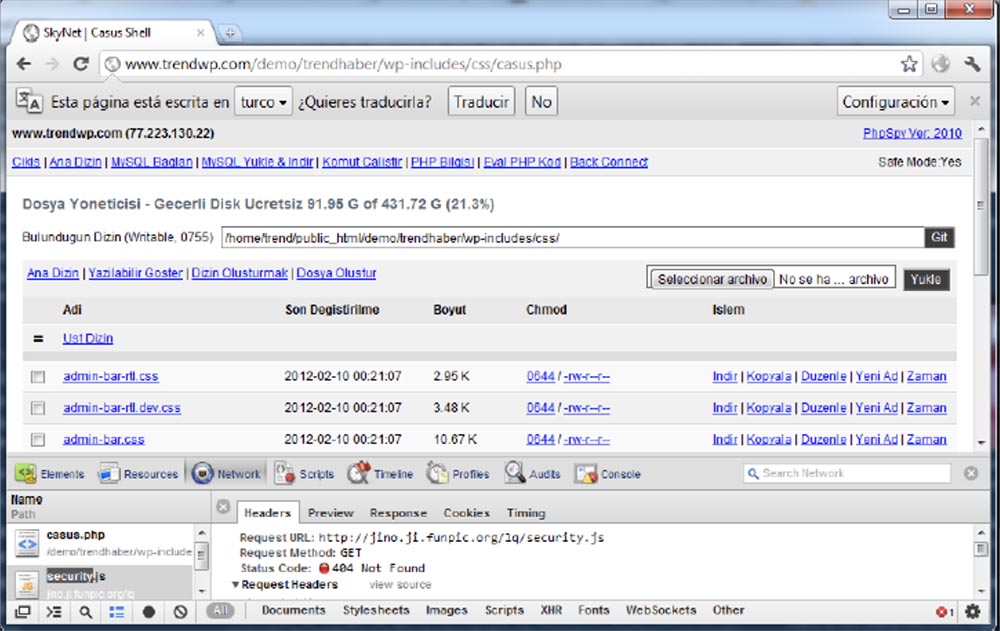

Множество пользователей нашего прокси-сервера занимались хакерством и порчей данных веб-сайтов. Один из таких пользователей привлёк наше внимание – на панели управления вы видите перехваченные нами локальные файлы с взломанного сайта, этот хакер использовал для взлома вредоносный скрипт WebShell, с помощью которого можно искажать JavaScript.

На следующем слайде показан взлом, мы смотрели за его осуществлением в режиме реального времени. Внизу вы видите адрес электронной почты злоумышленника.

Когда мы изучали, каким образом был взломан этот сайт, то поняли, что хакер использовал зараженный WebShell, загружающий файл JavaScript, который, в свою очередь, сообщал URL-адрес этого WebShell. Этот файл JavaScript также был инфицирован нашим прокси-сервером и позволил нам узнать, где находится этот WebShell. Получается, что хакер сам был хакнут нашим хакерством.

На следующем слайде показан запрос WebShell, вызывающий JavaScript.

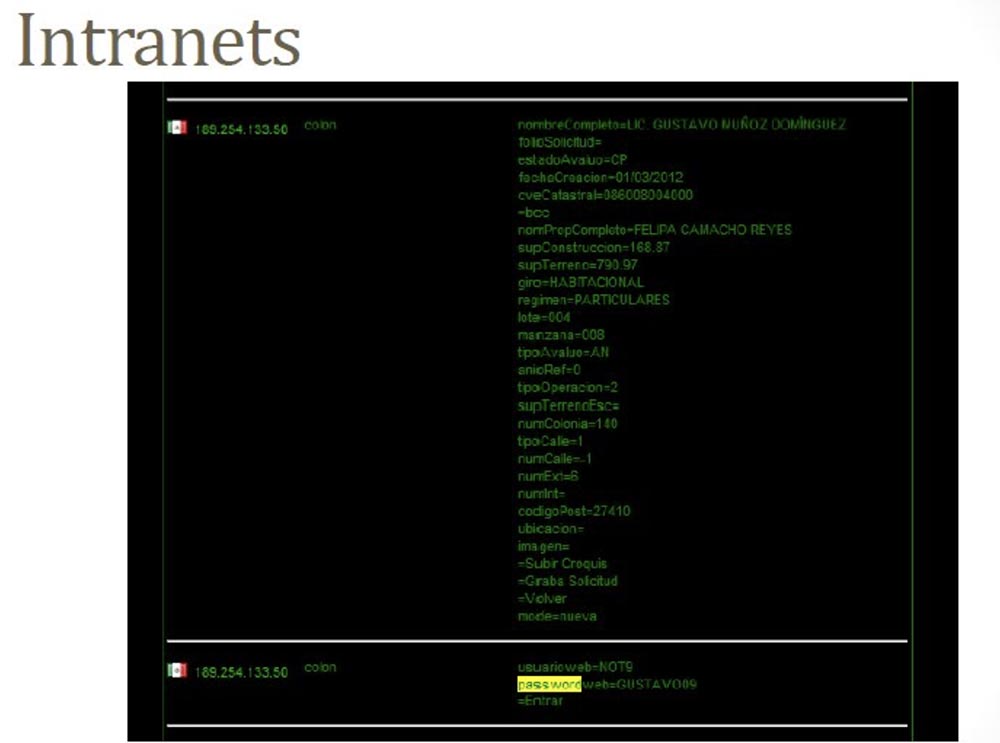

Как вы помните, интересным в нашей системе было то, что даже после отсоединения клиента от нашего прокси-сервера он всё равно оставался инфицированным нашим вредоносным JavaScript. До сих пор все было получено путем пассивного наблюдения за навигацией, поэтому мы задумались о том, можно ли инфицировать Интранет, то есть внутреннюю сеть, которая не просматривалась через наш прокси-сервер.

Поэтому одним из моментов, привлекших наше внимание при рассмотрении собранных данных, стала возможность поиска информации о машинах, которые не были опубликованы в Интернете, то есть о приложениях, которые используются внутри сети Интранет, о чем можно судить по следующим данным во внутренней ERP-системе.

Мы проследили за одним парнем из Мексики, он занимался поиском порно в интернете. Он отсоединился от прокси-сервера, но оставался зараженным, так что вы видите здесь внутренний сервер, к которому мы попытались присоединиться. Здесь имеется множество данных, пароли, имена пользователей. Это дает понять, что использование удаленных файлов JavaScript в Интранете может быть нежелательно, и открывает дверь для потенциальных атак такого рода.

Видя это, мы подумали, что будет легко подготовить целевую атаку на любое приложение в Интранете или Интернете, анализируя ранее загруженные файлы JavaScript и заставляя клиентов загружать эти файлы из любого домена, потому что мы установили принудительное кэширование.

Ну и конечно, пользователи нашего прокси-сервера увлекались порнографией. Здесь было много порно, порно это настоящий бизнес. Мы даже прочитали интересную историю про то, как в католическом храме обнаружили «откровенные» рисунки, сделанные одним монахом в 700 году нашей эры. Мы коллекционировали URL–адреса и собрали обширную коллекцию имён пользователей и паролей, и конечно же, мы будем продавать их в интернете (шутка).

Но больше всего наше внимание привлёк чат изнасилований по интернету. Мы всегда считали, что изнасиловать кого-нибудь по интернету очень сложно, но оказалось, что это не так.

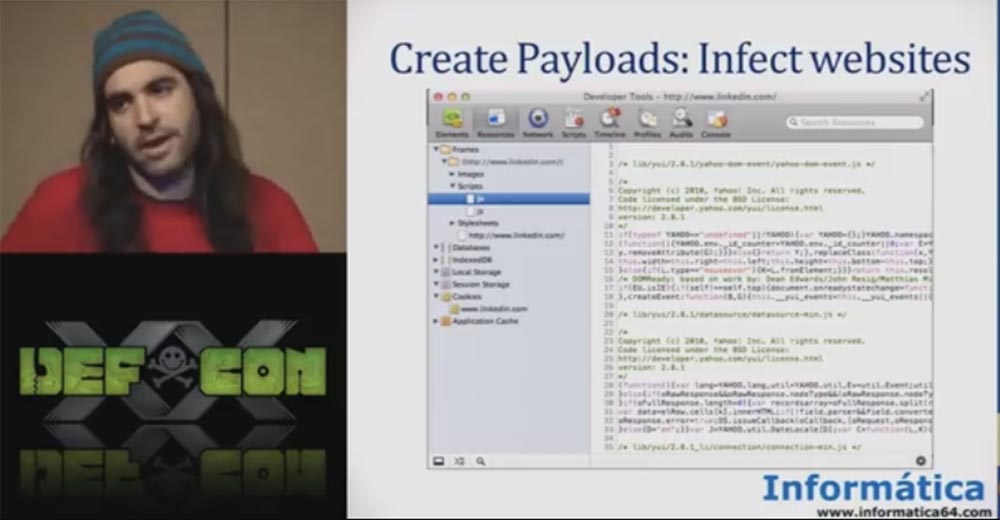

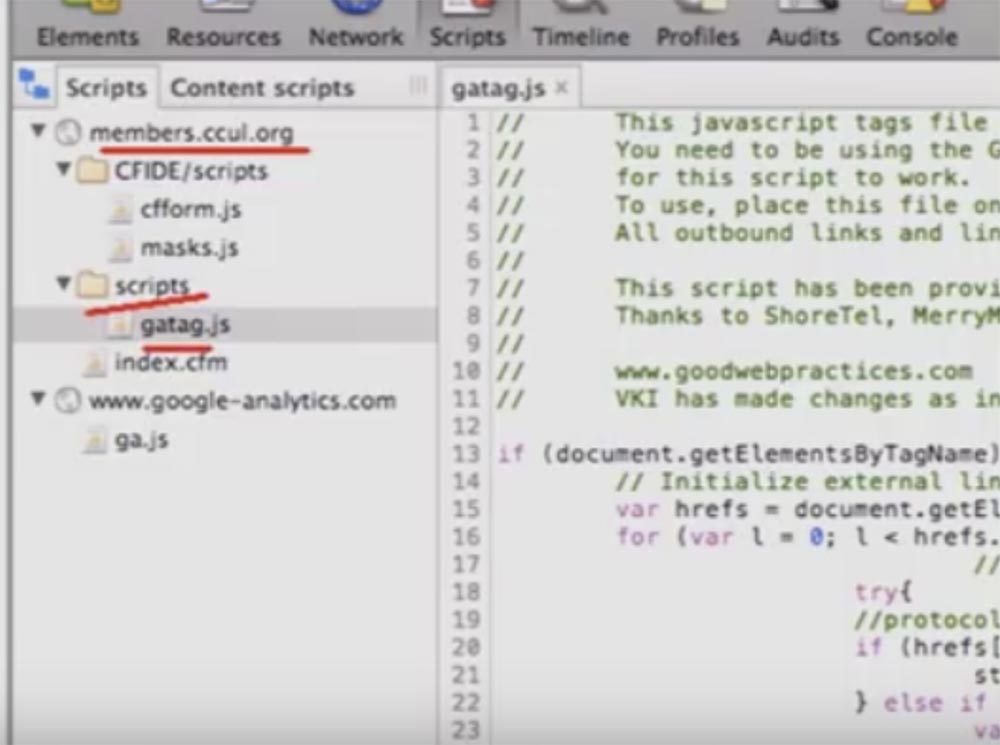

Итак, мы создали файл JavaScript, который заражал веб-сайты. Мы создали «полезную нагрузку». Чтобы подготовить целевую атаку на определенный сайт, т. е. гарантировать, что пользователь, который является частью ботнета, заразится после посещения конкретного сайта, необходимо знать, какие файлы JavaScript загружаются на этот сайт. Для этого вы можете воспользоваться инспекцией сети в Google Chrome или Firefox Firebug и выбрать тот файл, который нужно заразить.

Конечно, если вы подключаете к сети через прокси-сервер, вы не станете подключаться к банковской системе, или к профилю в социальных сетях, к Интранету или вашему личному сайту, но если вы не чистите кэш, то вы находитесь в руках тех, кто заставил вас загрузить вредоносный файл JavaScript. И если этот файл находится на странице, которую вы собираетесь открыть после того, как посетили прокси-сервер, вы будете взломаны.

На следующем слайде показан код на странице социальной сети linkedin.com, где можно увидеть некоторые скрипты, которые загружаются в Java, так что если вы используете прокси-сервер, то мы можем создать специальную полезную нагрузку, загрузить эти файлы JavaScript. Затем эти файлы будут заражены, и как только вы отсоединитесь от прокси и подсоединитесь к linkedin.com, «полезная нагрузка» будет исполнена.

Это очень просто, так что мы можем создать целенаправленные атаки на несколько веб-сайтов для сбора паролей людей, которые использовали наш прокси-сервер перед тем, как начать использовать обычный, не анонимный интернет.

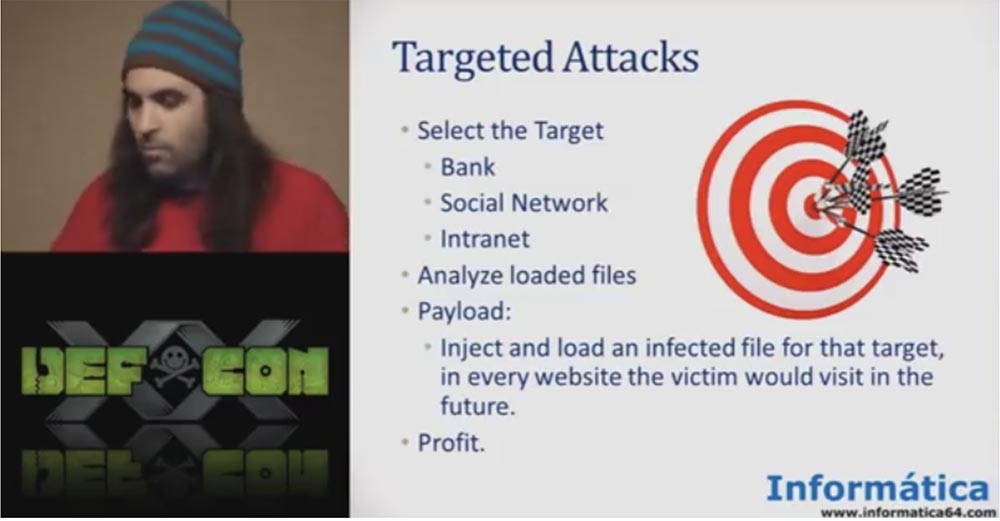

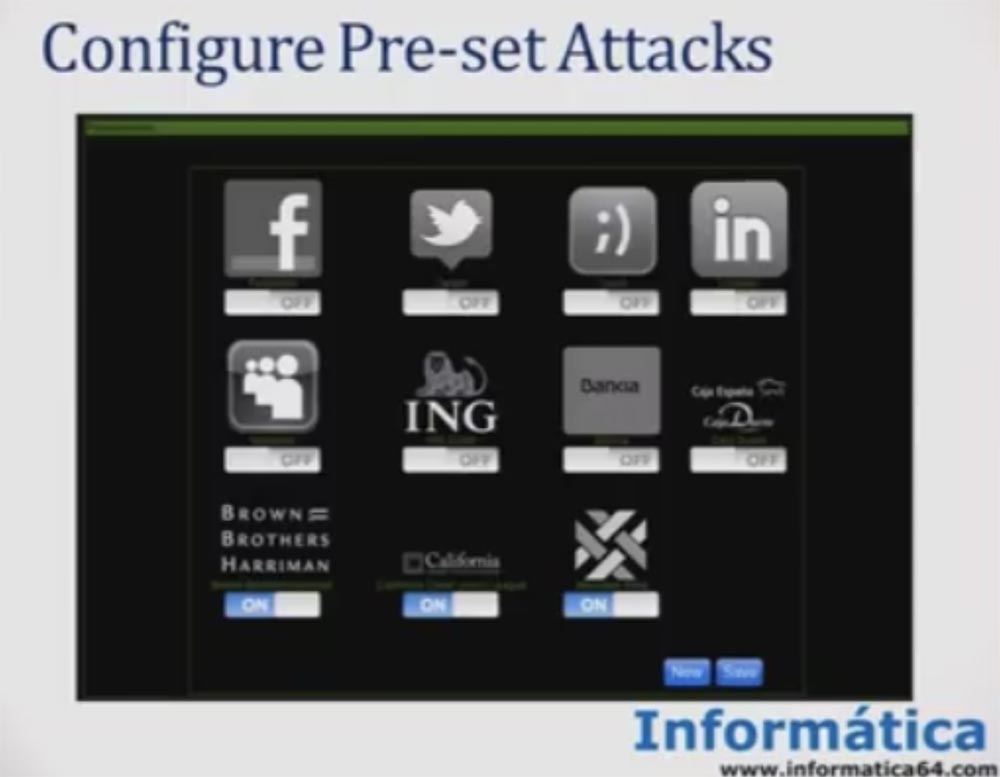

Для этого вам сначала нужно выбрать цель: банк, социальную сеть, Интранет, проанализировать загружаемые на сайт файлы и запустить «полезную нагрузку». То есть заразить и загрузить инфицированный файл для выбранной цели, и он окажется на каждом сайте, который жертва посетит в дальнейшем.

Сейчас я хочу продемонстрировать вам, как мы проникли в банковскую систему и показать, как выглядит наша панель управления. Конечно, мы давно отключили наш прокси-сервер, но для конференций BlackHat и DefCon я создал новую панель управления. Я не размещал этот прокси-сервер в интернете. Но после моего доклада на BlackHat, не знаю почему, кто-то опубликовал это в интернете (смех в зале).

Итак, мы настроили этот прокси-сервер только на 10 параллельных соединений, и прямо сейчас, в это утро, я готов показать вам всех ботов, всех наших «зомби» на сегодня, 28 июля. Вы видите здесь большое количество ботов из разных стран, США, Бразилии и так далее.

Прямо сейчас мы собираем от них много информации, но мы её не используем, мы не публикуем эти IP-адреса, поверьте мне.

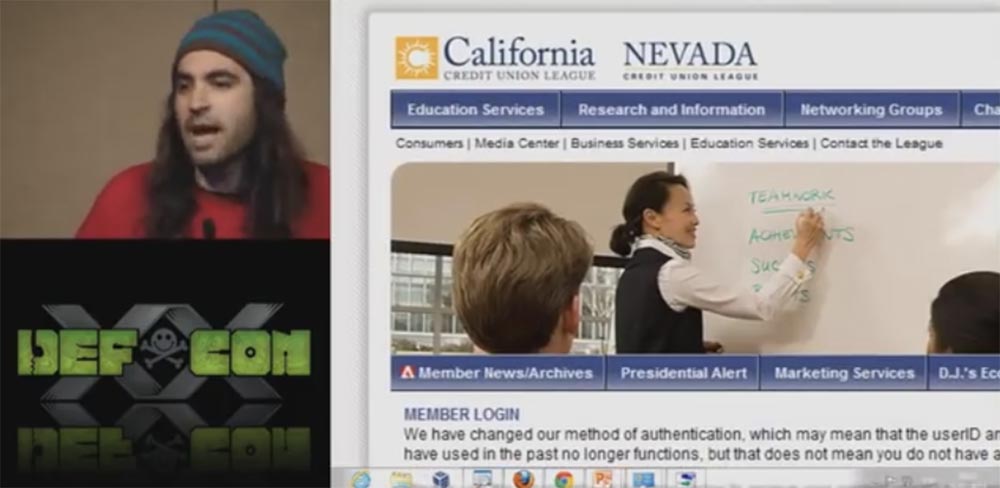

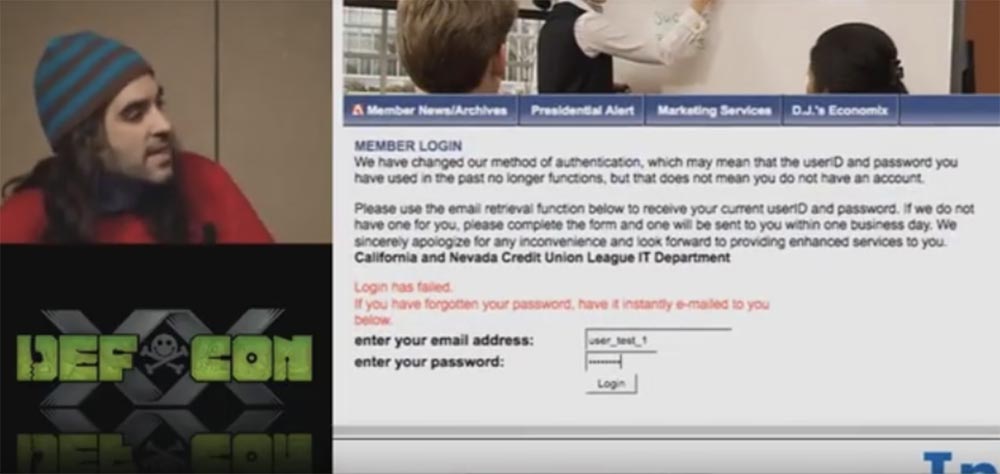

Итак, я хочу продемонстрировать вам проникновение в банковскую систему. Сейчас я покажу вам этот веб-сайт. Это Объединённая кредитная лига Калифорнии. Как вы видите, этот сайт прекрасно подходит для атак, потому что это HTTP веб-сайт.

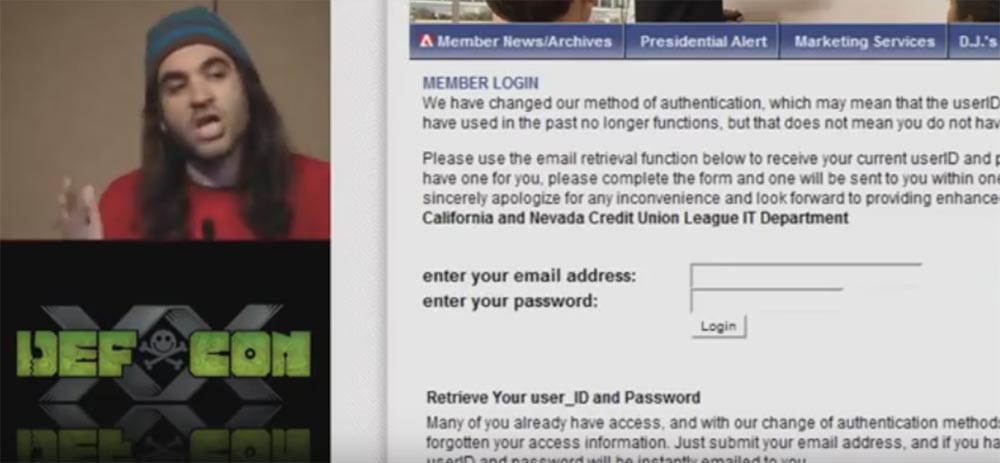

Вы видите здесь форму входа пользователя, куда нужно ввести адрес электронной почты и пароль. Так как мы очень легко можем вставить наш инфицированный файл JavaScript в HTTP сайт, я «подцепил» форму и вытащил имена пользователей и пароли с этого сайта.

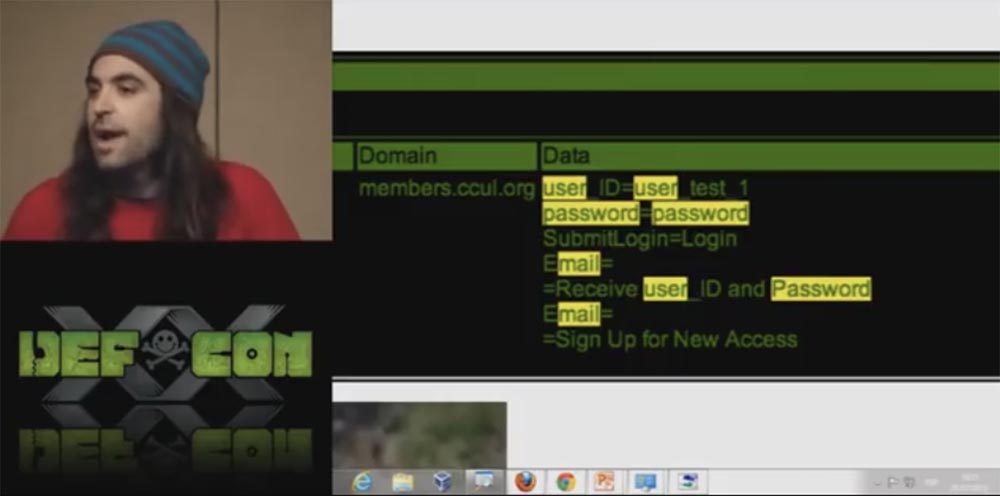

Единственное, что нам нужно было проделать в панели управления нашего прокси-сервера, это проанализировать цель и выбрать один файл. В нашем примере это страница members.ccul.org и файл — скрипт gatag.js.

Затем я в нашей контрольной панели создал «полезную нагрузку» и создал предустановку для сайта, который нас интересует.

На следующем слайде вы видите, как целевой сайт выглядит в панели управления – здесь приведена команда на выполнение функции над адресом members.ccul.org для скрипта gatag.js, который запустит нашу «полезную нагрузку».

Таким образом, парень, который пользуется нашим прокси-сервером для просмотра порно, загрузит этот файл в кэш. Он может смотреть порно, взламывать сайты, делать что угодно, и в то же время он будет загружать этот файл JavaScript для целевой атаки.

После того, как он отсоединится от нашего прокси-сервера и выберет в настройках сети своего компьютера пункт «Не использовать прокси-сервер», наш файл всё равно останется в кэше его браузера, потому что он уже был загружён ранее и не имеет срока использования.

После того, как этот парень подсоединится к целевому сайту и ввёдет данные пользователя, мы «подцепим» эту форму и отобразим все эти данные в панели управления нашего прокси-сервера. Это очень просто.

А сейчас я приведу некоторые соображения о преимуществах ботнета JavaScript:

- нас не заботили предварительно кэшируемые объекты вроде E-tag или время истечения срока действия, поэтому мы с ними не боролись;

- нас не заботили безопасные соединения HTTPS, потому что мы не хотели поднимать никакой тревоги или «палить» сертификаты аутентификации. Кроме того, Moxie был слишком занят, чтобы мы могли с ним проконсультироваться по поводу использования этих сертификатов (докладчик имеет ввиду Moxie Marlinspike, который выступал на конференциях DefCon на тему подделки SSL-сертификатов центров авторизации CA);

- нам понадобился всего один день, чтобы сконфигурировать наш прокси-сервер так, чтобы он находил IP-адреса, создавал JavaScript и собирал всю нужную нам информацию

А сейчас вопрос: кто из вас думает, что такие плохие парни, как правительственные разведслужбы, проделывают то же самое в Интернете? Вопрос в том, кто из вас думает, что только один лишь прокси-сервер гарантирует интернет-безопасность? Никто так не думает, правильно?

Итак, полагаться на то, что прокси-сервер обеспечит вашу анонимность в интернете – это плохая идея. Но тысячи и тысячи сайтов говорят людям – если вы хотите анонимности в интернете, пользуйтесь прокси-сервером. И эта проблема существует очень и очень долгое время. Итак, помните – не пользуйтесь прокси-серверами! Не верьте тому, что они обеспечивают вашу анонимность.

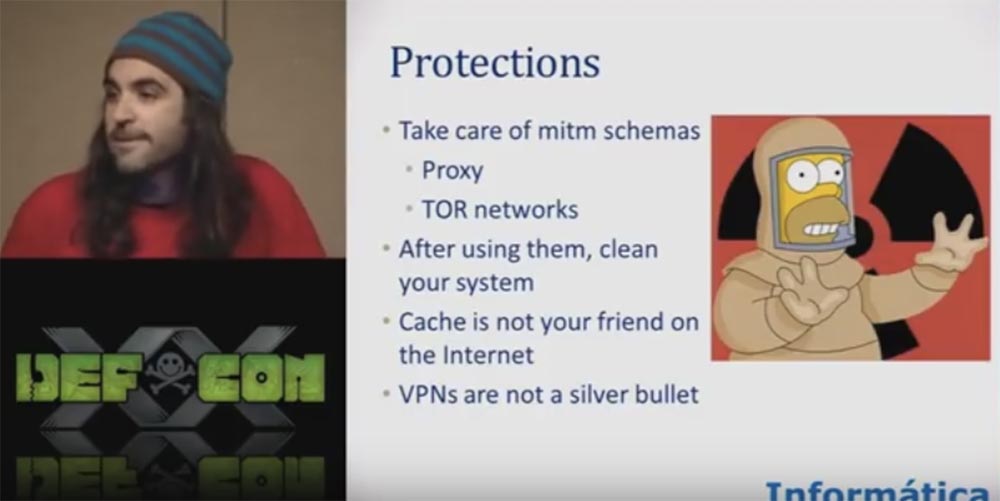

Вот некоторые способы, как себя защитить.

Помните о схеме «человек посередине», потому что кто-то может сконфигурировать ваш браузер под свои нужды через прокси-сервер. Дважды подумайте, прежде чем пользоваться прокси.

Подумайте о том, не слишком ли вы доверяете сети TOR. Потому что в последнее время мы много слышали о фальшивых сетях TOR и взломах в этой сети.

После того, как вы пользовались анонимной сетью или прокси-сервером, очистите всю информацию в вашем браузере, полученную с сайтов, очистите кэш и удалите кукиз.

Помните, что VPN не панацея, потому что в этом случае множество людей подключаются к этой сети, потом они используют прокси-сервер, и поэтому инфицирование вашей виртуальной сети может произойти очень легко, так как происходит свободный обмен вредоносными файлами и трафиком.

Запомните ещё раз – кэш вам не друг, поэтому относитесь к нему соответственно.

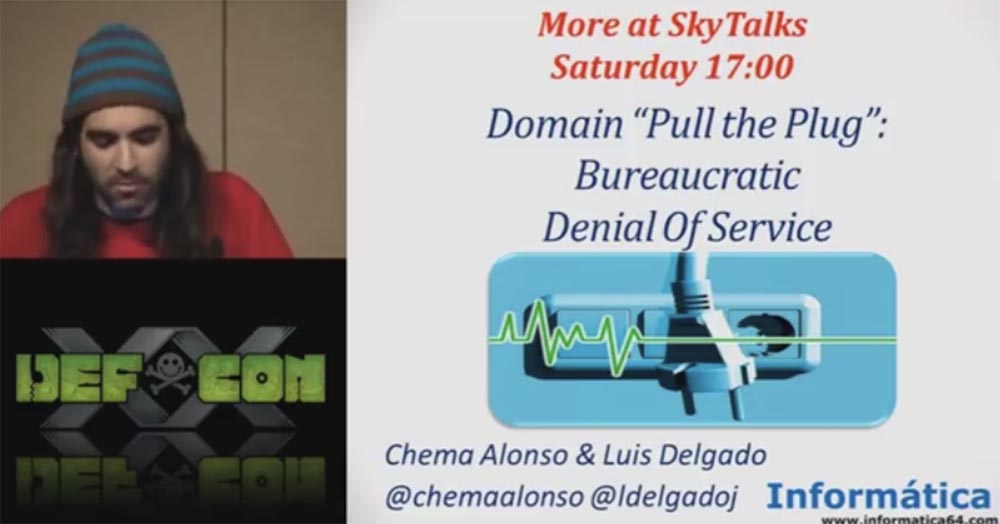

На этом я заканчиваю сегодняшний разговор и хочу вам сказать, что завтра в 17-00 часов буду выступать на SkyTalks с темой «Домен «Выдернуть вилку»: бюрократический DOS». Большое вам спасибо!

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

(KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps до декабря бесплатно при оплате на срок от полугода, заказать можно тут.

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 ТВ от $249 в Нидерландах и США! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

Автор: ua-hosting