Сервис BGPMon зафиксировал попытку подстановки фиктивного BGP-маршрута для перенаправления трафика подсети 1.1.1.0/24, в которой находится созданный компанией Cloudflare общедоступный DNS-сервер с поддержкой DNS-over-TLS и DNS-over-HTTPS.

Трафик был направлен в автономную систему AS58879, анонсировавшую префикс 1.1.1.0/24 для своей сети. Сеть принадлежит китайскому провайдеру AnchNet:

AS58879

Country: CN

Registration Date: 2013-03-22

Registrar: apnic

Owner: ANCHNET Shanghai Anchang Network Security Technology Co.,Ltd., CN

Один из AnchNet поделился информацией, что компания-провайдер объяснила инцидент ошибкой при тестировании оборудования — по их версии, администраторы использовали префикс 1.1.1.0/24 в качестве тестового, не предполагая, что эта подсеть принадлежит CloudFlare и используется для публичного DNS-сервисов.

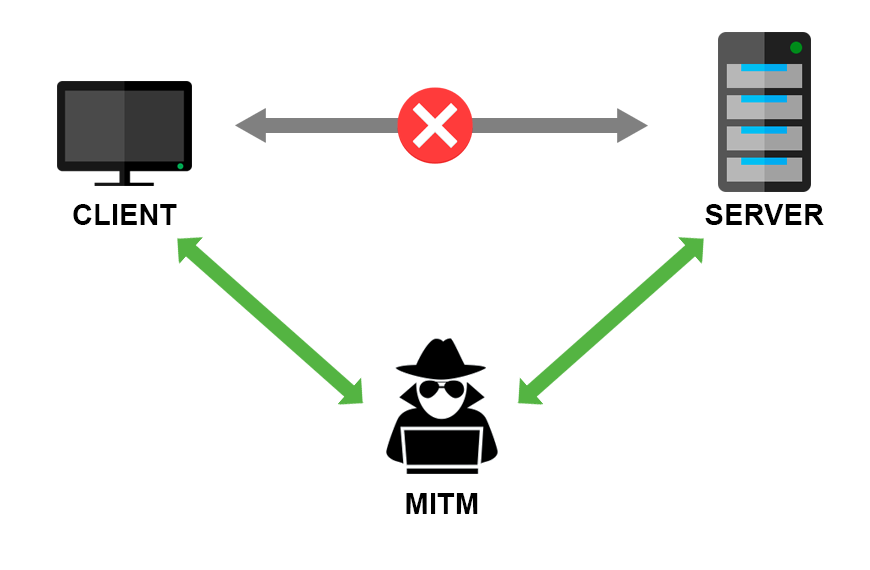

Некоторые участники обсуждения не верят подобному объяснению (маловероятно, чтобы администратор крупного ISP совершил столь грубую ошибку при выборе адреса для тестирования) и считают, что инцидент является следствием оплошности при попытке организации перехвата трафика 1.1.1.1 на территории Китая в рамках деятельности "Великого китайского файрвола". С другой стороны, перехвата префикса 1.0.0.0/24 (второй адрес DNS-сервиса CloudFlare — 1.0.0.1) зарегистрировано не было.

Вопросы, которые сегодня можно задать в связи с этим, очевидны: насколько хорошо современный интернет способен сопротивляться такого рода атакам, и не следует ли переходить на использование криптопротоколов во всем, даже при передаче совсем безобидных, на первый взгляд, данных? При этом надо хорошо понимать, что даже зашифрованный трафик может дать наблюдающему его некоторую информацию: например, он увидит адрес источника трафика, и интенсивность потока данных, а это данные, которые можно проанализировать и как-то использовать в дальнейшем.

Автор: achekalin