— Зачем вы мне втираете про удобный интерфейс? Это вообще не важно. Меня интересует только функционал! (из беседы с клиентом)

При выборе NGFW (или UTM) чаще всего смотрят исключительно на функционал устройства. С этим подходом трудно поспорить (да и не нужно). Устройство безопасности в первую очередь должно защищать! При этом очень важно количество и качество механизмов защиты! Именно для этого публикуются различные отчеты Gartner и NSS Labs. Однако, еще одним важным аспектом любого NGFW является встроенная отчетность и качество ее визуализации. Ниже я попытаюсь рассказать почему это важно и почему Check Point в этом реально крут.

Зачем вообще дашборды?

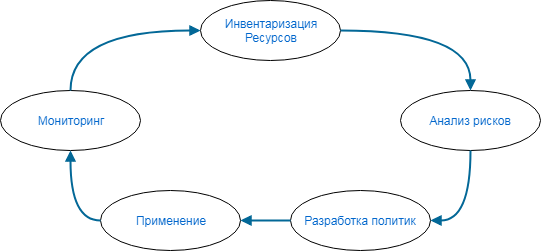

“Информационная безопасность это не результат, а непрерывный процесс”. Уверен, что все помнят эту аксиому. В разной литературе этот процесс описывается по разному, но он обязательно содержит 5 основных этапов:

Сегодня мы заострим внимание на Мониторинге. Многие пренебрежительно относятся именно к этому пункту. Однако, это большая ошибка. В этом процессе вообще нет более важных или наоборот менее приоритетных этапов. Степень защищенности вашей сети определяется самым слабым звеном. Если убрать любой из элементов, то рушится вся система ИБ и все остальные “труды” множатся на ноль.

Поставилили вы NGFW. Может быть даже хорошо настроили в соответствии с разработанными политиками. Но как адекватно оценить его работу? Атакуют ли вас? Скачивают ли пользователи вредоносные файлы? Посещают ли вирусные ресурсы? Безопасны ли почтовые вложения? Как часто это происходит и стоит ли уделить внимание этим вопросам? Может быть стоит задуматься об обучении пользователей, чтобы они не открывали первые попавшиеся ссылки?

Как раз здесь и нужен Мониторинг. И как раз здесь обычно вспоминают про SIEM-ы или Log-management системы. С помощью этих инструментов можно получить количественную оценку защищенности вашей сети. Вы должны понимать что имеете сейчас и к каким показателям хотите прийти. Это помогает ставить цели для безопасников. Примеры целей:

- Свести к нулю инциденты с бот-активностью в корпоративной сети — “вылечить” зараженные компьютеры, подумать о смене/установке десктопных антивирусов).

- Снизить в 2 раза количество событий связанных с посещениями вредоносных сайтов. Скорее всего через обучение пользователей.

- Снизить на 30% кол-во скачиваемых вирусных файлов — например заблокировав скачивание исполняемых файлов для большинства пользователей или заблокировать категорию ресурсов откуда они чаще всего скачиваются.

- Исключить инциденты с обнаружением в сети “опасных” приложений типа Tor, Teamviewer, Torrent и т.д. (обучение пользователей + групповые политики).

- Оптимизировать настройки IPS исключив срабатывания по сигнатурам, которые нерелевантны к вашей инфраструктуре. Возможно 30% всех срабатываний это атаки на WordPress, которого у вас нет в принципе. Подобные логи сильно “зашумляют” реальную картину.

- Избавиться от событий с однотипными атаками от одних и тех же узлов. В Интернете огромное кол-во хостов, которые могут в автоматическом режиме сканируют вашу сеть. Не стоит тратить на них ресурсы обрабатывая этот трафик IPS-ом, лучше добавить в black-лист их ip-адреса и блокировать на уровне межсетевого экрана. Ранее уже была статья, как это делать.

Именно здесь нам и понадобятся различные дашборды, которые в цифрах покажут, что происходит в сети с точки зрения безопасности.

Причем же тут Check Point или любой другой NGFW? Мы же сами сказали, что для мониторинга и анализа обычно используют SIEM или Log-management системы. Да, но у всех ли они есть? Все ли готовы потратить на это деньги? У всех ли есть обученный специалист? Если ответы на вопросы отрицательные, то наличие в NGFW функции “типа SIEM” становится жирным плюсом. Встроенная отчетность позволяет реализовать непрерывный процесс по защите. А это является обязательным условием для информационной безопасности.

Готовые дашборды Check Point

За отчетность и визуализацию данных в Check Point отвечает блейд Smart Event. Этот функционал можно смело называть SIEM-ом, но только для продуктов Check Point! Технически на Smart Event можно заварачивать логи от других систем (cisco, microsoft и т.д.), но это не самая удачная идея. На практике это весьма проблематично. Но вот с «чекпоинтовскими» логами SmartEvent справляется отлично. Может коррелировать, суммировать, усреднять и многое другое. Само собой существуют уже готовые дашборды для отображения наиболее важной информации. В Check Point они называются Views:

Как видите, здесь есть дашборды не только касающиеся ИБ, но и отчеты по пользовательскому трафику. Пример дашборда Applications and Sites:

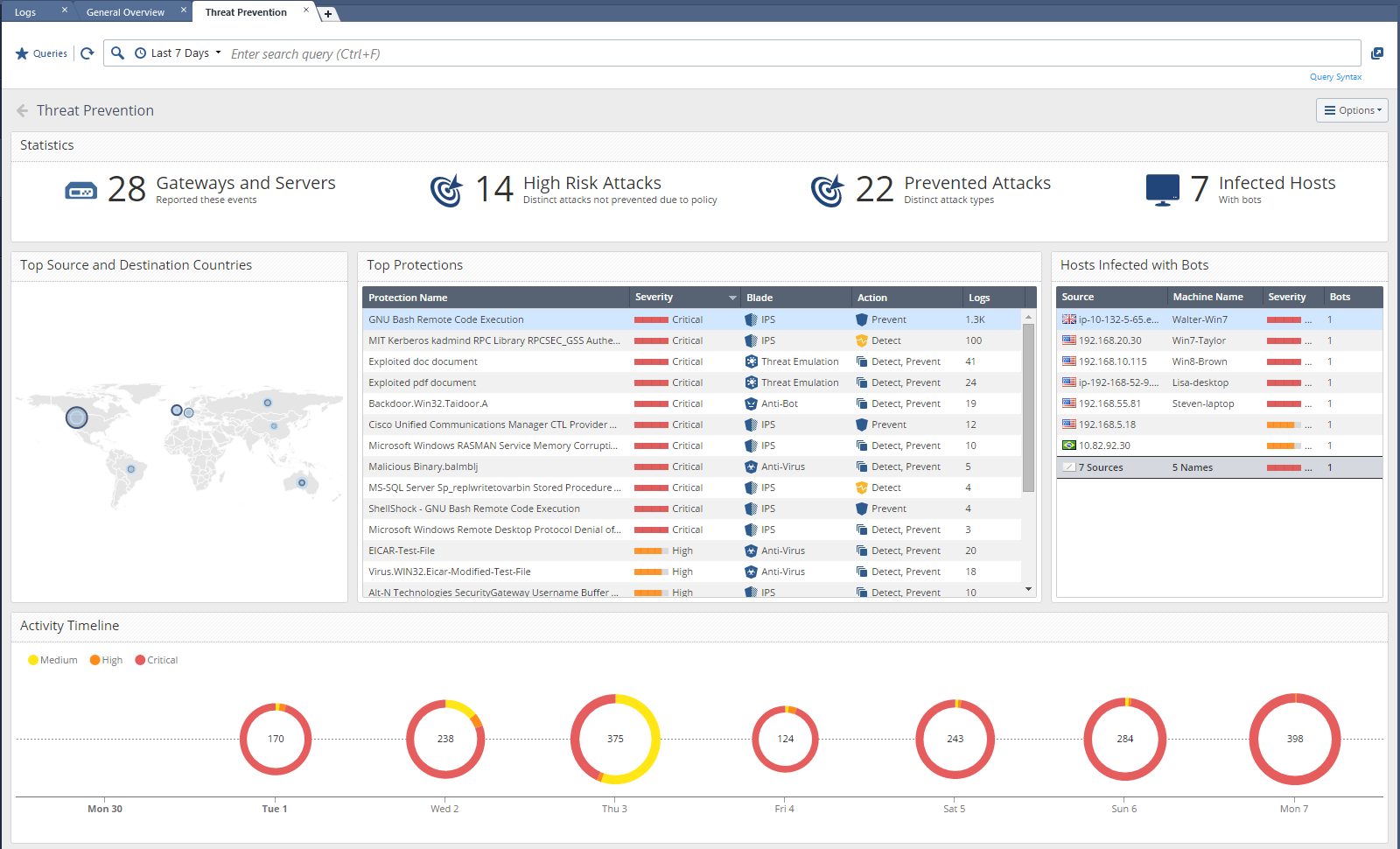

А вот так выглядит пример дашборда Important Attacks:

На одном экране мы видим наиболее важные события ИБ. Видно какие блейды срабатывали (IPS, AV, Anti-Bot, Threat Emulation), все срабатывания разбиты по категориям с суммированием логов. Так же есть таймлайн. Абсолютно все поля «кликабельны» и если мы хотим более детально посмотреть информацию по Anitivirus, то достаточно просто два раза на него кликнуть. Мы тут же провались в логи связанные с этим блейдом:

Не буду подробно рассказывать про удобство работы с логами. Но поиск и фильтрация здесь реально удобная. Вот ссылка на Logging and Monitoring R80.10 Administration Guide. Это исчерпывающее руководство.

Наиболее часто используемые дашборды можно добавить в Favorites для быстрого доступа:

Еще один плюс, который появился в R80.10, это возможность получить доступ к дашбордам и логам прямо из браузера, без необходимости установки SmartConsole. Для этого необходимо в браузере перейти по ссылке https://management-ip-address/smartview. В итоге мы увидим примерно тоже самое:

Это очень удобно, когда необходимо дать начальнику доступ к дашборду. Ну и конечно это позволяет смотреть отчеты из под Linux и MacOS (полноценная SmartConsole есть только для Windows).

Создание своих дашбордов

Но самое крутое в Smart Event это не наличие встроенных дашбордов, а возможность создавать свои! Причем реализовано это очень просто, никакого кода, все делается через графический интерфейс. Процесс создания своего дашборда выглядит следующим образом:

1. Создаем новый дашборд New — New View

2. Даем имя и определяем категорию

3. Добавляем новый Widget

Как видим тут доступно сразу несколько вариантов. Мы выберем таблицу.

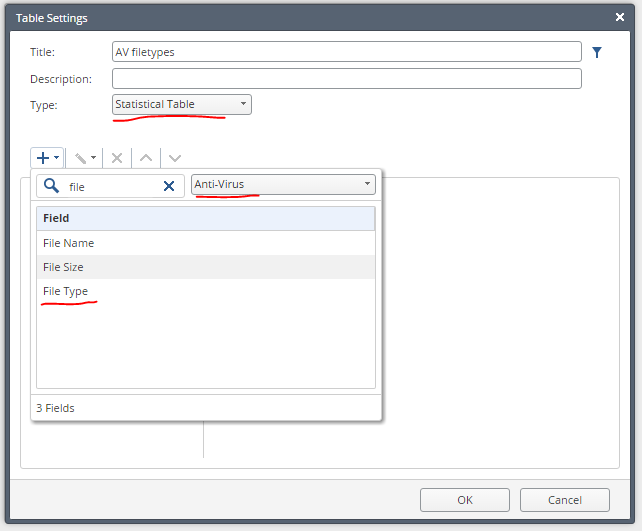

4. Давайте создадим табличку в которой будут отображаться типы файлов и кол-во срабатываний антивируса по ним. Для этого сначала добавим поле File Type:

5. Добавим поле Action:

6. И добавим еще поле Logs, чтобы видеть кол-во срабатываний:

7. Получится что-то в этом роде:

Как видим, здесь отображаются события и Allow, и Detect и Prevent. А нам интересен только Prevent.

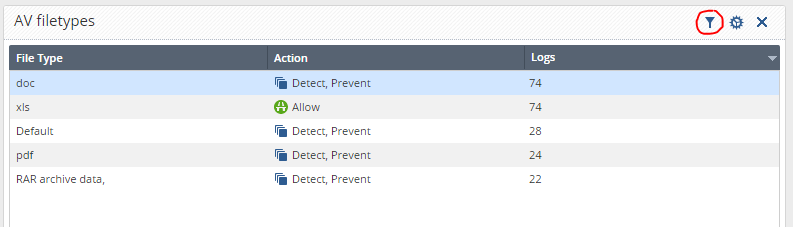

8. Добавим фильтр нажав на иконку (обведено красным кружком):

9. Применив фильтр получаем итоговый результат — типы файлов и кол-во срабатывание антивируса по ним:

Такую же статистику можно получить в виде инфографики. С помощью таких виджетов можно создавать дашборды буквально под каждого.

Импорт и экспорт дашбордов

Еще одним большим преимуществом этих дашбордов является то, что их можно импортировать и экспортировать.

Т.е. вы можете создать дашборд и поделиться им с другом. Или наоборот, установить себе дашборд разработанный кем-то. К примеру, совсем недавно в официальном комьюнити Check Point (CheckMates) опубликовали в открытый доступ новый дашборд — Threat Prevention Cyber-attacks dashboard. Выглядит он следующим образом:

Там еще много картинок, не буду дублировать, лучше посмотрите в оригинале.

Заключение

В заключении хотелось бы еще раз уточнить, что я ни в коем случае не хотел сказать, что встроенная аналитика самое важное в ИБ средствах. Конечно нет. Качество ИБ функционала (Anti-Virus, IPS и т.д.) здесь гораздо важнее. Но если к этому еще прилагается отличная аналитика и удобные дашборды, то это хороший плюс.

В целом, хорошую отчетность всегда можно получить используя сторонние и даже бесплатные решения. Это различные SIEM или Log-management системы. Splunk, ELK, MaxPatrol, ArcSight, на ваш выбор. Например для Splunk-а мы уже разработали свой собственный дашборд Check Point. О том, как это делать, можно почитать здесь, либо просто обратиться к нам на почту.

Чтобы не пропустить другие уроки подписывайтесь на наш YouTube канал, группу VK и Telegram.

P.S. Поиграться с дашбордами можно и в демо-режиме. Как это сделать можно посмотреть здесь.

Автор: Evgeniy Olkov