Эксперты Positive Technologies проанализировали уровень защищенности систем дистанционного банковского обслуживания (ДБО). Собранная статистика за 2017 год говорит о том, что несмотря на общее улучшение ситуации с защищенностью ДБО, финансовым организациям еще есть над чем работать — более чем в половинах систем содержатся критически опасные уязвимости.

Тренды безопасности систем ДБО

Большинство проанализированных систем ДБО (68%) были разработаны финансовыми организациями самостоятельно. В 2016 году приложения, созданные банками, содержали в два раза меньше уязвимостей, чем системы, развернутые на готовых платформах, однако теперь изменилась: в приложениях, построенных на «коробочных» решениях, было найдено меньше критически опасных уязвимостей. Вендоры стали больше внимания уделять вопросам безопасности, в то время как банкам по-прежнему не хватает опытных разработчиков в штате и грамотно выстроенного процесса безопасной разработки.

В среднем в 2017 году на каждую систему ДБО приходилось по 7 уязвимостей, что больше показателя 2016 года, когда на каждое финансовое приложение приходилось только 6 недостатков.

Защищенность онлайн-банков

При этом, количество уязвимостей высокого и среднего уровня риска снижается. Например, в трети онлайн-банков отсутствовали критически опасные ошибки безопасности, а годом ранее уязвимости высокого уровня риска были во всех финансовых веб-приложениях, кроме одного.

Наиболее распространенными уязвимостями онлайн-банков в 2017 году стали «Межсайтовое выполнение сценариев» (75% систем) и «Недостаточная защита от атак, направленных на перехват данных» (69%), которые позволяют совершать атаки на клиентов банков (например, перехватывать значения cookie или похищать учетные данные). Больше половины онлайн-банков (63%) содержали уязвимость высокого уровня риска «Недостаточная авторизация», которая позволяет злоумышленнику получить несанкционированный доступ к функциям веб-приложения, не предназначенным для данного уровня пользователя. Кроме того, уязвимости в 94% онлайн-банков могли быть использованы злоумышленниками для доступа к сведениям, составляющим банковскую тайну клиентов, и личной информации.

Таким образом, несмотря на определенные улучшения в области защищенности онлайн-банков, в них все еще встречаются уязвимости, которые могут приводить к крайне серьезным последствиям.

Безопасность мобильных финансовых приложений

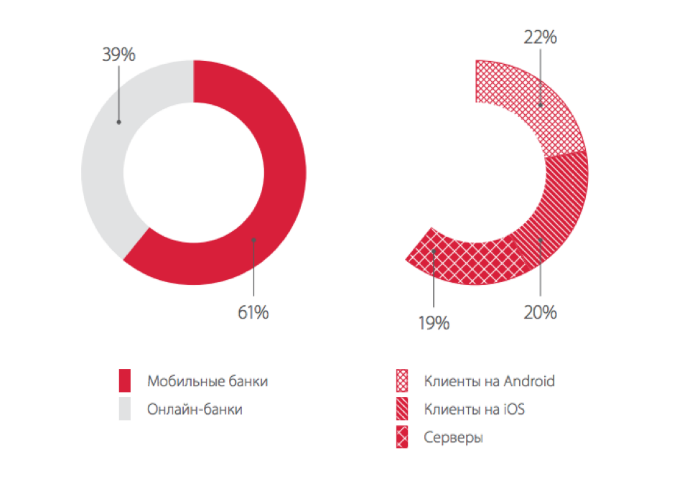

Большинство проанализированных систем ДБО (61%) составили мобильные приложения, среди которых примерно поровну распределились серверные части мобильных приложений и клиенты для мобильных операционных систем Android и iOS.

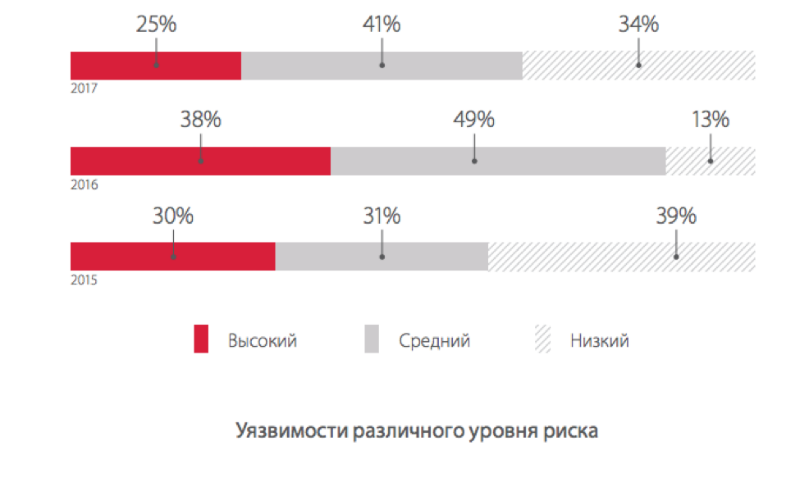

По сравнению с предыдущим аналогичным исследованием 2016 года, снизились доли уязвимостей высокого (29% вместо 32% в 2016 году) и среднего уровня риска (56% вместо 60%). Соответственно, увеличилась доля уязвимостей низкого уровня риска; компании стремятся в первую очередь принимать меры для устранения критически опасных уязвимостей.

Тем не менее в половине систем (48%) была выявлена хотя бы одна критически опасная уязвимость. В 52% мобильных банков уязвимости позволяли расшифровать, перехватить, подобрать учетные данные для доступа в мобильное приложение или вовсе обойти процесс аутентификации. В результате злоумышленник может получить возможность совершать операции в мобильном банке от лица легитимного пользователя.

При этом iOS-приложения вновь оказались защищены лучше, чем их аналоги для Android. Доля уязвимостей высокого уровня риска в iOS-приложениях составила всего 25%, в то время как в Android-приложениях она занимает 56%.

Не все так плохо

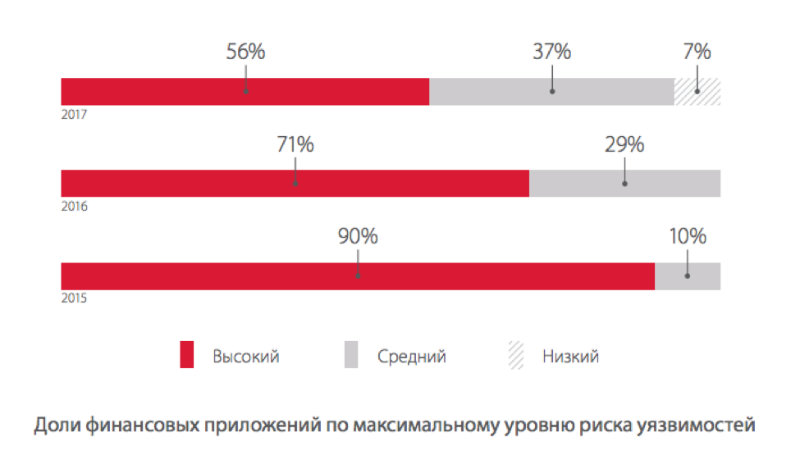

Доля систем ДБО, в которых обнаруживаются критически опасные уязвимости, снижается с каждым годом. Если в 2015 году уязвимости высокого уровня риска содержались в 90% проанализированных систем, а в 2016 году в 71%, то в 2017-м уже только в 56%. Это позитивный момент.

При этом, несмотря на заметный рост уровня защищенности, текущие недостатки все еще несут серьезные угрозы для банков и их клиентов — 44% мобильных приложений можно было скомпрометировать банковскую информацию клиентов, а в 13% нам встретилась уязвимость «Выполнение произвольного кода», эксплуатация которой позволяет получить полный контроль над сервером ДБО, что чревато для банка репутационными и финансовыми потерями.

Для снижения вероятности успешной атаки, эксперты Positive Technologies советуют финансовым компаниям, помимо анализа защищенности приложений, уделять внимание и анализу их исходного кода приложений. До выпуска исправлений для выявленных уязвимостей рекомендуется использовать систему превентивного контроля (web application firewall), а после их устранения проводить проверку эффективности принятых мер.

При самостоятельном создании финансовых приложений банки должны уделять больше внимания вопросам безопасности на ранних стадиях — как на этапе проектирования приложений и подготовки технических заданий для программистов, так и в процессе разработки.

Полная версия исследования защищенности ДБО доступна по ссылке (для скачивания файла нужно будет зарегистрироваться).

Автор: ptsecurity