В один момент у меня закончился мобильный трафик. Так как ждать до его востановления нужно было сутки, а выйти в сеть интернет нужно было прямо сейчас, решил поискать уязвимости на сайте оператора МТС.

Одна из уязвимостей была найдена в сервисе MTS Books

В сервисе «МТС Книги» можно бесплатно кратко ознакомиться с несколькими произведениями.

Сам текст произведений, и илюстрации к нему, загружается с помощью XMLHttpRequest.

URL имеет вид:

http://books.mts.ru/Components/FBReader/ChunkHandler.ashx?url=https://stream.litres.ru/static/trials/28/71/47/28714720.json/000.jsЕсли даже бегло взглянуть, сразу можем заметить интересный параметр url.

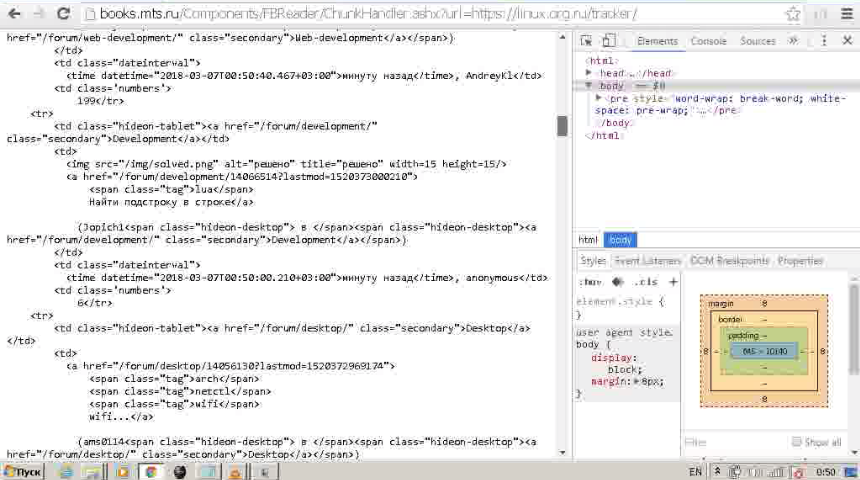

Передав в качестве значения другой хост получил вот это.

Работает! Но не так как надо. Сервер возвращает: Content-Type:«text/plain». Но все это решается если поднять свой локалный прокси и прописать правила. Например, чтобы он на лету изменял Content-Type в зависимости от контента. К тому же, не работают куки.

Но например читать википедию или Хабрахабр вполне можно было.

Компания МТС была извещена об уязвимости и она была исправлена.

Автор: мистер Олимпия