Десятого октября в Москве прошла ежегодная конференция Group-IB CyberCrimeCon 2017. В этом году эксперты отрасли — специалисты по кибербезопасности из банковской сферы, Интерпола, полиции Европы — обсуждали новые цели хакеров, говорили об эволюции атак и изучали практические кейсы.

На конференции мы также представили свой отчет о трендах киберугроз для финансового сектора. Сегодняшний пост — это резюме того, о чем мы говорили: о тенденциях развития преступлений в области высоких технологий.

CyberCrimeCon 2017 / Group-IB

CyberCrimeCon 2017 / Group-IB

Рынок высокотехнологичной киберпреступности

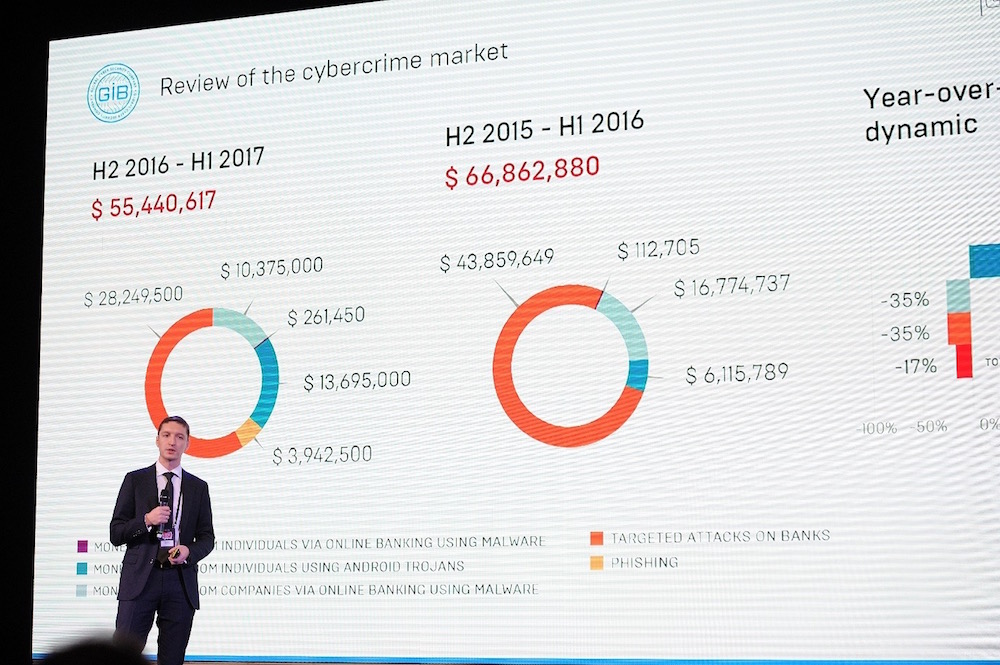

Рынок киберпреступности развивается — с каждым годом растет число атак и увеличиваются похищаемые суммы. По нашим данным, в России количество хищений в интернет-банкинге у физических лиц выросло на 144% по сравнению с прошлым годом. Число краж с использованием андроид-троянов увеличилось на 136% за аналогичный период. В общей сложности за вторую половину 2016 года и первую половину 2017 злоумышленники похитили 4,7 млрд рублей.

Что касается ситуации в мире, то в 2015 году урон, нанесенный киберпреступниками, составил 3 трлн долларов. По некоторым оценкам, эта цифра увеличится до 6 трлн к 2021 году.

CyberCrimeCon 2017 / Group-IB

Мотивация киберпреступников

Как только хакеры обнаруживают новый «вектор» атак (более безопасный или выгодный), то сразу начинают создавать инструменты, писать скрипты, продумывать схемы, чтобы эффективно эксплуатировать обнаруженные уязвимости.

Вся эта активность сегодня проявляется в развитии двух трендов.

Часть хакеров занимается атаками на банки и счета их клиентов с целью кражи денег. В прошлом году у юридических лиц с помощью вирусов украли 10,4 млн долларов. При этом целевые атаки на финансовые организации продолжают приносить киберпреступникам наибольший доход.

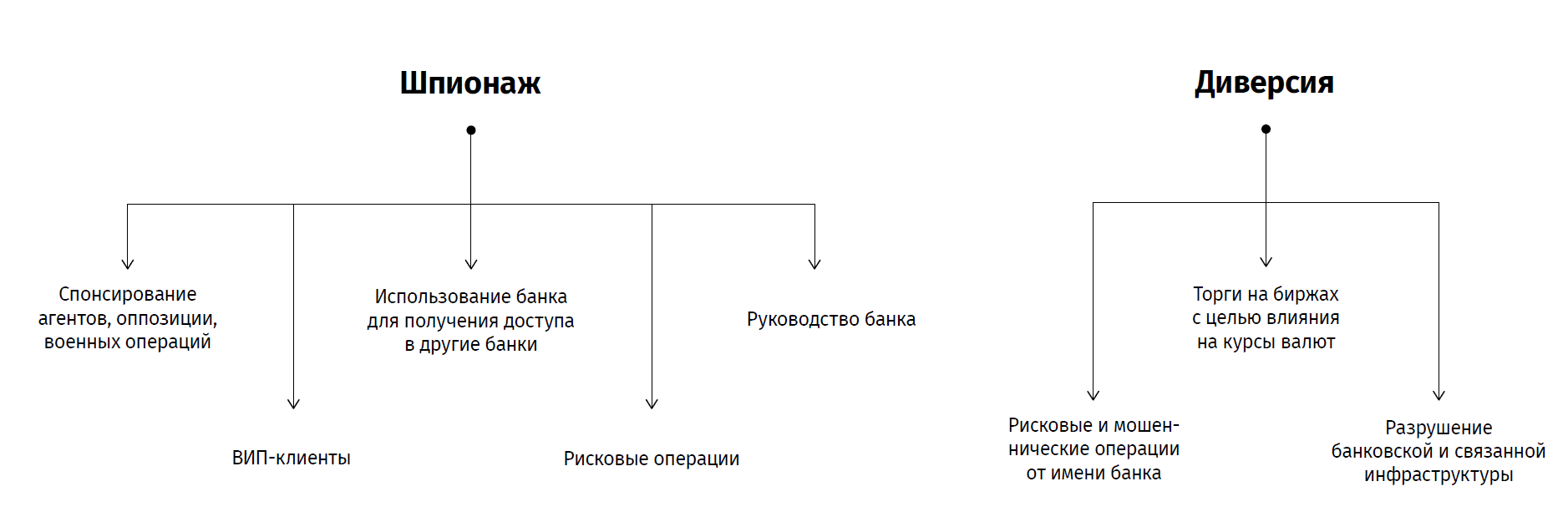

Однако в последнее время участились киберпреступления, не связанные с прямым получением финансовой выгоды. Речь идет о диверсионных атаках на критическую инфраструктуру и шпионаже. Это связано с тем, что ущерб от простоя в банковской (и не только) сфере оказывается гораздо более ощутимым, по сравнению с обыкновенной кражей денег.

«Получение контроля над IT-инфраструктурой крупных системообразующих банков или выведение ее из строя дает возможность оказывать влияние на национальную экономику, курс валюты и приводит к другим масштабным последствиям, в которых не всегда заинтересованы финансово-мотивированные хакеры», — рассказывает Дмитрий Волков, CTO Group-IB и руководитель сервиса киберразведки Threat Intelligence.

Те, кому не нужны деньги

Новости об атаках на промышленные предприятия и обнаружении уязвимостей появляются все чаще. Цель этих атак — шпионаж за руководством компании, VIP-клиентами или проведение диверсий. Для атаки на элементы критической инфраструктуры и выведения её из строя просто получить удаленный доступ к сети с помощью украденных паролей недостаточно. Хакеры должны понимать, каким образом функционируют системы организации, чтобы продумать логику работы вредоноса, направленную на их разрушение.

Один из первых случаев диверсионных атак — деятельность американской Equation Group. В 2010 году целью их атаки стал завод по обогащению урана в Ираке. Хакеры внедрили в Industrial Control Systems (ICS) предприятия вредонос Stuxnet, который незаметно изменял скорость вращения центрифуг Siemens, что уничтожило их.

Еще одна атака на критическую инфраструктуру с реальным ущербом произошла в конце 2015 года, когда злоумышленники, используя программу Black Energy 3, перегрузили сеть трех украинских энергетических компаний и отключили источники бесперебойного питания.

Однако остановка бизнес-процессов грозит не только промышленным предприятиям. В ряде стран банковская система считается объектом критической инфраструктуры.

На неё также были совершены нападения с использованием шифровальщиков. Год назад мы предсказывали, что хакеры научат трояны распространяться самостоятельно и будут использовать их для парализации работы компаний.

И вот, 12 мая 2017 года появился шифровальщик WannaCry, а 27 июня 2017 года началось распространение NotPetya. С высокой долей вероятности можно утверждать, что целью атаки WannaCry были конкретные объекты инфраструктуры. Все остальные жертвы попали «под горячую руку» случайно. В случае с NotPetya атака была более целенаправленной. Ее объектом стали компании, использующие системы документооборота M.E.Doc.

В обоих случаях целью атак было не получение финансовой выгоды, а остановка бизнес-процессов. Хакерам удалось остановить производство на ряде предприятий и нарушить работу в компаниях нефтегазового и финансового секторов.

«Таким образом, использование шифровальщиков в финансовой сфере — это скорее инструмент влияния, нежели финансовой выгоды», — отметил Дмитрий Волков.

Финансово-мотивированные хакеры

Второй тренд, который также продолжает набирать обороты, — это атаки на банки с целью получения финансовой выгоды. Основным методом работы хакеров в этой области остается фишинг: в этом году мы обнаружили 1,4 млн фишинговых ссылок на 657 тыс. доменов. Пять процентов из них использовали HTTPS. Восемьдесят процентов всех фишинговых ресурсов попадают в три категории: финансовые компании (31%), облачные хранилища (24%) и почтовые сервисы (24%).

Сегодня банки используют методы защиты от почтового фишинга, однако не в их пользу срабатывает «социальный фактор»: многие сотрудники, например, проверяют личную почту на рабочем месте. Поэтому для атак на банки хакеры собирают адреса работников организации и отправляют им письма с вредоносными вложениями в рабочее время.

CyberCrimeCon 2017 / Group-IB

Поэтому, как во время конференции отметил Илья Сачков, генеральный директор и учредитель компании Group-IB, важно проводить с сотрудниками разъяснительные беседы, обучать их основам кибергигиены, чтобы они проявляли осторожность всегда. И не только во время работы на корпоративной технике.

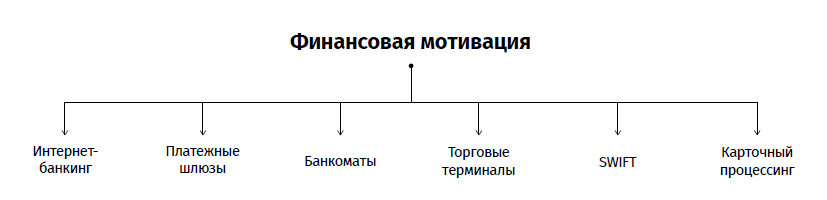

Злоумышленников интересует широкий спектр банковских систем: они проводят атаки на SWIFT, карточный процессинг, платежные шлюзы, терминалы и банкоматы. При этом новым трендом среди хакеров считается «бестелесность». Они создают программы, которые не оставляют следов после перезагрузки компьютера, так как работают в оперативной памяти. Такие скрипты плохо обнаруживаются стандартными средствами защиты и затрудняют расследование инцидентов: нельзя восстановить атрибуты файлов, установить время появления вируса, выявить триггеры.

Представьте ситуацию: банк ограбили. И на одном из компьютеров среди запланированных задач осталась задача на запуск скрипта, загружающего файл из легитимного хранилища. Найти ее сложно — в своей практике мы даже сталкивались с ситуацией, когда банк из-за этого дважды становился жертвой одной и той же атаки.

Атаки на платежные шлюзы — явление редкое, однако они происходят ежегодно. Первыми такие атаки начали проводить члены преступной группы Anunak. Затем к ним присоединились независимые хакеры и группировка Cobalt. Пока мы зафиксировали эти атаки только в России, однако, по нашему опыту, РФ часто выступает в роли тестового полигона. Отработанные здесь инструменты и практики затем начинают применяться в других странах. Причем целью становятся не только банки, но и компании, управляющие платежными терминалами.

В этом случае тактика атакующих выглядит следующим образом:

- Злоумышленники получают удаленный доступ к сети и ищут платежные шлюзы.

- После ищутся скрипты или логи, чтобы понять формат передачи сообщений.

- Формируется связь с платежными шлюзами с помощью SOCKS-прокси и др.

- Запускается скрипт, формирующий тысячи транзакций на мелкие суммы для пополнения карт злоумышленников. Ежедневно через шлюзы проходит огромное количество таких транзакций, потому операции мошенников теряются в общем объеме.

- Далее начинается процедура отмывания денег.

Более распространённым видом атак остаются нападения на систему SWIFT. SWIFT позволяет организациям передавать транзакции в форме «финансовых сообщений». Злоумышленники манипулируют этими сообщениями, тем самым похищая деньги. В мае 2016 года была совершена атака на банк в Гонконге, в июне — на SWIFT на Украине, а в декабре — на SWIFT в Турции.

Логика атаки простая. Сперва обнаруживаются сервера со SWIFT и отслеживаются сообщения. В исходящих сообщениях подменяется платёжная информация. Входящие сообщения для подтверждения также перехватываются, и оригинальные реквизиты изменяются на мошеннические.

Однако основной целью киберпреступников в этом году стал карточный процессинг. Он защищен в меньшей степени, чем системы SWIFT, поэтому через него можно похищать гораздо большие суммы. Этот вид преступлений был испытан в России, а затем применен в США и странах СНГ. «Секрет популярности» в том, что получение доступа к процессингу не отличается от взлома финансовой системы банка.

Хакеры получали контроль над банковской сетью, легально открывали карты, убирали с них лимиты на снятие денег и подключали овердрафт. С помощью этих карт они снимали наличные в одном банкомате, затем переходили к следующему и так далее. Зачастую злоумышленники обналичивали средства в другой стране, чтобы служба безопасности банка не могла оперативно передать информацию в полицию. Средний ущерб от одной такой атаки составлял полмиллиона долларов.

После успешных атак на банки злоумышленники стремились уничтожить следы своего присутствия. Для этого они использовали инструменты SDelete, MBRKiller и другие самописные утилиты для затирания данных. Для этих целей также использовались шифровальщики (например, Petya — PetrWrap).

Новый тренд в финансово-ориентированной преступности

Криптовалюты и связанные с ними сервисы — динамичный и высокодоходный рынок. При такой скорости развития и притока денег вопросы безопасности часто становятся для блокчейн-стартапов второстепенными. Чем и пользуются хакеры.

По нашим данным, суммарный ущерб от целевых хакерских атак на криптоиндустрию составил 168 млн долларов, в то время как атаки на банки приносят злоумышленникам порядка 1,5 млн долларов. Кроме высокой доходности хакеров привлекает анонимность, которая является одним из принципов криптовалютной индустрии.

«Произошли утечки баз данных пользователей, угоны доменных имен. Владельцы бот-сетей отслеживают обращения зараженных устройств к приложениям кошельков, бирж, фондов. Создание и продвижение фишинговых сайтов-клонов для перехвата доступов к клиентским счетам уже ставится на поток», — рассказал Дмитрий Волков.

Фишинг под ICO становится очень популярным из-за своей эффективности. Тактика атакующих проста. Они отслеживают новые ICO-проекты и создают фишинговые сайты, запрашивающие введение секретных ключей. Все введенные ключи автоматически подключаются к кошелькам злоумышленников, а денежные средства выводятся на заданные счета.

В прошлом году гонконгская криптовалютная биржа Bitfinex была скомпрометирована. Злоумышленники украли 120 тыс. биткойнов, чем вызвали колебание курса криптовалюты. Хакеры получили контроль над корпоративной инфраструктурой биржи, поэтому технология мультиподписи с тремя ключами, использованная для защиты средств, оказалась бессильна.

При этом для получения доступа к кошелькам необязательно создавать фишинговую страницу для каждой биржи. Хакеры пользуются функциями восстановления паролей по адресу электронной почты или номеру мобильного телефона. А вот уже для доступа к электронной почте используются фишинговые страницы для популярных почтовых сервисов.

CyberCrimeCon 2017 / Group-IB

При этом фишинг является не единственной угрозой для ICO. Злоумышленники также используют шантаж с целью помешать продажам токенов. Как отметил Илья Ремизов, директор по технологиям Blackmoon Crypto, перед началом ICO в их компанию поступали угрозы начать DDoS-атаку на серверы, если они не переведут «выкуп» на определенный счет. И многие компании соглашаются на подобные «просьбы», поскольку промедление на старте может привести к смерти проекта. К слову, в Blackmoon Crypto не стали удовлетворять требования шантажистов, а ICO компании прошло успешно.

Отметим, что перед проведением ICO необходимо обеспечить безопасность трех составляющих: команды, ИТ-инфраструктуры и коммуникационных процессов. В первом случае стоит следить за проявлениями социальной инженерии, когда хакеры пытаются выведать у сотрудников компании подробности о сборе средств или тонкостях реализации процесса.

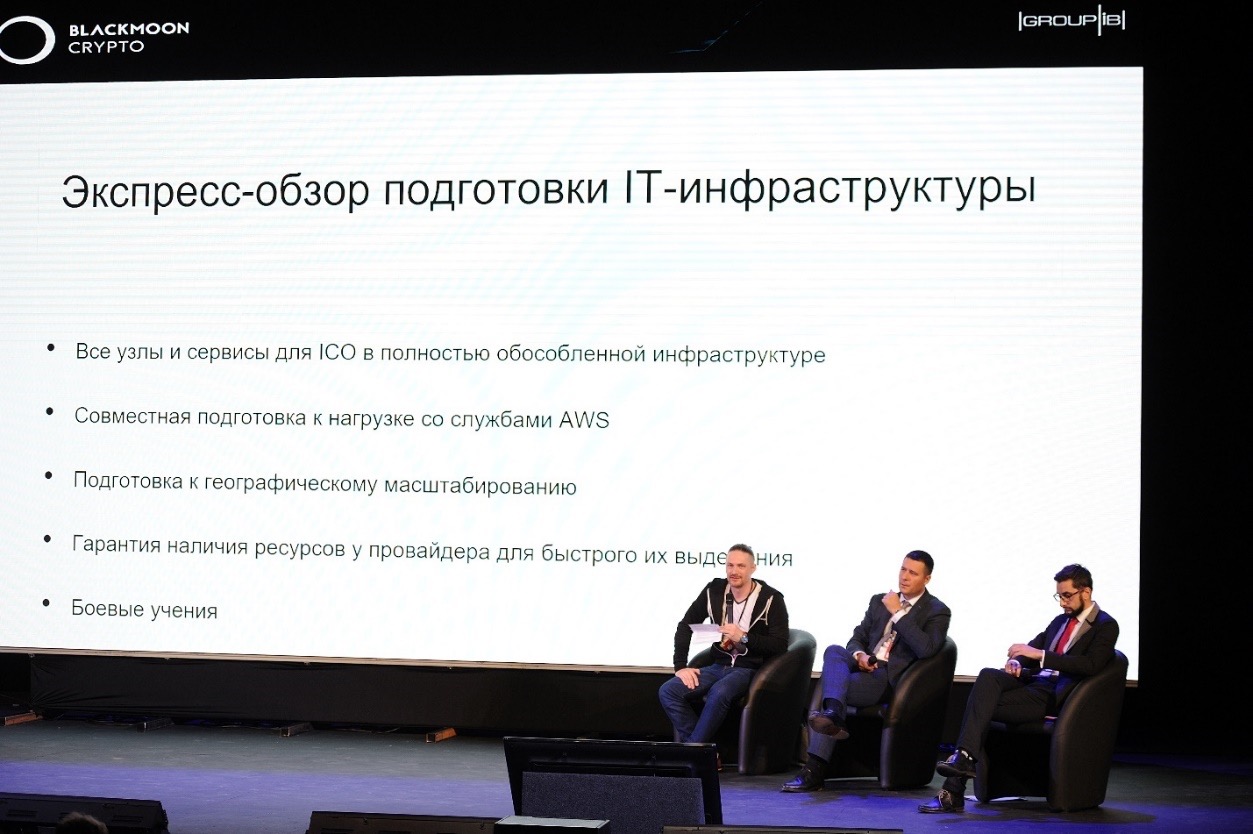

Что касается подготовки инфраструктуры, то здесь необходимо предпринять ряд мер, а именно: вынести все узлы для ICO в обособленную инфраструктуру, провести нагрузочные тесты с технической службой облачного провайдера, подготовиться к масштабированию и организовать «боевые учения» с отработкой вероятных нештатных ситуаций.

Слежка же за коммуникационными процессами позволяет выявлять мошеннические схемы, попытки фишинга и обнаруживать фейковые страницы руководства компании в социальных сетях, где может публиковаться ложная информация (например, о начале ICO с измененными адресами кошельков).

«Таким образом, блокчейн-стартапам необходимо установить четкие роли в команде ICO и быть готовыми к быстрому течению проекта и изменениям правил игры», — рассказал Илья Ремизов. В этом случае злоумышленникам будет сложно помешать проведению сбора криптосредств.

Ключевые выводы

В ходе конференции CyberCrimeCon 2017 мы рассказали об основных трендах, которые прослеживаются в киберпреступном мире, и приемах, используемых хакерами.

1. В хакерском сообществе четко прослеживаются два тренда. Часть преступников занимается атаками на банки с целью украсть деньги. Другая часть — проводит диверсионные атаки на критическую инфраструктуру.

2. Цель атак на критическую инфраструктуру — вывести из строя ключевые компоненты систем и прервать бизнес-процессы, поскольку ущерб от простоя может оказаться куда более ощутимым, чем простая кража средств. С недавних пор такие атаки производятся с использованием вирусов-шифровальщиков.

3. Финансово-мотивированные хакеры интересуются широким спектром банковских систем: они проводят атаки на SWIFT, карточный процессинг, платежные шлюзы, терминалы и банкоматы. При этом некоторые их программы не оставляют следов в системе после перезагрузки компьютера. Основным методом работы хакеров в этой области является фишинг. А основной целью — карточный процессинг.

4. Ажиотаж вокруг криптовалют, блокчейна и ICO вызвал повышенное внимание со стороны киберпреступников. Взломы криптовалютных бирж проводятся по той же схеме, что и целенаправленные атаки на банки. Используются схожие инструменты и тактики. В том числе фишинг, шантаж и социальная инженерия.

5. Чтобы не давать хакерам возможности «подорвать» проведение ICO, необходимо обеспечить безопасность трех составляющих: команды, ИТ-инфраструктуры и коммуникационных процессов. Будучи готовыми к быстрому изменению правил игры, можно предотвратить любую деструктивную деятельность.

CyberCrimeCon 2017 — конференция Group-IB о тенденциях киберугроз / Group-IB

Автор: EditorGIB