Если мы посмотрим на векторы атак, количество новых уникальных семейств вирусов и эволюцию вредоносных программ, то заметим что это становится наиболее серьёзной и распространённой угрозой для безопасности. Под катом я расскажу про анализ программ-шантажистов и защиту от них.

Анализ программ-шантажистов за 2016 год показал следующее:

- Каждый квартал года отправляется свыше 500 млн писем нежелательной почты, содержащих спам и загрузчики программ-шантажистов, которые пытаются автоматически установиться на компьютеры пользователей.

- Загрузчики программ-шантажистов поразили свыше 13,4 млн компьютеров.

- С другой стороны, 4,5 млн компьютеров были заражены вредоносным ПО Meadgive и Neutrino, основным атакующим кодом которых являются программы-шантажисты.

- В 2016 году программы-шантажисты были обнаружены на 3,9 млн ПК.

Воздействие программ-шантажистов коснулось не только частных пользователей, их жертвами также стали бизнес-компании и госсектор. После того как главные средства массовой информации сообщили об этих атаках, в том числе о том, что некая больница в Калифорнии заплатила злоумышленникам за восстановление важных медицинских файлов, а также о сбое в работе транспортной системы Сан-Франциско, представление о программах-шантажистах глубже вошло в общественное сознание. В сентябре отчет Европол назвал программы-шантажисты крупнейшей цифровой угрозой, оставившей позади вредоносное ПО для кражи данных и программы-трояны онлайн-банкинга.

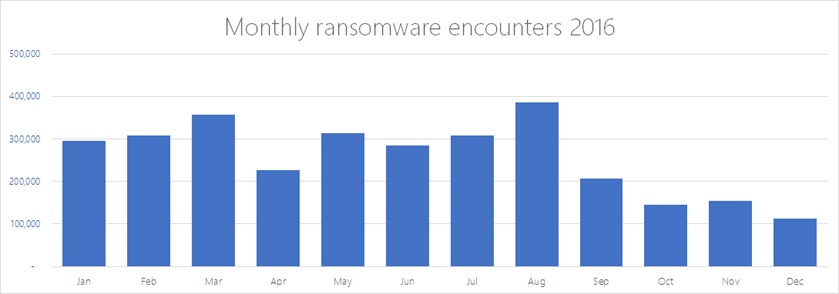

Весьма примечательно, что по данным антивируса Windows Defender наблюдается интересная тенденция: достигнув пикового значения в августе 2016 года — 385 тыс. зарегистрированных случаев обнаружения программ-шантажистов — в сентябре их количество сократилось почти вдвое и продолжает падать.

Рис. 1. Ежемесячная частота обнаружения файлов полезной нагрузки программ-шантажистов за исключением загрузчиков и других компонентов. Некоторые данные по отрасли объединяют эти два показателя.

Означает ли эта тенденция, что конец программ-шантажистов предвиден? Если посмотреть на другие области распространения программ-шантажистов, оказывается, что это не так.

Блокировка программ-шантажистов в точке проникновения

Чтобы понять, действительно ли распространенность программ-шантажистов идет на спад, необходимо изучить другие области цепочки заражения, начиная с векторов атаки. Данные Windows Defender Antivirus говорят об обратном.

Трояны-загрузчики, распространяемые через рассылки электронной почты

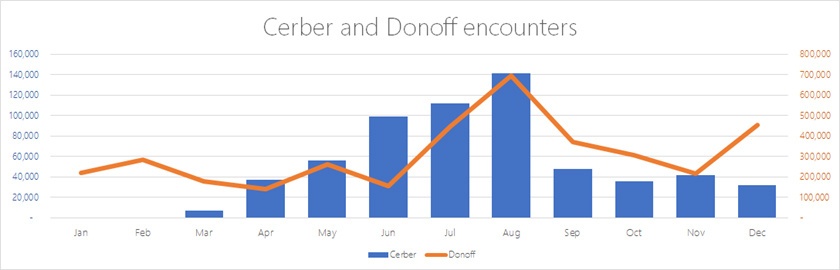

Трояны-загрузчики, такие как Nemucod и Donoff, устанавливают на ПК программы-шантажисты. Эти загрузчики часто имеют вид файлов документов или ярлыков и распространяются через письма электронной почты.

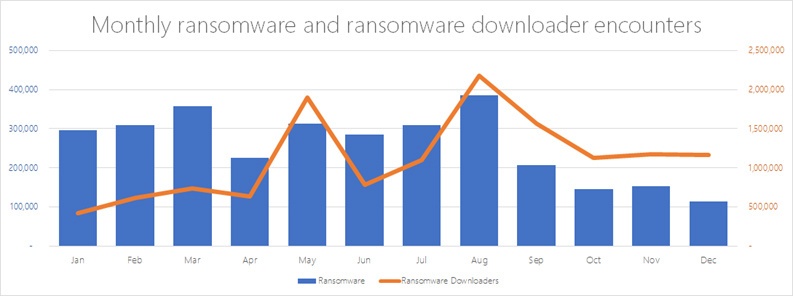

Количество сообщений электронной почты, содержащих загрузчики программ-шантажистов, не снижалось. В последнем квартале 2016 года было зафиксировано 500 млн таких сообщений. За тот же период времени трояны-загрузчики заражали как минимум 1 млн ПК в месяц. Очевидно, что киберпреступники не прекращали использовать программы-шантажисты для атак на компьютеры пользователей. В действительности, вплоть до конца 2016 года мы стали свидетелями кампаний по рассылке сообщений электронной почты с эксплойтом Nemucod, распространявшим вирус Locky, и кампаний по рассылке вируса Donoff, через которые распространялся вирус Cerber.

Рис. 2. Хотя количество случаев обнаружения программ-шантажистов к концу 2016 года значительно сократилось, во втором полугодии по сравнению с первым частота заражения загрузчиками программ-шантажистов была в среднем выше.

Очевидно, что уменьшение случаев обнаружения программ-шантажистов обусловлено не тем, что киберпреступники стали менее усердны. По-прежнему отмечается огромное количество писем электронной почты, содержащих трояны-загрузчики программ-шантажистов. Однако заражение программами-шантажистами блокируется в точке их проникновения. Это интересный ход, поскольку в 2016 году распространители программ-шантажистов перешли от использования эксплойтов к сообщениям электронной почты как более эффективному вектору заражения.

Эксплойты

Эксплойт Neutrino применялся для установки на ПК программы-шантажиста Locky. В середине 2016 года частота заражения Neutrino возросла, заполнив нишу вируса Axpergle (также известного как Angler) после его исчезновения в июне. Очевидно, что распространенность Neutrino начала снижаться в сентябре, после того как его операторы передали бразды правления группам киберпреступников.

Еще один популярный эксплойт, Meadgive (также известный как RIG), поначалу распространял программу-шантажист Cerber. В 2016 году наблюдался постоянный рост Meadgive, который стал наиболее частым эксплойтом для рассылки вредоносного ПО. В декабре 2016 года началась кампания по рассылке Meadgive с последней версией вируса Cerber, которая проводилась в основном в Азии и Европе.

Хотя эксплойты используются все реже, программы-шантажисты продолжают задействовать эксплойты для заражения компьютеров. Это объясняется тем, что эксплойты позволяют программам-шантажистам повышать уровень разрешений и запускать потенциально опасные программы с меньшим количеством ограничений.

Хакеры ищут новые пути

Закат программ-шантажистов еще не наступил, и еще одним свидетельством тому являются многочисленные инновации вредоносного кода, зафиксированные в 2016 году.

Киберпреступники постоянно обновляют свой инструментарий. Например, в конце 2016 года были зафиксированы существенные обновления последней версии Cerber.

Эти усовершенствования вредоносного кода постепенно вводятся в атаках типа программа-шантажист как служба, при которых киберпреступники могут получить новейшие версии программ-шантажистов на нелегальных форумах. Это обеспечивает киберпреступников необходимыми ресурсами и мотивацией для организации атак.

Далее перечислены некоторые усовершенствования программ-шантажистов, свидетелями которых мы стали в 2016 году.

Атаки на серверы

Обнаружение программы-шантажиста Samas в начале 2016 года сделало эти программы главной угрозой для коммерческих компаний. Столкнувшись с программами-шантажистами, нацеленными на серверы, ИТ-администраторы были вынуждены не только позаботиться о защите конечных пользователей, но и усилить защиту серверов.

Кампании по распространению Samas использовали уязвимости серверов. Они искали уязвимые сети с помощью pen test и использовали различные компоненты для шифрования файлов на серверах.

Возможности вирусов-червей

Zcryptor имел свойство распространяться, а это означает, что некоторые программы-шантажисты могли переходить с одной конечной точки на другую, не прибегая к кампаниям по рассылке нежелательной почты. Вирус-червь обнаруживает сетевые и логические диски и съемные носители, которые он может использовать для распространения. В самом начале 2017 года был обнаружен вирус Spora, демонстрирующий аналогичное поведение.

Альтернативные способы оплаты и связи

Обычно программы-шантажисты требовали оплату через Биткойн на нелегальных веб-сайтах сети Tor. В ответ на уменьшение количества оплат со стороны жертв киберпреступники начали искать новые способы оплаты.

Программа-шантажист Dereilock, например, заставляла своих жертв связаться со злоумышленниками по Skype, а Telecrypt для связи со злоумышленниками предлагала воспользоваться службой обмена сообщениями Telegram Messenger.

Spora пошла по пути «условно-бесплатных» услуг — пару файлов жертвы могли расшифровать бесплатно, а за небольшую сумму можно было расшифровать некоторое количество файлов.

Новые методы шантажа

В 2016 году большинство программ-шантажистов начали использовать таймер обратного отсчета. Это заставляет жертву немедленно заплатить выкуп под страхом безвозвратной потери доступа к файлам.

Когда в марте вышла программа-шантажист Cerber, она произвела фурор: помимо обычного сообщения о выкупе в виде текстового и HTML-документа VBScript преобразовывал текст в аудио-сообщение с требованием выкупа. Поэтому Cerber был назван «говорящим шантажистом».

Другая программа-шантажист CornCrypt предлагала расшифровать файлы бесплатно при условии, что жертва заразит двух других пользователей. Злоумышленники рассчитывали на эффект снежного кома: чем больше жертв, тем больше вероятность того, что кто-то из них заплатит.

Новые семейства программ-шантажистов — лидеры рейтинга

Угроза со стороны программ-шантажистов вероятнее всего не ослабеет, о чем говорит появление новых семейств программ-шантажистов. Из свыше 200 обнаруженных активных семейств примерно половина была впервые зафиксирована в 2016 году.

В большинстве новых семейств программ-шантажистов применяется шифрование. Этот тип программ-шантажистов пришел на смену более старым версиям с блокировкой экрана, которые просто блокировали экран и не использовали шифрование файлов.

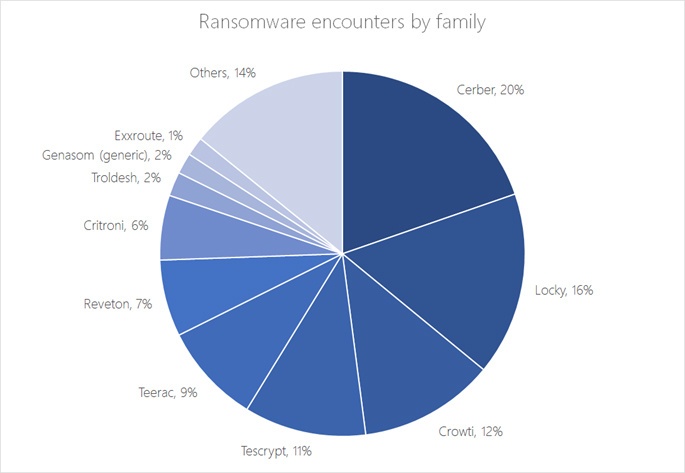

В 2016 году появилось много семейств программ-шантажистов, применяющих новые методы и приемы. При этом 68 % случаев обнаружения программ-шантажистов в 2016 году приходилось на пять лидеров.

Рис. 3. Cerber и Locky, обнаруженные в 2016 году, стали лидерами года среди программ-шантажистов

Интересно отметить, что два ведущих семейства программ-шантажистов были обнаружены лишь в 2016 году.

Cerber

Cerber была обнаружена в марте 2016 года и была названа по имени расширения файлов. С марта по декабрь она поразила свыше 600 тыс. ПК.

На нелегальных форумах Cerber предлагается «программа-шантажист как служба», поэтому злоумышленники могут рассылать ее без написания вредоносного кода. Ее работа в значительной степени определяется файлом конфигурации. Последняя версия Cerber может шифровать почти 500 типов файлов. Известно, что при поиске файлов для шифрования программа умеет выделять наиболее приоритетные папки. Распространяется Cerber в основном через рассылку нежелательной почты, содержащей загрузчик Donoff, выполняющий ее установку.

Рис. 4. Частота обнаружения Cerber резко сократилась с сентября, при этом распространенность Donoff, загрузчика Cerber, начала расти в декабре.

Также известно, что инфицирование вирусом Cerber производится посредством Meadgive или эксплойта RIG. Meadgive был ведущим эксплойтом в конце 2016 года.

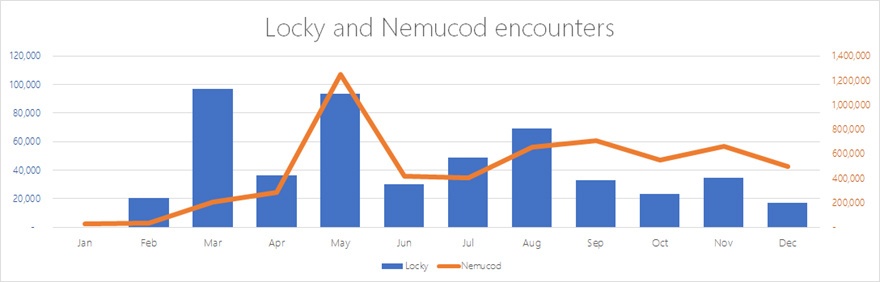

Locky

В 2016 году Locky стала второй по распространенности программой-шантажистом, заразив свыше 500 тыс. компьютеров. Она была обнаружена в феврале и так же была названа по имени расширения файла. С тех пор она использует и другие расширения, в том числе .zepto, .odin, .thor, .aeris и .osiris.

Как и с Cerber, операторы по рассылке нежелательной почты подписываются на Locky как на «программу-шантажист как служба». Она содержит код для подпрограммы-шифровальщика, а также может получать ключи шифрования и сообщения о выкупе с удаленного сервера до шифрования файлов.

Изначально Locky распространялась через эксплойт Neutrino, позже стали использоваться рассылки нежелательной почты с вирусом Nemucod, который загружал и запускал Locky.

Рис. 5. Частота обнаружений Nemucod во второй половине 2016 года оставалась постоянной, несмотря на то что распространенность Locky за этот период существенно снизилась

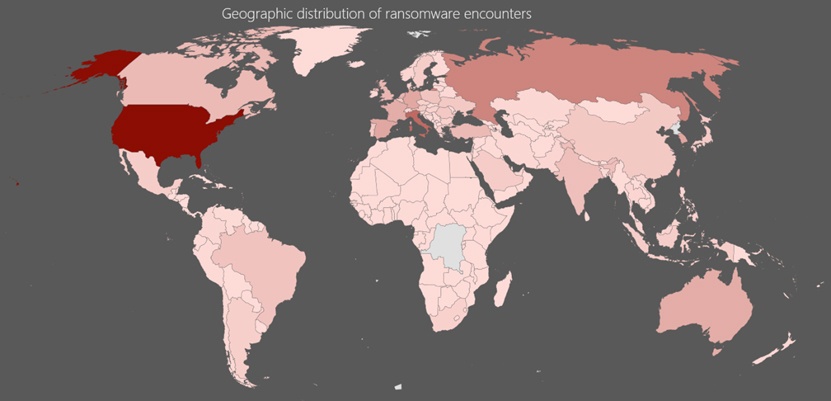

Программы-шантажисты как глобальная угроза

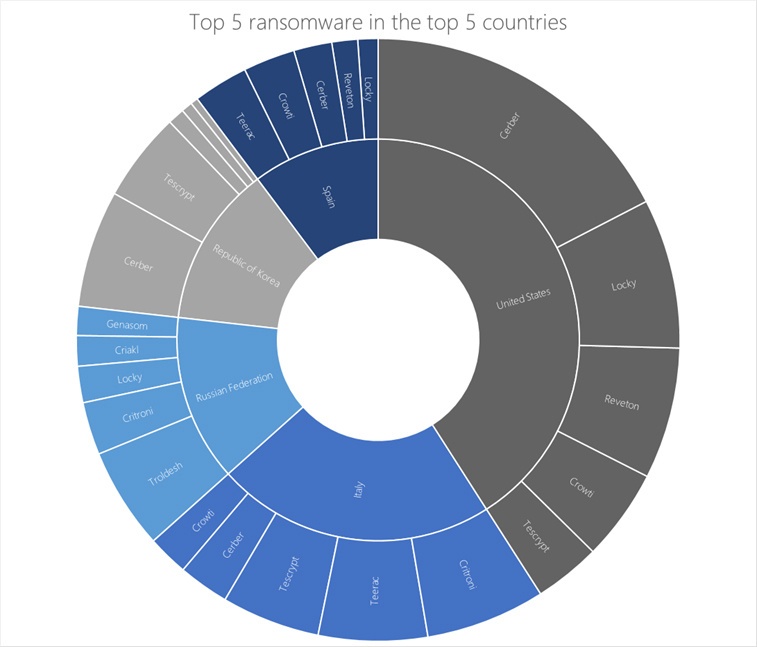

В 2016 году программы-шантажисты превратились в реальную глобальную угрозу и были обнаружены более чем в 200 странах. Только в США программы-шантажисты поразили свыше 460 тыс. ПК. Следом идут Италия и Россия (252 тыс. и 192 тыс. случаев обнаружения соответственно). В Корее, Испании, Германии, Австралии и Франции зарегистрировано свыше 100 тыс. случаев инфицирования.

Рис. 6. Инфицирование программами-шантажистами зарегистрировано более чем в 200 странах

Наибольшее количество случаев инфицирования Cerber зарегистрировано в США: 27 % от общего числа заражений этим вирусом в мире. Другая мощная программа-шантажист, Locky, была обнаружена в 2016 году. Она стала вторым из наиболее распространенных семейств программ-шантажистов в США.

В Италии и России, напротив, более распространены старые версии программ-шантажистов. В Италии отмечено больше всего случаев инфицирования вирусом Critroni, который появился в 2014 году. Когда программа-шантажист Critroni только появилась, ее сообщения о выкупе были составлены на английском и русском языках. В последующих версиях появились другие европейские языки, включая итальянский.

Вирус Troldesh, обнаруженный в 2015 году, стал лидирующим по количеству заражений в России. После шифрования файлов Troldesh выводил на рабочий стол сообщение на русском и английском языках, в котором содержались указания о том, как связаться со злоумышленниками, и инструкции по оплате.

Рис. 7. Страны с наибольшей распространенностью программ-шантажистов — США, Италия, Россия, Корея, Испания — находятся под воздействием разных семейств вирусов, возможно из-за локального характера кампаний по рассылке нежелательной почты

Заключение: растущая угроза требует новых мер противодействия

Несмотря на спад в общем распространении программ-шантажистов, векторы атак, количество уникальных семейств вирусов и усовершенствования вредоносного кода говорят о том, что мы еще не видим конец этой многофакторной угрозы безопасности.

Microsoft создала и постоянно совершенствует ОС Windows 10, чтобы ваши средства защиты были напрямую встроены в операционную систему.

Защита от заражений программами-шантажистами

Большинство случаев инфицирования программами-шантажистами начинаются с получения писем по электронной почте, содержащих трояны-загрузчики. Это основной вектор, применяемый злоумышленниками для установки программ-шантажистов. Служба Advanced Threat Protection в Office 365 обладает возможностями машинного обучения, которые блокируют опасные письма, содержащие загрузчики программ-шантажистов.

Некоторые программы-шантажисты проникают на компьютеры посредством эксплойтов. Браузер Microsoft Edge поможет защитить ваш компьютер от программ-шантажистов, запрещая эксплойтам запускать и исполнять эти вирусы. Благодаря Microsoft SmartScreen браузер Microsoft Edge блокирует доступ к вредоносным веб-сайтам, которые могут содержать эксплойты.

Device Guard может блокировать устройства и обеспечивать защиту на уровне виртуализации ядра, разрешая запуск только доверенных приложений и запрещая запуск программ-шантажистов и другого опасного ПО.

Обнаружение программ-шантажистов

Создатели программ-шантажистов, возможно, являются одними из самых продуктивных злоумышленников, постоянно создающих новые семейства вирусов и обновляющих существующие. Они также весьма изобретательны в выборе векторов атаки для установки программ-шантажистов на ваши компьютеры.

Windows 10 помогает немедленно обнаружить атаку программы-шантажиста при первых признаках ее возникновения. Windows Defender Antivirus обнаруживает программы-шантажисты, а также эксплойты и трояны-загрузчики, которые их устанавливают. Используя облачные технологии, этот антивирус помогает защитить ваш компьютер от новейших угроз.

Windows Defender Antivirus встроен в Windows 10 и при включении обеспечивает защиту ПК от угроз в режиме реального времени. Регулярно обновляйте Windows Defender Antivirus и другое ПО для наиболее актуальной защиты вашего ПК.

Реагирование на атаки программ-шантажистов

Windows Defender Advanced Threat Protection (Windows Defender ATP) уведомляет специалистов системы безопасности о подозрительной активности. Эти действия характерны для некоторых семейств программ-шантажистов, таких как Cerber, и возможно, будут свойственны программам-шантажистам в будущем.

Ознакомительная версия Windows Defender ATP представляется бесплатно.

Усиленная защита в Windows 10 Creators Update

Среди существующих средств защиты наиболее мощным станет Windows 10 Creators Update, включающий Windows Defender Antivirus и интеграцию с Office 365 для создания многоуровневой защиты, уменьшающей уязвимость электронной почты для атак.

Windows Defender Antivirus усилит возможности контекстного распознавания и машинного обучения, которые выявляют поведенческие аномалии и помогают обнаруживать вирусы в разных точках цепочки инфицирования. Улучшенная интеграция с аналитикой угроз обеспечивает более быструю блокировку нежелательной почты.

Windows Defender ATP позволяет специалистам службы безопасности изолировать скомпрометированные ПК из корпоративной сети, прекращая распространение вируса в сети.

Это обновление также позволяет задать типы файлов, помещаемых на карантин, и запретить их последующее исполнение.

Угроза программ-шантажистов, возможно, еще не скоро исчезнет, однако Windows 10 будет по-прежнему совершенствовать защиту от этого вредоносного ПО.

Завтра, 27 сентября, в 10:00 (МСК) у нас пройдет международный онлайн-форум «You Trust IT. Путь к безопасности бизнеса!», на котором вы узнаете как обезопасить свой проект, избежать внешние угроз, минимизировать риски потери важной бизнес-информации и избежать убытков.

Участие бесплатно.

Автор: anna_er