В Средние века замки и крепости возводились феодалами для защиты себя и народа от разного рода интервенций и посягательств. Причем это был общепринятый и целесообразный метод защиты, существовавший от седой древности до прошлого столетия. В цифровую эпоху человечество перестало возводить величественные стены из камня — вместо этого мы строим немного иные защитные сооружения. Сегодня компании стараются укреплять бизнес-критические системы и облачные инфраструктуры, чтобы защитить хранимые данные.

Cloud Security Alliance в начале 2016 года провели исследование и установили 12 главных угроз, с которыми сталкиваются компании, использующие облака. Среди них есть неэффективное управление доступом к информации, потеря данных, небезопасные интерфейсы и др. В сегодняшнем материале мы решили рассказать, на что компаниям обратить внимание, чтобы «заделать бреши» в стенах «облачной крепости».

/ wikimedia / Осада замка Мортань-сюр-Жиронд / PD

Оборона города — дело коллективное

В 1648 году в ходе Турецко-венецианской войны началась осада Кандии на Крите. Гарнизон Кандии под командованием Франческо Морозини (Francesco Morosini) успешно отбивал атаки турецких воинов и артиллерии благодаря поддержке флота, который поставлял провизию и подкрепления, а также оборонял жителей от нападения с воды. Из-за этого своеобразного «разделения обязанностей» город сопротивлялся продолжительное время — осада длилась 21 год и вошла в историю как самая долгая.

Чтобы «облачная крепость» тоже стояла долгие лета (гораздо дольше, чем Кандия), компаниям важно разделить обязанности по защите с облачным провайдером. Последний снимает с организаций часть забот и ответственности. Чтобы понять, от каких «напастей» вас защищает провайдер, стоит подробно изучить соглашение об уровне услуг (SLA). Так вы поймете, какие ворота надежно укреплены, а какие калитки придется дополнительно усилить.

Облачный провайдер может следить за работой инфраструктуры: системами хранения данных, вычислительными ресурсами и БД. Также он может работать с сетью: защищать от DDoS-атак и спуфинга, отвечать за сегментирование и оборону периметра. Пользователь, в свою очередь, может управлять доступом, обновлениями и мониторить системы безопасности. На его плечи также ложится ответственность за компоненты размещенного приложения.

Понимание своей роли и роли провайдера позволит лучше подобрать решение для организации облачной инфраструктуры. Более того, в SLA прописываются компенсации, которые выплачивает провайдер при нарушении работы сервисов. Например, при несоответствии показателя доступности: в 1cloud он равняется 99,9%. Наши клиенты получают все деньги назад, если доступность падает до 76,98%.

Однако при выборе союзника обращать внимание только на «процентовку» не следует. Нужно также учитывать, насколько провайдер готов к решению трудностей. Например, мы в компании 1cloud предлагаем ежесуточное резервное копирование, чтобы защитить данные пользователей от повреждения. Копирование выполняется на удаленный дисковый массив, поэтому информация восстанавливается, даже если файловая система сервера оказывается недоступна.

Помимо изучения SLA, также следует обратить внимание на политики управления доступом. Для этого стоит определить, что входит в активы компании и расписать обязанности, необходимые для обращения к ним. Нелишним будет разработать план по стандартизации ресурсов и провести исследование на наличие уязвимостей, параллельно классифицируя риски.

Для контроля над доступом к данным эксперты советуют централизовать аутентификацию — так проще отслеживать обращения к системе и мониторить бреши.

Копаем ров — еще один рубеж защиты

Кстати про аутентификацию. Двухфакторная аутентификация (2FA) — это дополнительный уровень защиты от атак извне, который использует еще один идентификатор — токен. 2FA сегодня предлагает множество компаний: технических, финансовых, исследовательских и др. Функцию двухфакторной аутентификации используют все крупные сервисы и социальные сети — Facebook, Gmail, Twitter, LinkedIn и др. В прошлом году 2FA ввел Instagram.

В качестве токена с кодом могут выступать смартфоны, потому что сегодня они есть у каждого третьего жителя планеты. Одноразовый пароль генерируется с помощью специального приложения (Google Authenticator или другого специализированного) или приходит в виде СМС. Последний вариант является наиболее простым и дружественным по отношению к пользователю.

Именно этот вариант реализации 2FA используем мы для защиты личного кабинета клиентов. Чтобы войти в панель управления после включения двухфакторной аутентификации пользователю нужно ввести код, полученный по СМС, помимо стандартного адреса электронной почты и пароля.

«2FA позволяет защититься от достаточно крупного вектора атак, — рассказывает Джим Фентон (Jim Fenton), директор по безопасности OneID, занимающейся разработкой единой системы идентификации. — Чтобы обойти двухфакторную аутентификацию, злоумышленникам придётся украсть ваши отпечатки или получить доступ к cookie-файлам или кодам, сгенерированным токенами».

По сути, 2FA является второй линией обороны — решеткой на воротах или же рвом с крокодилами водой. Пересечь ров и безопасно [не замочив копыта коней] переправиться в замок можно только тогда, когда подъемный мост опущен. Враги же, нападая на замок, мокли в воде. Рвы затрудняли доступ к крепостным стенам осадным орудиям — таранам и осадным башням — и предотвращали подкопы.

И двухфакторная аутентификация, и ров не являются непроницаемыми для атакующих, однако они серьезно усложняют им жизнь.

Сетевые ресурсы — источник живительной влаги

В 1521 году Эрнан Кортес (Fernando Cortes), испанский конкистадор, приступил к осаде города ацтеков Теночтитлана. Войско Кортеса состояло из 200 тыс. человек. Обороняющихся было в полтора раза больше. Испанцы быстро поняли, что взять город нахрапом у них не получится, поэтому решили разрушить водопровод. Это привело к проблемам с питьевой водой в городе и вспышкам эпидемии за стенами. В результате испанцы разграбили город, разрушив все здания, а на его месте возвели новый — Мехико.

В облачных архитектурах сети, как водопроводные системы в замках, играют большую роль. Пользователи управляют дата-центрами с изменяющимся количеством виртуальных машин, в котором также работают распределённые сервисы, позволяющие придерживаться методологии DevOps.

В этом случае сеть берет на себя все коммуникации, являясь своеобразной «нервной системой» приложений. Если злоумышленнику удается получить к ней доступ, он получает возможность изменять информацию, загружать вредоносное ПО и красть идентификационные данные.

Если облачный аккаунт будет взломан, третья сторона сможет использовать его для доступа к системам и, например, для нанесения ущерба репутации компании. Cloud Security Alliance сообщает, что в 2009 году множество систем Amazon были взломаны и использованы в работе ботнета Zeus. По некоторым данным, в прошлом эти узлы использовались для рассылки вредоносного программного обеспечения на сайты НАСА и Bank of America.

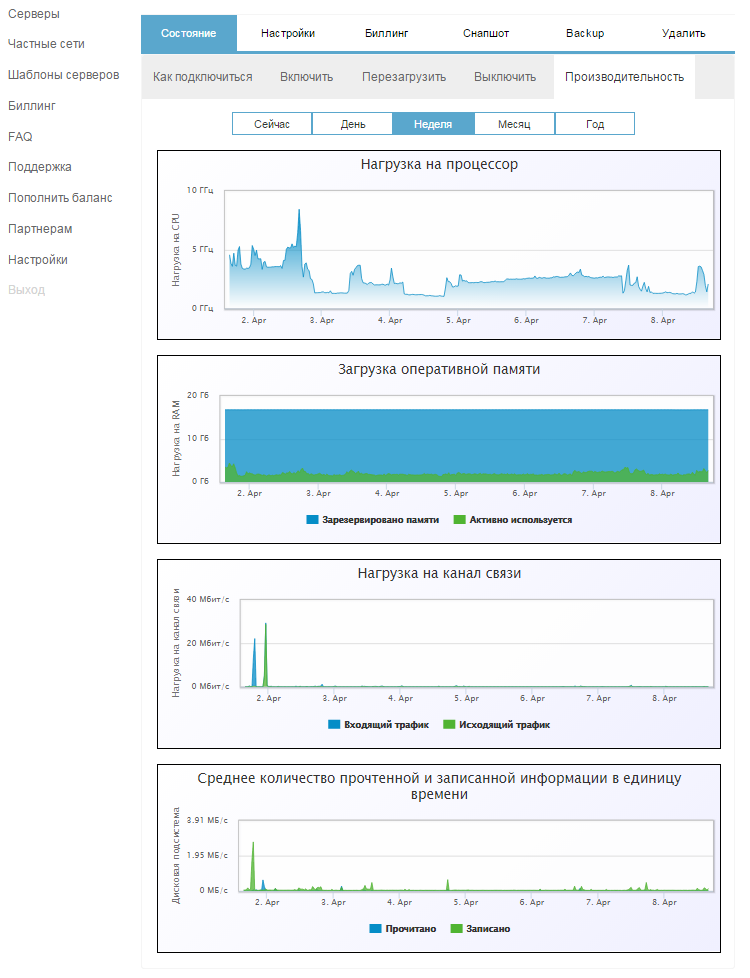

Поэтому сеть требует внимания. Для лучшего понимания происходящих процессов, следует мониторить её активность. Определенные ресурсы для этого предоставляет облачный провайдер. Например, клиенты 1cloud могут отслеживать нагрузку на каналы связи в панели управления.

Окно мониторинга нагрузки на канал связи (и не только)

Помимо этого, следует подумать об организации частных сетей. Это полезно для безопасности бизнеса. Не весь трафик можно «прогонять» через интернет, плюс не все серверы должны иметь туда доступ. Дополнительно такие сети увеличивают производительность и скорость работы приложений. Скорость публичных соединений меняется от 10 до 100 Мбит/с, ширина же частного канала в несколько раз больше — в 1cloud она составляет 10 Гбит/с.

Спросите писаря, или знай свои уязвимости

Управление логами также оказывается эффективным способом по обеспечению безопасности. Зная то, что происходит в системе, легче проводить расследование инцидентов и находить «вредоносов». Известны ситуации, когда анализ логов позволял отследить злоумышленников.

Вот пример расследования, связанного с очисткой аккаунтов iCloud у сотрудников неназванной компании. ИТ-службе поставили задачу проверить журналы сервера OWA: не было ли подозрительной активности на аккаунтах пострадавших. Администраторы обнаружили зацепку — доступ к ним выполнялся с нескольких необычных IP-адресов. Отсортировав события и логи, удалось установить схему работы злоумышленника и закрыть несколько брешей в безопасности.

Помимо анализа логов, стоит постоянно оставаться в курсе событий об имеющихся и возникающих уязвимостях, чтобы выбирать советующую стратегию. Для этого также есть историческая аналогия — осада замка Кумамото.

/ wikimedia / Осада замка Кумамото / PD

Сайго Такамори, стоявший во главе армии Сацумы, предпринял попытку решительного штурма крепости. Бои продолжались до поздней ночи. Однако сацумская армия так и не смогла взять замок. После двух дней бесплодных битв силы Сацумы установили вокруг Кумамото окружение из укреплений и осадили твердыню.

Однако замок Кумамото, построенный в 1598 году, был одной из сильнейших в Японии крепостей. Чтобы нанести замку ощутимые повреждения, атакующим приходилось размещать свою артиллерию на близких к замку позициях, что открывало их для ответного огня со стен. Именно это преимущество и использовали её защитники, которые находились в меньшинстве. Оружие повстанцев оказалось бессильно против тактики гарнизона Кумамото. Благодаря знанию уязвимых мест и грамотному использованию тактического преимущества, гарнизон крепости выдержал натиск врага.

Поэтому важно знать, какие недостатки есть в вашем замке, чтобы реагировать на них соответствующим образом. Узнавать о возникающих уязвимостях в программном обеспечении и других системах помогают общественные ресурсы, на которых участники делятся обнаруженными эксплойтами. Вот некоторые из них: Seclists, SecurityFocus, Exploit Database, Security Bloggers Network. Есть и русскоязычные ресурсы: SecurityLab, xakep и соответствующий раздел на Хабре.

О чем помнить

С ростом числа киберпреступлений (ущерб от мировой киберпреступности в 2016 году приблизился к 600 млрд) компаниям нужно заботиться о безопасности облачной среды. Для этого стоит обратить внимание на следующие вещи:

- Изучите соглашение об уровне услуг. Это дает понимание того, где пролегают границы ответственности, и какие слабые места имеются в укреплениях.

- Используйте 2FA для защиты учетных записей и личных кабинетов. Хотя этот дополнительный уровень защиты не дает 100% безопасности, он создает определённые проблемы для злоумышленников.

- Мониторинг сети позволяет своевременно выявлять злонамеренную активность и скачки нагрузки, чтобы своевременно принять соответствующие меры.

- Управление логами — еще один эффективный способ обеспечения безопасности. Собранная информация о системе упрощает расследование инцидентов и выявление уязвимостей.

Эти подходы позволяют повысить безопасность системы, однако важно помнить о внимательности и осторожности — без постоянного обучения [на своих и чужих ошибках] защитные меры могут не сработать.

P.S. О чем еще мы пишем в нашем блоге:

- Как создать провайдера виртуальной инфраструктуры

- Как обезопасить Linux-систему: 10 советов

- Подборка материалов об облаках, дата-центрах и разработке сервисов

Автор: 1cloud