Monero и Dash пользуются у злоумышленников особой популярностью

С течением времени вирусы-майнеры становятся все более популярными. Появились они много лет назад (пост об одном таком был опубликован на Хабре еще в 2011 году), сейчас такие зловреды стали очень распространенными. Злоумышленники, надеясь получить криптовалюту, курс которой сейчас постоянно растет, заражают все больше компьютеров. Через защиту ПК и сетей зловреды проникают обычным путем — либо через уязвимости в ОС, либо при помощи самого пользователя, который бездумно может открыть приложение в электронном сообщении с заголовком вроде «Привет, я Кристина, вот мои фотки». Есть, конечно, и другие способы, но социальную инженерию никто не отменял.

Сам по себе вирус-криптомайнер не делает с компьютером жертвы ничего плохого, ведь создатели такого рода приложений сами заинтересованы в том, чтобы машина работала хорошо. Эксперты утверждают, что только за последний месяц было выявлено несколько крупных бот-сетей, которые направлены на получение прибыли от майнинга.

Проблема для жертвы заключается в том, что ее компьютер, зараженный криптомайнером, работает значительно медленнее обычного, поскольку ресурсы системы заняты майнингом. Это плохо, если речь идет об одном пользователе, и еще хуже, если заражена сеть целого предприятия. В этом случае рабочие процессы начинают пробуксовывать, а причину того, почему компьютеры начали работать медленно, выявляют далеко не всегда и не сразу.

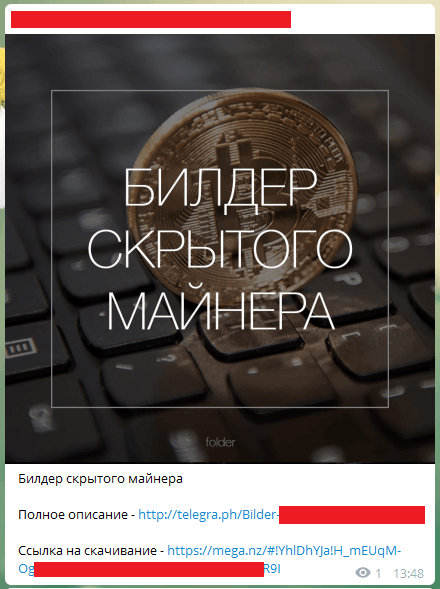

Сервера в сети злоумышленники заражают, эксплуатируя уязвимость вроде EternalBlue. Самое интересное то, что сборщик криптомайнера продается, его предлагают, например, в Telegram.

Этот сборщик дает возможность проверить работоспособность демо-версии вируса. Ну а купить полную версию после апробации демки можно без проблем у тех, кто такие объявления распространяет.

Майнеров довольно много, а сложность их детектирования заключается в том, что сам по себе майнинг — стандартный процесс. Это не попытки стирать или модифицировать файлы, изменять содержимое загрузочного сектора жесткого диска и т.п. Нет, майнинг в обычном случае не будет определяться антивирусом. Поэтому разработчикам антивирусов приходится искать новые способы определения наличия таких программ на компьютерах жертв.

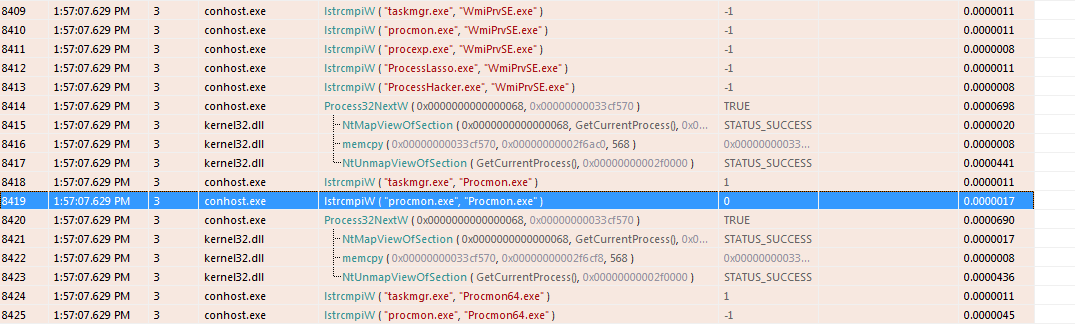

Жертвы могут даже не подозревать о наличии зловреда на ПК, поскольку продвинутые зловреды прекращают работу во время запуска на ПК «тяжелых» приложений вроде игр. В итоге пользователь не ощущает влияния вируса, и тот спокойно майнит криптовалюту.

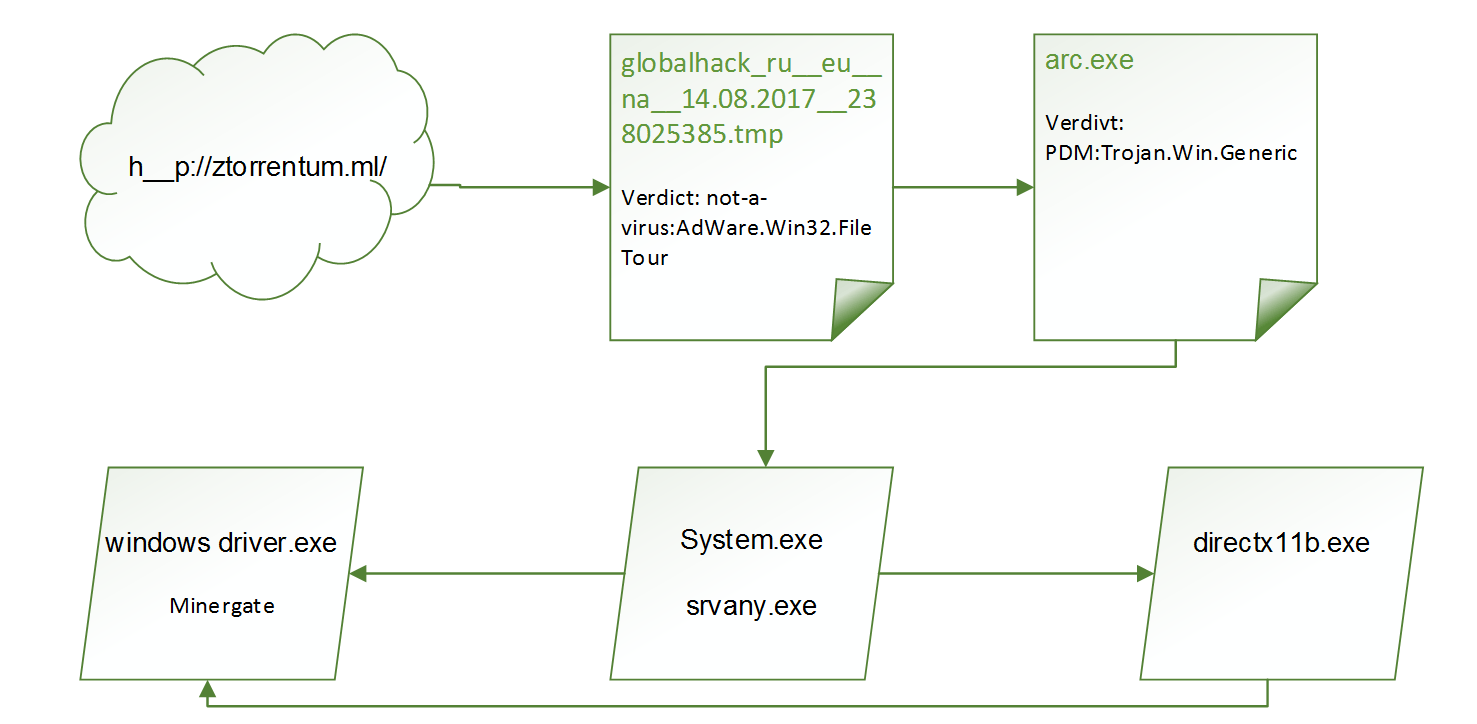

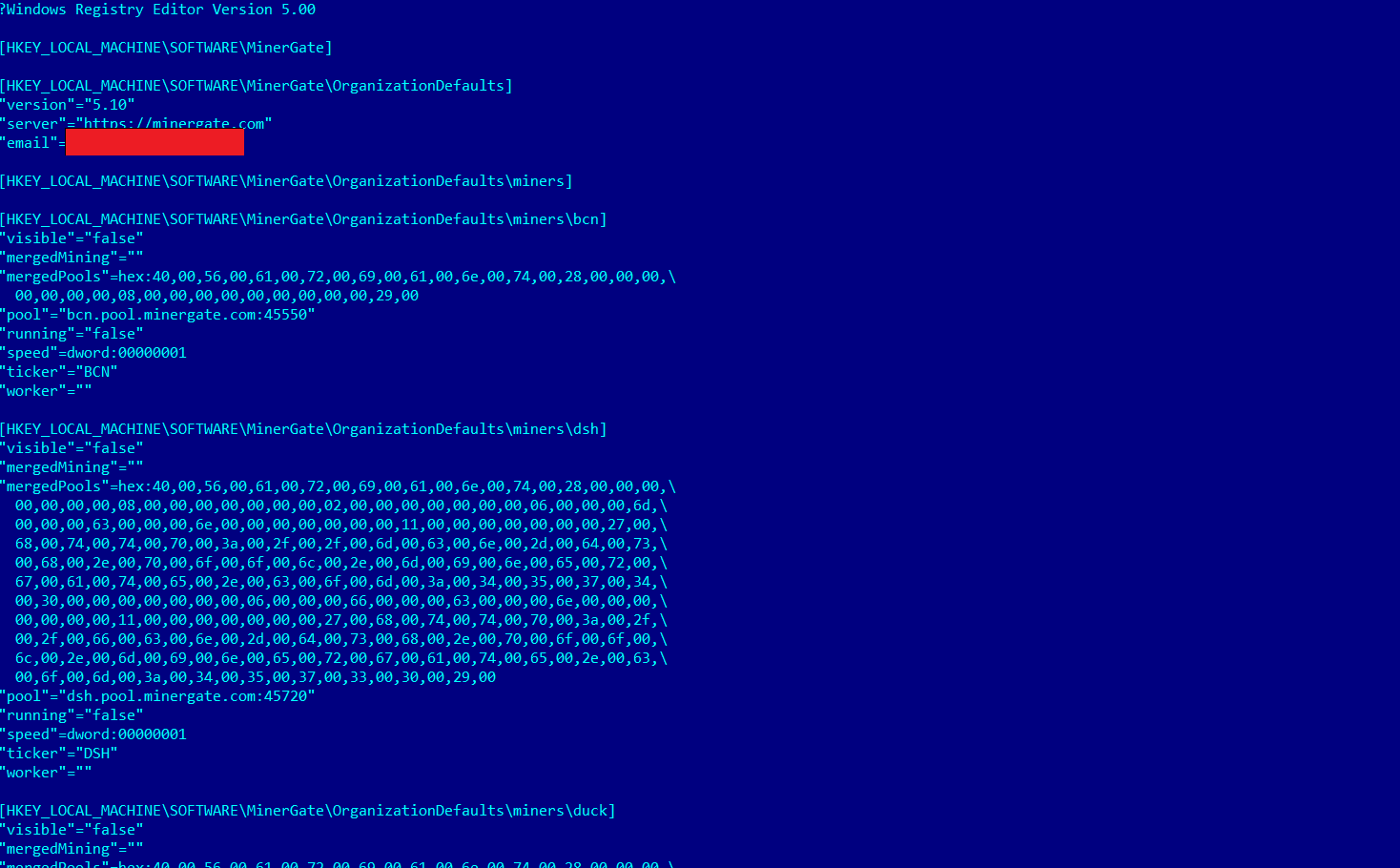

На днях на ресурсе Securelist была опубликована статья, где говорится об обнаружении достаточно крупного «криптоботнета», в состав которого входит более 5 тысяч различных компьютеров с установленным майнером Minergate. И это, кстати, вполне «белый» майнер, который злоумышленники скрытно устанавливали на компьютерах жертв.

Инсталлятор программы загружался жертвами с файлообменников в качестве либо ключей разлочки пробных версий программ, либо в качестве любого иного «белого и пушистого» ПО. Как только программа загружена и запущена, инсталлятор начинает загрузку дроппер-майнера. Тот, в свою очередь, записывает Minergate и загружает ряд инструментов, которые обеспечивают непрерывную работу майнера в качестве системного процесса.

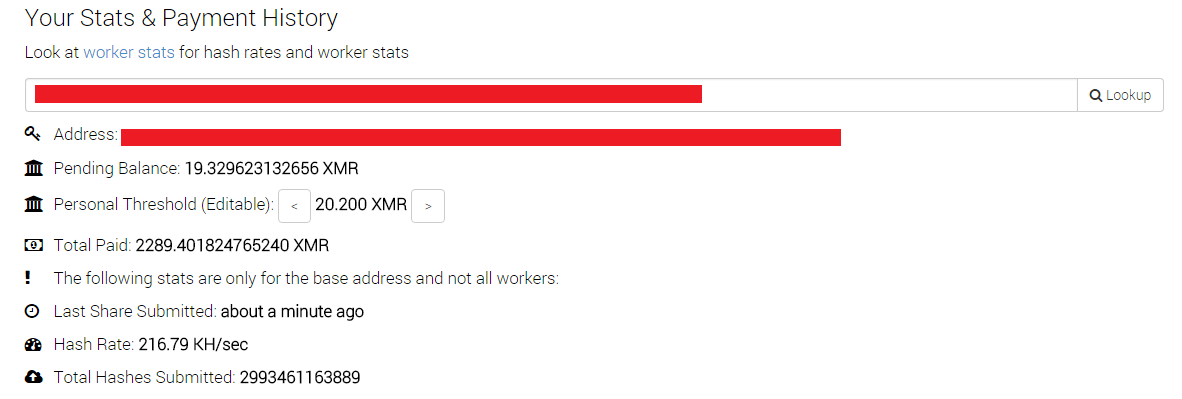

Сейчас, в отличие от того же 2011 года злоумышленники при помощи майнеров получают не биткоин или эфир, а Monero и Zcash. Такой выбор обусловлен тем, что обе монеты предусматривают практически полную анонимность — отследить их сложно.

Заработок такого рода достаточно высок. На иллюстрации выше показана общая сумма выводов средств с кошелька злоумышленников. По текущему курсу Monero (XMR) это свыше $200 000.

По словам представителей «Лаборатории Касперского», на данный момент обнаружено два ботнета с криптомайнерами. В каждом — несколько тысяч «ботов», о чем уже упоминалось выше. Пока что особо надежных способов борьбы с такого рода зловредами нет, но ряд компаний, выпускающих антивирусные продукты, предпринимают усилия по созданию достаточно эффективного инструмента для борьбы с таким ПО.

Автор: Максим Агаджанов