Не для кого не секрет, что многие курсы или учебные материалы мало применимы в практической жизни и довольно быстро улетучиваются из головы обучившихся. Обычно это обусловлено большим объемом теоретического материала (зачастую устаревшего) со слабым или отсутствующим практическим закреплением. Также это может быть связано с разнородностью материала, невозможностью применить полученные знания при решении конкретных задач обеспечения информационной безопасности.

В этой статье я рассмотрю примеры навыков, полученных на «Корпоративных лабораториях», для решения задач по обеспечению безопасности инфраструктуры.

Процесс обучения

Процесс обучения построен по принципу: 20% теоретической части и 80% практики для закрепления материала. Теоретические части даются порционно, после чего обучающиеся получают доступ к практическим лабораториям.

Одной из отличительных особенностей «Корпоративных лабораторий» является актуальность материала. Отсутствие длительного процесса согласования программы обучения с различными инстанциями позволяет нам с каждым набором (раз в 2 месяца) производить актуализацию курса.

Теория

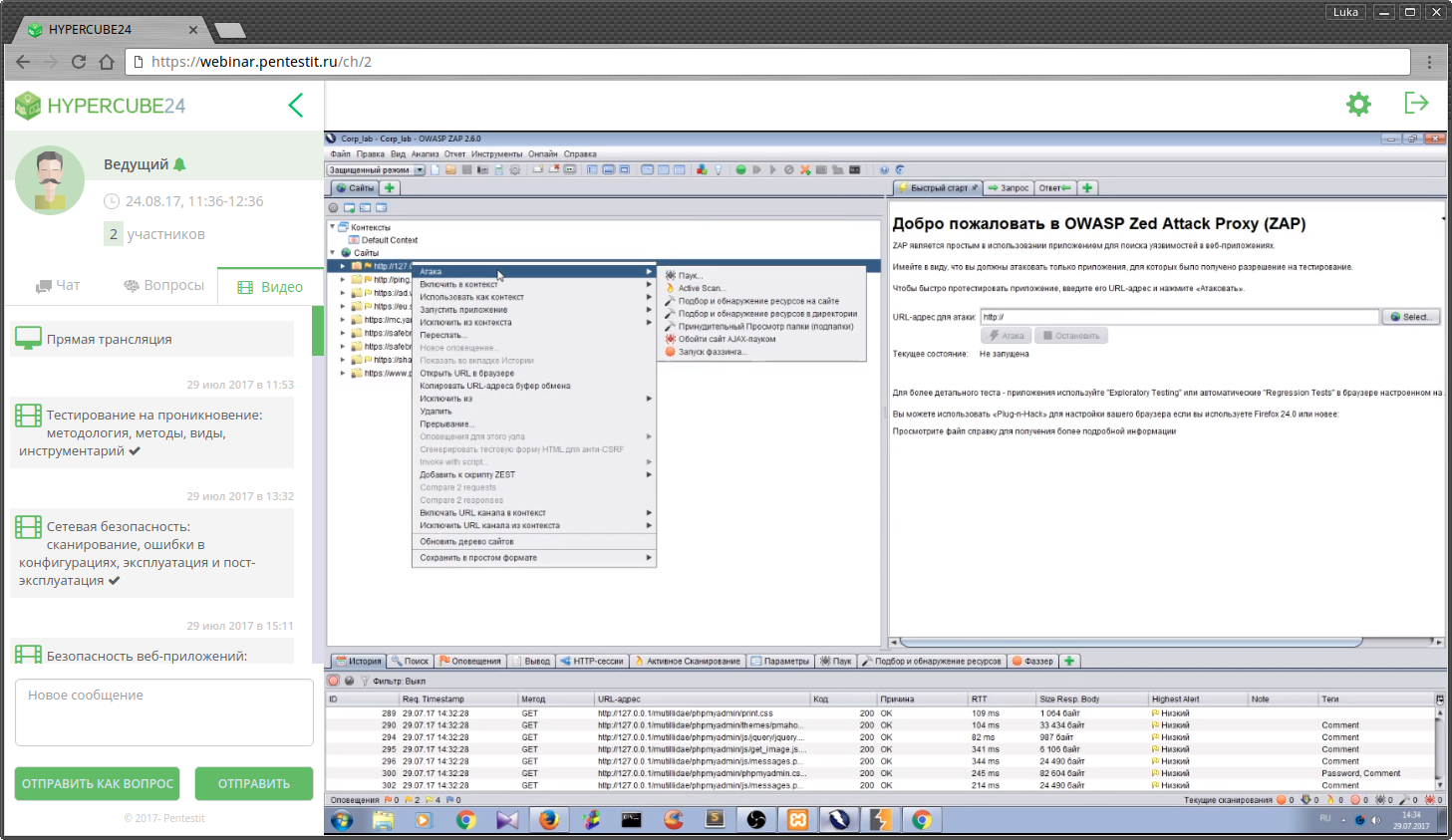

Курс полностью дистанционный. Для максимального комфорта обучающихся нами разработана специализированная вебинар-площадка, удобный личный кабинет и виртуальная среда лабораторий, подключение к которой осуществляется посредством VPN-соединения.

Программа «Корпоративные лаборатории» разрабатывается с учетом материалов и практик, применяемых как хакерами, так и работниками подразделений ИБ различных компаний. Прислушиваясь к пожеланиям специалистов, проходящих у нас обучение, мы регулярно обновляем содержание курса таким образом, чтобы обеспечить комфортное и качественное обучение.

Для получения теоретических знаний нашими специалистами разработана специализированная площадка вебинаров, на которой проходят теоретический занятия. Также, в любой момент обучения можно пересмотреть любой из вебинаров в записи. Ниже представлен скриншот вебинар-площадки:

В личном кабинете публикуется информация к вебинарам в виде методических пособий и практических заданий, расписания занятий и уведомления от куратора группы.

Практика

Закрепление знаний, полученных на уникальных курсах этичного хакинга и тестирования на проникновение от Pentestit, производится путем выполнения заданий по взлому и защите систем различной сложности в условиях, приближенных к реальным. В процессе обучения сотрудники изучают природу уязвимостей, инструменты эксплуатации, знакомятся с психологией и инструментами злоумышленника и со способами защиты.

Практические лаборатории содержат 26 заданий и усложняются по мере процесса обучения. Задания в лабораториях взаимосвязаны и являются имитацией реальных компьютерных сетей и систем. В ходе решения практических заданий обучающиеся получают следующие навыки работы:

- выявление уязвимостей сетевых и серверных устройств;

- тестирование на проникновение веб-приложений — SQL инъекции, RCE, bruteforce;

- повышение привилегий в современных ОС;

- исследование журналов систем Windows и Linux для выявления «взлома» систем;

- исследование журналов систем Windows и Linux для выявления инсайдера;

- исследование дампов памяти и сетевого трафика;

- реверсинг мобильных приложений;

Эти навыки позволят провести тестирование на проникновение собственной инфраструктуры, оперируя современными методами и инструментами. Знания, относящиеся к расследования тех или иных инцидентов помогут оперативно разбираться с событиями вверенных систем, а также оперативно и точно на них реагировать.

Экзамен

Финальным этапом является прохождение экзаменационной лаборатории.

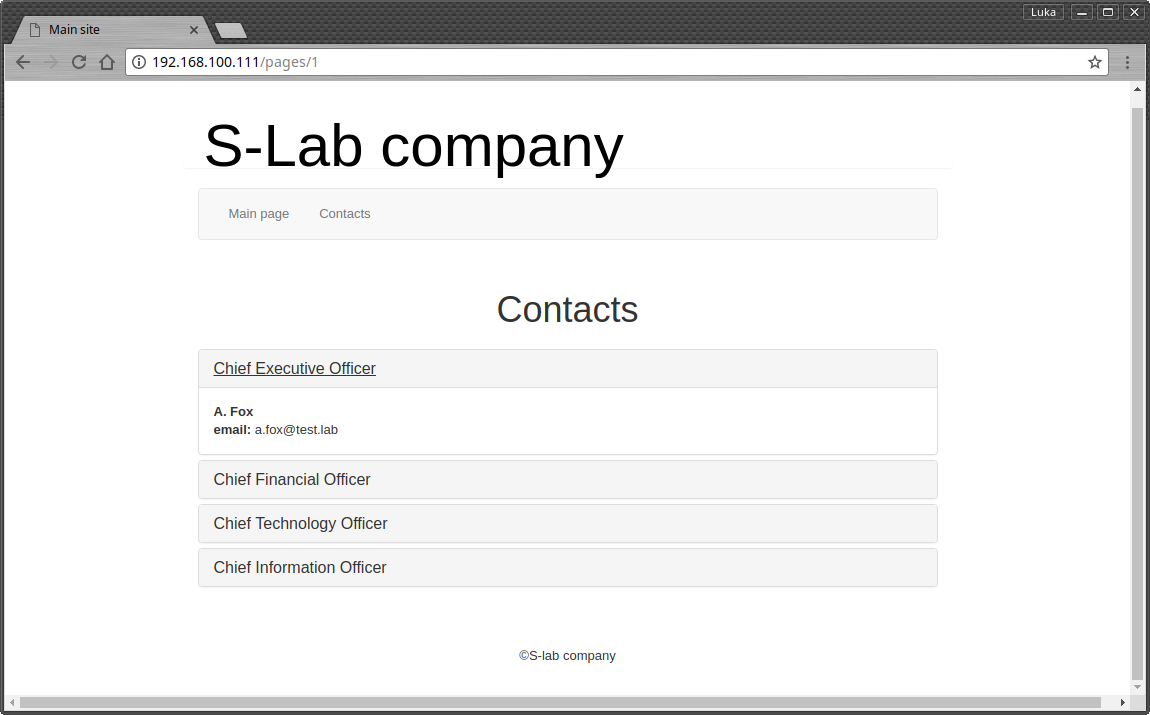

В современных реалиях взлом злоумышленниками корпоративной сети начинается с компрометации корпоративного сайта компании или учетной записи электронной почты, форма авторизации которой, зачастую, находится в пределах сайта или на поддомене. Получение доступа к веб-сайту компании позволяет злоумышленникам проводить дальнейшие атаки внутрь сети организации или уже на этом этапе извлекать финансовую выгоду. Экзаменационная лаборатория построена по этому же принципу: на сетевом периметре находится сайт + несколько сервисов. Пример «точки входа» в виде веб-приложения с RCE уязвимостью:

Атакуя веб-приложения и сервисы обучающиеся попадают во внутреннюю сеть и развивают вектора атаки внутри инфраструктуры. Все задания взаимосвязаны — атакуя тот или иной сервис, обучающиеся получают информацию для атаки других систем: учетные данные, возможные технологии и сервисы, техническую информацию.

Эти навыки позволят выявлять сценарии проникновения в корпоративную сеть и выстраивать эффективные защитные меры противодействия. Сотрудник, получивший опыт тестирования с позиции внешнего нарушителя может помочь выявить недочеты в системе обнаружения вторжений или мониторинга.

Red Team: командное взаимодействие при проведении тестирования на проникновение

Для желающих сформировать свою команду Red Team, получив лучшие практики по организации командного взаимодействия, нашими специалистами разработана новая программа обучения: Red Team. Программа курса поможет научится эффективно использовать как инструментарий для проведения атак, так и методы и технологии выявления и анализа действий атакующих. Теоретическая часть будет закреплена в специализированной лаборатории, позволяющей на практике применить все полученные навыки.

Курс позволит эффективно применять навыки командной работы при проведении тестирования на проникновение, получить представление о системах взаимодействия и анализа данных, разработку масштабных операций Red Team для выявления векторов атак на сложную инфраструктуру, проведение социотехнических кампаний и анализ результатов, методы обнаружения и противодействия атакам в реальном времени, анализ инцидентов и затронутых объектов.

Специалисты, проходящие обучение в «Корпоративных лабораториях», получают бесценный практический опыт работы с современными методами и инструментами проникновения в систему, изучают психологию злоумышленников, проводят расследование киберпреступлений, и, на основе этого, учатся вырабатывать наиболее эффективные механизмы защиты.

Узнать подробности и записаться на ближайшие курсы можно по ссылке.

Автор: LukaSafonov