Взломать одностраничный сайт на WordPress и украсть $7,7 млн – это теперь не сценарий безграмотного кино про хакеров, а состоявшаяся реальность. Технологии! Все же заметили повальное увлечение ICO? Это как IPO, когда компания впервые выпускает свои акции и продает их через биржу. Только не акции, а токены, не через биржу, а напрямую, и строго за криптовалюту.

Взломать одностраничный сайт на WordPress и украсть $7,7 млн – это теперь не сценарий безграмотного кино про хакеров, а состоявшаяся реальность. Технологии! Все же заметили повальное увлечение ICO? Это как IPO, когда компания впервые выпускает свои акции и продает их через биржу. Только не акции, а токены, не через биржу, а напрямую, и строго за криптовалюту.

Это все зачем? Криптоинвесторам то дорожающие то дешевеющие биткойны и эфиры жгут карман, а вложить их в хайповый стартап очень легко. Взял, да и перевел на нужный адрес, никакой мороки с биржей и брокерами. Быстро, просто, безопасно.

Неизвестные хакеры тоже оценили удобство ICO и решили поучаствовать. Нашли талантливых парней CoinDash, которые ICOшились с помощью сайта на WordPress, ломанули его, подменили ethereum-адрес для инвестиций – и сидят, считают валящиеся миллионы. Первыми жертвами стали 2000 инвесторов, утратившие 37 тысяч эфира (на тот момент по $209 за каждую эфиринку).

Даже после того, как CoinDash объявила об этом грязном хаке, инвесторы продолжали отправлять эфир на левый адрес и наотправляли уже на сумму более $10 млн. Компания решила выдать свои токены жертвам хакеров, так что инвесторы пострадать не должны, только сама компания.

Десятки миллионов инсталляций софта и IoT-устройств содержат критическую RCE-уязвимость

Новость. Исследование. Вести из мира интернета вещей весьма однообразны, однако тренд прослеживается вполне апокалиптичный – чем дальше в лес, тем больше дыр. А все потому, что когда исследователю-безопаснику нечем заняться, он берет первый попавшийся IoT-девайс, за полчаса находит там уязвимость, прикидывает число проданных экземпляров, и вот на тебе, сценарий очередного роутеркалипсиса во всех профильных изданиях!

Новость. Исследование. Вести из мира интернета вещей весьма однообразны, однако тренд прослеживается вполне апокалиптичный – чем дальше в лес, тем больше дыр. А все потому, что когда исследователю-безопаснику нечем заняться, он берет первый попавшийся IoT-девайс, за полчаса находит там уязвимость, прикидывает число проданных экземпляров, и вот на тебе, сценарий очередного роутеркалипсиса во всех профильных изданиях!

Как-то в этом роде и поступили Senrio взявшись изучить крутую секьюрити-камеру от Axis Communications. Быстро научились вызывать через 80й порт переполнение буфера и без всякой аутентификации перехватывать видеопоток, перезагружать камеру, и ставить запись на паузу. Уязвимость окрестили Devil’s Ivy.

После этого они выяснили, что этот же софт стоит в других 248 моделях линейки Axis Communications, и этот баг, разумеется, есть и там. Просканировали Интернет с помощью Shodun – нашли 14700 уязвимых камер онлайн (понятно, что большая часть таких камер сидят за файрволлами).

Затем вскрылось еще одно звено этой цепи: дело в том, что дырявый компонент, библиотека gSOAP, используется очень много где, в том числе и в продуктах Microsoft, IBM, Xerox и Adobe. Это не значит, что уязвимы все продукты, использующие gSOAP, но, определенно, проблема очень масштабна. Отсюда и взялись заявленные в новости «десятки миллионов». От таких совсем приблизительных цифр не становится страшно, но если вдруг объявится какой-нибудь самоходный троянский червь, использующий эту дыру, мало не покажется.

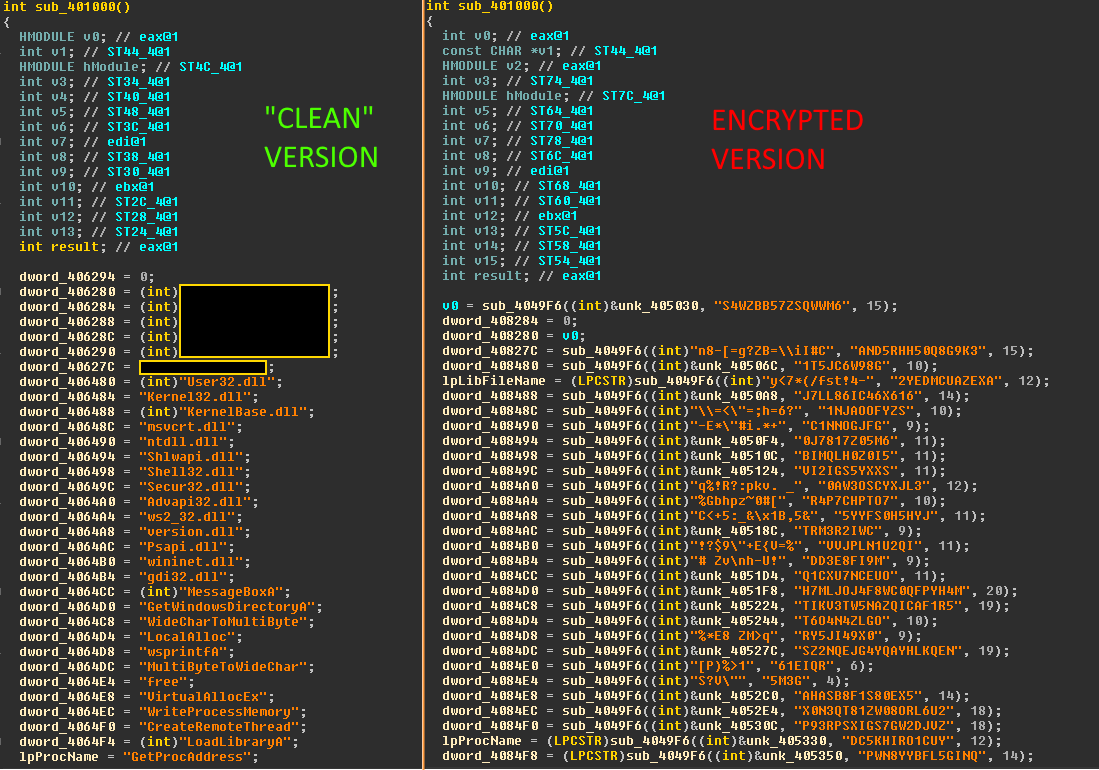

Обнаружены многочисленные модификации Nukebot

Новость. Исследование. В конце марта этого года автор троянца-банкера Nukebot выложил в даркнет его исходники. К сожалению такие акции не редкость, мотивы обычно не ясны, а последствия крайне неприятны. Охочие до легких денег ребята, неспособные ни написать такое сами, ни прикупить в даркнете абонемент на малвару, пользуются такой благотворительностью. и наводняют интернет слегка модифицированными троянцами.

Вот и сейчас – прошло полтора месяца, а наши аналитики уже нашли кучу семплов. Правда, большая их часть по сути неработоспособна – в коде даже сервер управления не прописан. То ли это тестовые семплы, то ли часть воннаби-хакеров не осилила соорудить командную инфраструктуру ботнета (и зашифровать код). Тем не менее, около 5% семплов вполне рабочие, и, вероятно, приносят своим хозяевам деньги.

Кстати исследователи из IBM провели небольшое расследование и выдвинули версию, зачем автор опубликовал исходники Nukebot. Оказывается, он попытался организовать продажи троянца без его проверки администрацией площадки в даркнете. После того, как это дело пресекли, он зарегался в другом месте под другим именем, и был, в конце концов, везде забанен. Раз у него никто не покупал, он решил просто раздать код. Весь этот непрофессионализм не очень вяжется с неплохим техническим уровнем Nukebot, но гадать нет никакого смысла.

Древности

«Sunday-1631»

Очень опасен – уничтожает файлы при их запуске на выполнение. В воскресенье выдает сообщение «Today is SunDay! Why do you work so hard? All work and no play make you a dull boy! Come on! Let’s go out and have some fun!»

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 35.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: «Лаборатория Касперского»