Похоже на то, что программный инструментарий ЦРУ неисчерпаем. Команда WikiLeaks опубликовала уже несколько подборок такого ПО, но каждая новая публикация становится еще одним сюрпризом. Несколько дней назад команда WikiLeaks выложила информацию о еще одной подборке эксплоитов ЦРУ, которые использовались для атаки на роутеры 10 наиболее известных производителей сетевого оборудования, включая Linksys, Dlink и Belkin. ПО позволяло злоумышленникам наблюдать за трафиком, а также манипулировать им, причем это касается как входящих, так и исходящих пакетов данных. Кроме того, это же программное обеспечение использовалось и для заражения подключенных устройств.

Пакет программного обеспечения, о котором идет, речь, получил название CherryBlossom. Сообщается, что наиболее эффективно это ПО в отношении нескольких моделей маршрутизаторов, включая D-Link DIR-130 и Linksys WRT300N. Все потому, что эти устройства уязвимы к удаленному взлому даже в том случае, если используется сложный пароль администратора. Один из эксплоитов из пакета, который называется Tomato, позволяет извлекать пароли, какими бы сложными они ни были. При этом функция universal plug and play остается включенной и может использоваться злоумышленниками.

Судя по отчету WikiLeaks, при помощи указанного зловредного ПО сотрудники взламывали защиту примерно 25 моделей роутеров. При модификации этого программного обеспечения «ассортимент» уязвимых устройств расширялся до 100 моделей.

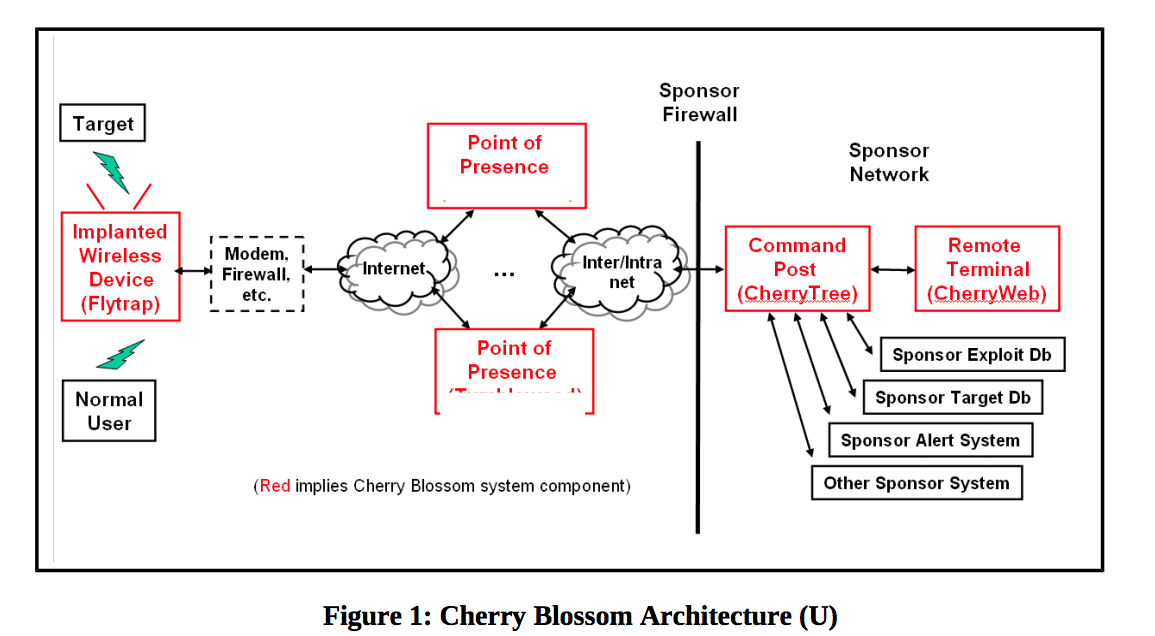

Описание пакета ПО от ЦРУ идет на 175 страницах, информация исчерпывающая. Как только эксплоит находит уязвимость и заражает роутер, тот получает статус «FlyTrap», связываясь с сервером ЦРУ с кодовым именем CherryTree. Роутер регулярно отсылает информацию о своем статусе и различную информацию, которая может пригодиться сотрудникам ЦРУ в их деятельности. При необходимости роутеру можно отсылать различные задачи. Например, отслеживать трафик определенного типа или изменять его особым образом.

Кроме того, при желании сотрудники ЦРУ могли заражать практически любые подключенные к маршрутизатору устройства. А также мониторить IP, MAC-адреса этих девайсов, e-mail пользователей, их ники и VoIP-номера. При желании можно было отследить весь трафик определенного пользователя или заставить браузер на компьютере жертвы открыть доступ к сеансам текущего пользователя.

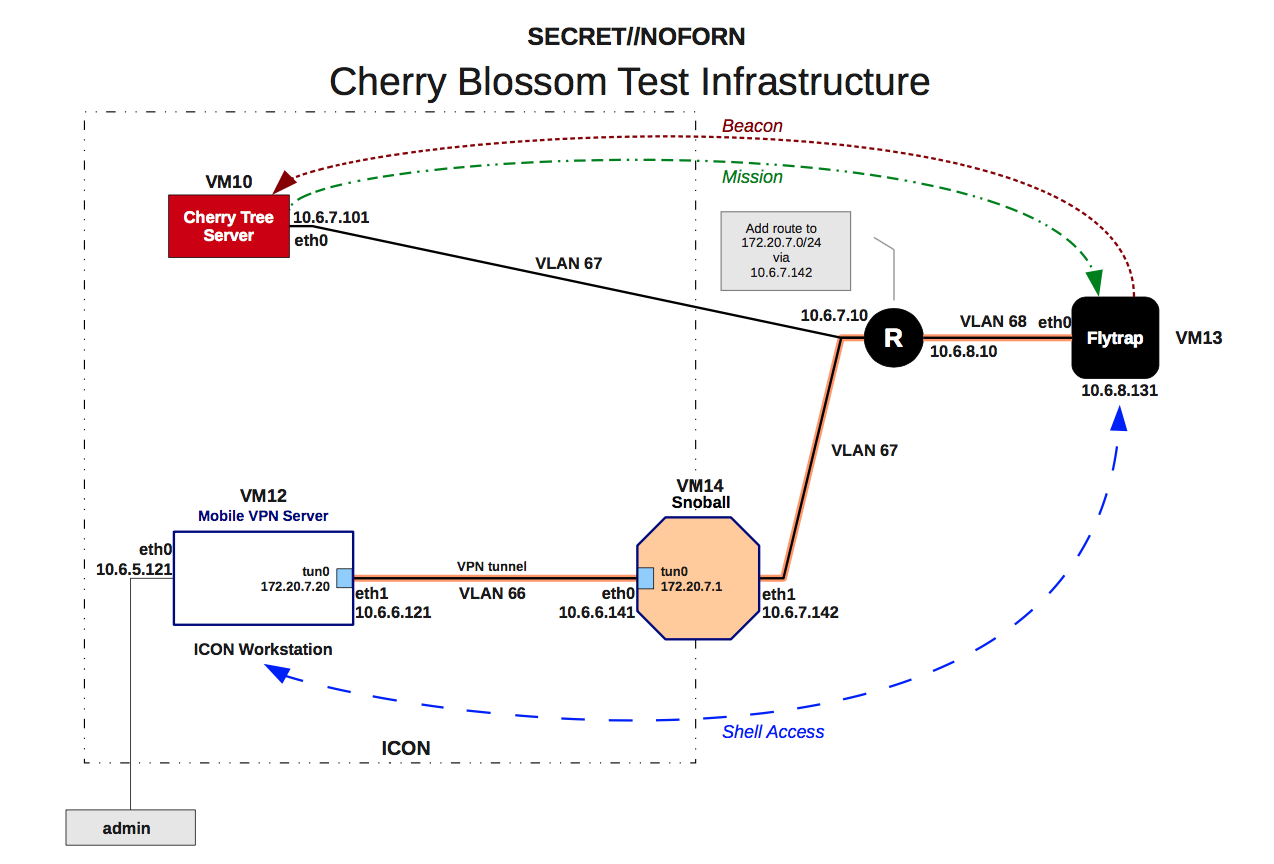

Инфраструктура Cherry Blossom

Интересно, что любая информация, передаваемая зараженным роутером на сервер ЦРУ, шифровалась. Для получения доступа к ней необходима криптографическая аутентификация, так что расшифровать этот трафик сторонний человек (например, специалист по информационной безопасности, обнаруживший обращение роутера к стороннему серверу) просто не мог.

Технические нюансы работы пакета ПО от ЦРУ для роутеров не новы — для специалистов здесь нет ничего, что могло бы вызвать удивление. Все это использовалось злоумышленниками и представителями инфобеза на протяжении многих лет. Но пакет CherryBlossom, в принципе, можно назвать наиболее функциональным из всех, когда-либо использовавшихся (понятно, мы говорим только о том ПО, о котором что-то известно). Здесь есть удобный интерфейс, управление при помощи командной строки и целый список других возможностей.

Стоит отметить, что информация об этом ПО была открыта WikiLeaks в рамках миссии Vault7. Ранее ресурс уже выкладывал большое количество информации о шпионском софте от ЦРУ, равно, как и само программное обеспечение. В ЦРУ пока что не подтверждают и не отрицают причастность, то управлению ничего более и не остается. Тем не менее, специалисты по информационной безопасности, которые изучили эту информацию, утверждают, что ЦРУ причастно к созданию ПО и составлению технической документации к нему, в этом сомнений нет никаких.

В этом релизе WikiLeaks нет исходного кода или исполняемых файлов. Все это ПО, по мнению представителей ресурса, может попасть в плохие руки, и тогда уязвимости роутеров будут эксплуатироваться с утроенным рвением. Выкладыванием самого программного обеспечения занимается группа хакеров Shadow Brokers, которая, таким образом, протестует против политики Дональда Трампа. Их работа привела к распространению зловреда WCry, заразившего 727 000 компьютеров в 90 странах. Тем не менее, пока неизвестно, есть ли у этих ребят программное обеспечение, о котором рассказывает WikiLeaks, или нет.

Автор: marks