Раз в два-три года в «информационно-безопасном» мире появляется панацея от всех бед, которая защитит и от киберпреступников, и от киберактивистов, от промышленного шпионажа и APT-атак. Все установленные ИБ-системы объявляются морально устаревшими и никуда не годными, их предлагается срочно заменить. Естественно, не бесплатно. За чудо-лекарством выстраиваются очереди, лицензий на всех не хватает. А потом продавец просыпается.

Очень похожая ситуация сейчас складывается с Threat Intelligence. Это очень модно, драйвово, молодёжно, но провайдеры, пользователи и покупатели зачастую понимают под TI совсем разные вещи.

Давайте попробуем разобраться, что же это за загадочный зверь, откуда он так внезапно «выскочил», зачем нужна и кому интересна такая разведка, и можно ли заниматься разведкой за бокалом любимого пива.

Что такое Threat Intelligence

Threat Intelligence — это регулярно и системно собирать информацию об угрозах, улучшать и обогащать её, применять эти знания для защиты и делиться ими с теми, кому они могут быть полезны. TI — это не только базы сигнатур для IDS или наборы правил для SIEM. TI — это процессы, у которых есть владельцы, цели, требования и понятный и измеримый (насколько это возможно) результат. TI я буду понимать именно в этом смысле.

Стоит сказать, что до 2014 года никакой threat intelligence не было. Ну, то есть была, конечно, но такое впечатление складывается, когда смотришь на темы выступлений более ранних RSA Conference.

А потом начался настоящий TI-бум! В моём списке компаний и организаций, которые предлагают приобрести или обменяться информацией об угрозах, злоумышленниках и вредоносном коде, 126 строк. И это далеко не все. Три года назад аналитики международных исследовательских компаний на вопрос о размере рынка TI отвечали: «Отстаньте! Нет такого рынка. Считать нечего». Теперь они же (451 Research, MarketsandMarkets, IT-Harvest, IDC и Gartner) оценивают этот рынок в полтора миллиарда долларов в 2018 году.

| Прогноз | 2013 | 2014 | 2015 | 2016 | 2017 | 2018 | 2019 | 2020 | Годовой рост, % |

|---|---|---|---|---|---|---|---|---|---|

| 451 Research | 1,0 | 3,3 | 34,0 | ||||||

| MarketsandMarkets | 3,0 | 5,86 | 14,3 | ||||||

| IT-Harvest | 0,25 | 0,46 | 1,5 | 80,0 | |||||

| IDC | 0,9 | 1,4 | 11,6 | ||||||

| Gartner | 0,25 | 1,5 | 43,1 |

Почему выгодно адаптировать процессы TI?

Ускоряет реагирование на инциденты информационной безопасности

Благодаря пониманию киберпреступников и их инструментов, тактик и процедур (TTP) можно быстро предлагать и проверять гипотезы. Например, если сотрудник группы реагирования знает, что определённые образцы вредоносного ПО (которое только что нашёл антивирус) нацелены на компрометацию административных учётных записей, это очень сильный довод в пользу того, чтобы проверить логи и попытаться найти подозрительные авторизации.

Помогает расставить приоритеты

Например, вероятность эксплуатации конкретной обнаруженной уязвимости в конкретной информационной системе может быть низкой, а CVSS-оценка — высокой (в CVSS v.3 проблему пофиксили и ввели оценку вероятности). Поэтому важно учитывать принятую модель угроз, состояние инфраструктуры и внешние факторы.

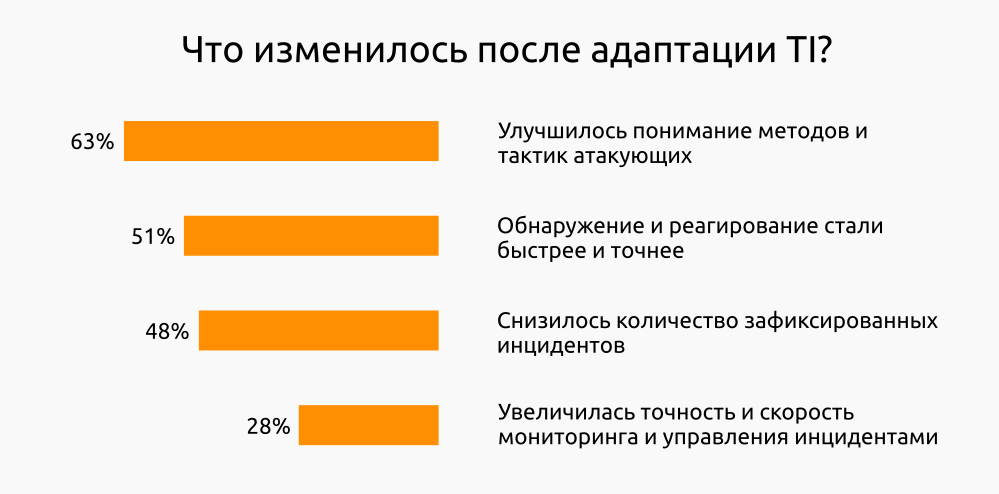

В 2015 году SANS Institute провёл исследование потребителей TI из различных отраслей, в котором участвовали 329 респондентов из Северной, Центральной и Южной Америки, Европы, Ближнего Востока и Австралии. Согласно этому исследованию, потребители TI фиксируют положительные изменения в нескольких направлениях обеспечения ИБ после внедрения процессов TI.

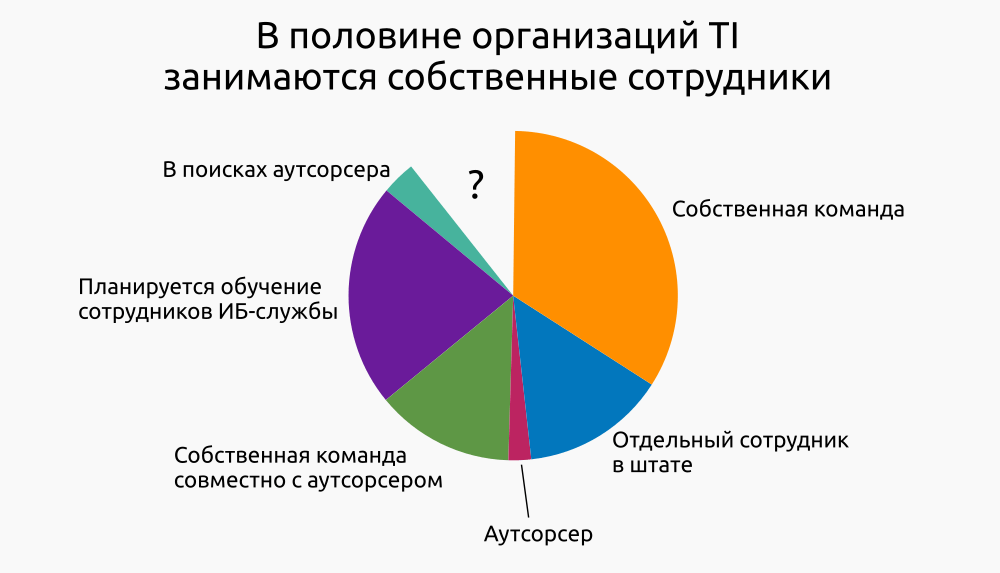

Согласно этому же исследованию очень сильно отличаются формы адаптации.

Только в 10% случаев в организациях нет планов развивать разведку киберугроз внутри компании или о таких планах не известно.

Типы Threat Intelligence

Глобально существует два типа TI — стратегическая и тактическая (или «техническая» — кому как нравится). Они сильно отличаются и по результатам, и по способам использования этих результатов.

| Признак | Стратегическая TI | Техническая TI |

|---|---|---|

| Форма | Отчёты, публикации, документы | Наборы правил, параметры настройки |

| Создаётся | Людьми | Машинами или людьми совместно с машинами |

| Потребляют | Люди | Машины и люди |

| Сроки доставки до потребителя | Дни — месяцы | Секунды — часы |

| Период полезности | Долгий (год и более) | Короткий (до появления новой уязвимости или нового метода эксплуатации) |

| Допущения | Гипотезы возможны, однако они должны основываться на каких-то данных | Неприемлемы, поскольку машины не понимают нечётких инструкций |

| Фокус | Планирование, принятие решений | Обнаружение, приоритизация, реагирование |

Потребители Threat Intelligence

Чтобы не писать стену скучного текста, я собрал всех потребителей в одной таблице. В каждой ячейке указаны группы потребителей и то, какие результаты могут быть им наиболее интересны.

Один и тот же набор результатов TI может быть интересен различным целевым группам. Например, «Инструменты, ПО и „железки“ атакующих» в таблице находятся в поле «Техники», но, конечно, были бы интересны и «Тактикам».

| Уровень управления | Операционный уровень | |

|---|---|---|

| В долгосрочной перспективе | СТРАТЕГИ

Высшее руководство (Совет директоров) Высокоуровневая информация об изменяющихся рисках

|

ТЕХНИКИ

Архитекторы и сисадмины Тактики, техники, процедуры (TTP)

|

| В краткосрочной и долгосрочной перспективе | ТАКТИКИ

Руководители служб ИБ Детали конкретных готовящихся и проводимых атак

|

ОПЕРАТОРЫ

Сотрудники ИБ, персонал SOC (Центра мониторинга), группа реагирования на инциденты, forensics-персонал Индикаторы атак и компрометации

|

Однако, есть ещё одна сторона, которая заинтересована в получении информации от организации — её партнёры. Часто злоумышленники атакуют подрядчиков или партнёров своей настоящей цели в надежде, что их защиту будет проще преодолеть и получить доступ к информационным ресурсам цели уже оттуда. Поэтому представляется логичным организовать обмен информацией об атаках и угрозах между партнёрами.

Провайдеры Threat Intelligence

Большое количество СЗИ-вендоров и мейнтейнеров open-source проектов поставляют на регулярной основе индикаторы, сигнатуры и правила обнаружения атак для межсетевых экранов, антивирусов, IPS/IDS, UTM. В некоторых случаях это сырые данные, в других — дополненные оценкой риска или репутации. Индикаторы угроз критичны для технического уровня TI, но часто не предоставляют контекста для реагирования на инцидент.

Технологические вендоры и ИБ-компании предоставляют свои фиды угроз. Они включают в себя проверенные и приоритизированные индикаторы угроз и технический анализ образцов вредоносного кода, информацию о ботнетах, DDoS-атаках и других инструментах и видах вредоносной активности. Часто такие фиды дополняются статистикой и прогнозами: например, «ТОП-10 шифровальщиков» или «Список крупнейших ботнетов» и т.п.

К основным недостаткам таких фидов относят отсутствие отраслевой или региональной специфики и малую ценность для пользователей TI стратегического уровня.

Небольшое число компаний предоставляют по-настоящему комплексную TI: проверенные, актуальные для потребителя индикаторы угроз, фиды угроз и TI стратегического уровня. Сюда обычно входят:

- Проверенные и размеченные (тэгированные) индикаторы угроз.

- Детальная техническая аналитика инструментов атак.

- Глубокие исследования противника, дополненные информацией на «подпольных» сайтах и из частных источников.

- Оценка ландшафта угроз для отрасли и отдельного предприятия.

- Помощь в выработке требований к TI.

- TI, специально подготовленная для пользователей разных уровней внутри одной организации.

Наслаждение общением — главный признак дружбы

Так сказал Аристотель. А для безопасников общение — способ объединить усилия, чтобы противостоять злоумышленникам. Есть даже более-менее устоявшийся англоязычный термин — «beer intelligence». Это когда безопасники собираются и делятся своими находками и подозрениями друг с другом в неформальной обстановке. Так что да, можно заниматься разведкой и за бокалом пива тоже.

Четвёртый принцип из определения TI — «и делиться ими с теми, кому они могут быть полезны» — как раз про обмен информацией. И организовать его можно не только по схеме Б2Б (безопасник-безопаснику), но и с помощью доверенной третьей стороны (организации), которая собирает, верифицирует, обезличивает и рассылает информацию об угрозах всем участникам сообщества. Такие сообщества поддерживаются государственными или общественными организациями (например, CiSP), волонтёрами (Vulners) и коммерческими компаниями (AlienVault Open Threat Exchange).

Так стоит ли внедрять в своей организации процессы threat intelligence? Стоит, но только если вы знаете: 1) где применять и как оценивать результаты TI; 2) как TI помогает процессам обеспечения ИБ; 3) кто будет отвечать на вопросы, поставленные перед «разведчиками», и можете сформулировать требования к TI.

Автор: Перспективный мониторинг