Исследователям из компании Microsoft удалось обнаружить вредоносное программное обеспечение, использующее в качестве «моста» для передачи информации Intel Serial-over-LAN (SOL), являющуюся частью инструментария Active Management Technology (AMT). Технология SOL работает таким образом, что трафик поступает в обход сетевого стека локального компьютера, поэтому его «не видят» и не блокируют файерволы и антивирусное ПО. Это позволяет беспрепятственно извлекать данные с зараженных хостов.

/ фото Andi Weiland CC

/ фото Andi Weiland CC

В начале года компания Intel уже сталкивалась с опасными уязвимостями в составе Intel ME. Тогда проблема затрагивала решения Intel Active Management Technology (AMT), Intel Standard Manageability (ISM), Intel Small Business Technology (SBT) и позволяла непривилегированному злоумышленнику получить удаленный доступ к управлению оборудованием. Уязвимость, получившую обозначение CVE-2017-5689, разработчики ИТ-гиганта пропатчили.

И вот новая ситуация, но уже связанная с особенностями работы Intel Serial-over-LAN. AMT SOL является частью Intel Management Engine (ME) — отдельного процессора, встраиваемого в CPU Intel, который работает под управлением собственной операционной системы. Технология была внедрена с целью упростить работу системных администраторов в крупных компаниях, управляющих сетями с большим числом станций.

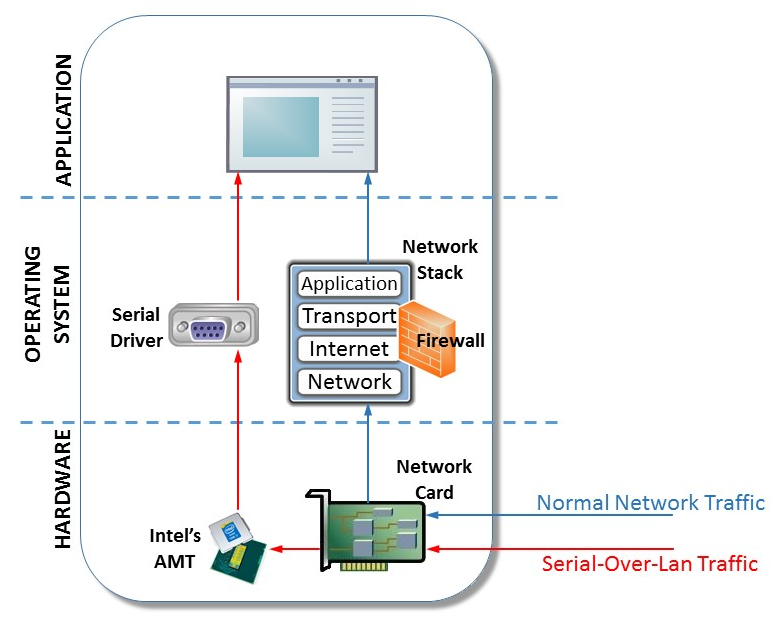

Поскольку интерфейс AMT SOL функционирует внутри Intel ME, он отделен от основной операционной системы — то есть той среды, где запущены файерволы и антивирусное ПО. Более того, AMT SOL работает даже тогда, когда компьютер выключен, но по-прежнему физически подключён к сети — это позволяет транслировать данные по протоколу TCP, что открывает определенные возможности для злоумышленников.

Компоненты AMT SOL (Источник)

Функции AMT SOL по умолчанию отключены и активировать их может только системный администратор, что снижает уровень риска. Однако в крупных компаниях SOL часто используется по назначению. Сыграв на особенностях решения, группа хакеров написала вредоносный код, позволяющий красть данные через SOL.

Эксперты Microsoft утверждают, что за вредоносным ПО, использующим SOL для кражи данных, стоит группировка Platinum, которая уже несколько лет ведет активную деятельность на территории Южной и Юго-Восточной Азии. Впервые группа была замечена в 2009 году и с тех пор провела множество атак. В прошлом году сообщалось, что Platinum занимались установкой вредоносного ПО с помощью технологии «хотпатчинга» (hotpatching) — механизма, позволяющего Microsoft устанавливать обновления без необходимости перезагрузки компьютера.

SOL-протокол, реализуемый в инструменте Platinum, использует Redirection Library API (imrsdk.dll). Передача информации осуществляется с помощью вызовов IMR_SOLSendText() и IMR_SOLReceiveText(), которые являются аналогами send() и recv(). Используемый протокол идентичен протоколу TCP, за исключением добавленного заголовка изменяемой длины для отслеживания ошибок при передаче данных (CRC-16 и др.). В этом видео показано, как используется инструмент Platinum для отправки вредоносного ПО в систему.

Стоит отметить, что возможность такой атаки обсуждалась и раньше, однако до сих пор не было попыток использовать Intel AMT SOL для вывода данных.

«Это типичный пример того, как технология, призванная упрощать жизнь пользователям или системным администраторам, превращается в фактическую уязвимость, — отмечает Ксения Шилак, директор по продажам компании SEC-Consult. — И это, на самом деле, скверная новость: если бы использовалась какая-то уязвимость, ее можно было бы исправить. А в данном случае имеет место использование архитектурной особенности».

P.S. Другие материалы по теме из нашего блога:

- Кибератака мирового масштаба: как не стать жертвой и защититься от трояна-шифровальщика WannaCry

- Построение аттестуемых и защищенных инфраструктур на базе решений VMware

- vCloud Availability: глубокое погружение в репликацию трафика

- vCloud Director: как создать безопасное подключение между двумя организациями

- ТОП-12 угроз облачной безопасности по версии Cloud Security Alliance

Автор: it_man