За полтора дня до президентских выборов во Франции хакеры выложили в онлайн около 9 ГБ документов из почтовых ящиков предвыборного штаба одного из кандидатов в президенты Франции Эммануэля Макрона. Как известно, в итоге эта утечка не повлияла на итог выборов: сторонник ненавистной России евроинтеграции Макрон всё равно выиграл с большим отрывом. Он победил на голосовании французских граждан во всех странах, кроме одной. Да и в опубликованных файлах не удалось найти ничего интересного — это совершенно скучная подборка обыденных документов, ничего скандального.

Похоже, одна из причин заключается в том, что на этот раз все были готовы к будущей атаке. «Со своей стороны, русские спешили и были немного неряшливы, — пишет The New York Times. — Они оставляли за собой след улик, которого недостаточно, чтобы наверняка доказать работу на российское правительство, но явно указывающего на ведение более масштабной операции информационной войны».

На слушаниях в комитете по вооружённым силам в Сенате во вторник 9 мая 2017 года директор АНБ адмирал Майкл Роджерс дал показания, что его ведомство заблаговременно обнаружило признаки атаки — и проинформировали французских коллег, предложив им свою помощь. Но помощь американцев никому не была нужна, французы и сами были готовы. Они видели, что происходит.

Ранее специалисты нескольких компаний по информационной безопасности говорили, что хакерская активность указывает на действия известной российской группы APT28 (Fancy Bear), которая специализируется на кибершпионаже. Группа APT28 зарегистрировала ряд доменных имён, которые похожи на названия официальных серверов En Marche! (политическая партия Макрона). Среди них onedrive-en-marche.fr и mail-en-marche.fr. Эти домены могли использоваться для целевой рассылки писем для фишинга и установки зловредов на компьютеры, с которых могли сниматься учётные данные для взлома почтовых серверов En Marche!

Сотрудники En Marche! Начали получать фишинговые письма ещё с декабря 2016 года. Они были «высокого качества», говорит директор по технологиям предвыборного штаба Мунир Махджоуби (Mounir Mahjoubi), и включали настоящие имена сотрудников, которым адресовались.

Но штаб начал готовиться к атаке ещё раньше. Понимая высокий профессиональный уровень российских хакеров, можно было допустить успешный взлом кого-нибудь из персонала, а за ним по цепочке — всех остальных. Они понимали, что их могут взломать, и ничего с этим не поделать. История Демократического национального комитета США стала поучительным примером. Конечно, там был минимальный уровень безопасности, никто не ожидал взлома, а американские демократы месяцами игнорировали предупреждения ФБР о хакерской активности, но даже усиленные меры безопасности вряд ли помогут избежать утечки информации. Компьютерщики из штаба En Marche! (цифровая команда состояла из 18 человек, многие из которых занимались подготовкой видеороликов) решили использовать иную тактику: контратаку. «Мы не могли гарантировать 100% защиту, и поэтому спросили себя: что можно сделать?», — говорит Махджоуби. В итоге было решено применить классическую стратегию с ловушками (ханипотами), которую активно используют многие банки и корпорации для защиты от утечек конфиденциальной информации.

Суть заключается в создании ряда поддельных фальшивых почтовых ящиков, которые набивают поддельными (и настоящими) документами. В штабе En Marche! такие почтовые ящики были созданы в большом количестве, а их специально наполнили в том числе такими документами, которые точно должны были заинтересовать российскую сторону. Таким образом, злоумышленникам пришлось проверять аутентичность каждого почтового ящика, к которому они получали доступ. «Я не думаю, что мы остановили их. Мы просто их затормозили, — предполагает Махджоуби. — Даже если они потеряли хотя бы одну минуту, мы будем рады».

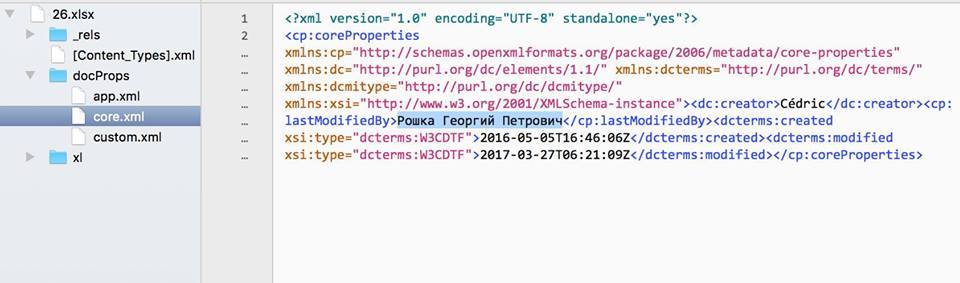

Похоже, хакерам действительно пришлось спешить. В одном из файлов из дампа даже не успели затереть мета-данные с указанием имени пользователя, на компьютере которого последним открывалась таблица Excel. Это специалист компании ЗАО «Эврика», которая занимается «разработкой комплексных систем защиты информации» и обучением специалистов в области информационных технологий. Среди постоянных клиентов — Министерство иностранных дел РФ, Госнаркоконтроль РФ, Счётная палата РФ и многие другие. ЗАО «Эврика» имеет лицензии на осуществление деятельности по защите государственной тайны. Провал с метаданными — это уже серьёзный фейл. Указанному сотруднику по роду службы нужно иметь лицензионное ПО.

В спешке взломщики прокололись и с подделкой компромата. Например, один из документов указывает на покупку сотрудником предвыборного штаба наркотика мефедрон за биткоины, но указанный адрес отсутствует в публичной цепочке транзакций.

В то же время французы признали, что пятничном дампе были и настоящие файлы предвыборного штаба. Несмотря на утечку этих файлов, теперь атака не дала такой результат, как в США, и не привела к снижению рейтинга жертвы. Похоже, одинаковые трюки при повторном использовании уже не так эффективны. В следующий раз нужно придумать что-то новенькое. Может быть, установка RAT на смартфоны и ПК, запись звука и видео приватного характера.

Эксперты считают, что этот провал может заставить APT28 полностью изменить методы проведения атак, и в следующий раз они всех удивят: «Они могут полностью изменить свою тактику», — говорит Джон Хутквист (John Hultquist), директор подразделения по киберразведке компании FireEye.

Автор: alizar