Что важно при выборе провайдера услуг по нейтрализации DDoS-атак и защиты сетевого периметра?

«Ширина канала к серверу» — скажете вы. Ну, и добавите: «Защита от разных векторов атак». Возможно в вашем списке ещё есть активный сканер уязвимостей. Что там сложного?

Многим кажется, что DDoS-mitigation решения, это просто «быстрый и масштабный бан плохих IP», что недалеко от правды, но всё-таки не до конца верно. Учитывая, что только за прошедший год количество DDoS-атак увеличилось в полтора раза и вышло на передовицы СМИ из-за разрушительного эффекта, новостной волной хотят воспользоваться не только чистоплотные и высокопрофессиональные компании из области информационной безопасности.

Для того чтобы не гадать, а знать наверняка, на какие основные параметры обращать внимание при выборе такой важной вещи, как защита сетевой инфраструктуры от атак на отказ в обслуживании, мы в Qrator, совместно с Wallarm и CDN-провайдером NGENIX подготовили специальную страницу, собраны наиболее важные критерии, на которые требуется обращать внимание в момент выбора конкретного решения, услуги, сервиса, продукта — неважно.

По нашему опыту, самая важная вещь — это гарантии и обязательства предоставления того, что вы покупаете, ведь комплексные услуги, от которых зависит доступность вашего бизнеса (в магазин с закрытой дверью не войдёт ни один покупатель), сопровождаются большими и подробными договорами на предоставление услуг.

Важно, что вы собираетесь выбрать и приобрести нечто, что будет защищать вашу инфраструктуру всегда, от атак, каждая из которых рискует поставить сетевой бизнес на грань существования. Ведь та страница, на которую пользователь попасть не может, перестаёт для него существовать в настоящий момент времени.

Вторая проблема, некоторыми в принципе не рассматриваемая — и во многом по причине отсутствия, либо сокрытия информации, заключается в том что DDoS-mitigation провайдеров в мире не так много: все компании можно перечислить по пальцам двух рук и каждая из них на рынке давно. И совершенно стандартной ситуацией является перепродажа услуг крупной компании под собственным лекалами. Это значит, что вы купите услугу, ответственность за должный уровень предоставления которой не будет нести, ровным счётом, никто.

В мире физических констант существуют всем известные «эталоны», задающие стандарты мер и весов. В мире электронных услуг «эталоны» чаще всего — услуги крупнейших компаний, лидеров собственных рынков. Препарировав их предложения мы собрали более-менее универсальный список требований, предъявляемых к дорогим и сложным услугам и продуктам, в список которых безо всяких сомнений выходит такая вещь, как нейтрализация самых разнообразных DDoS-атак.

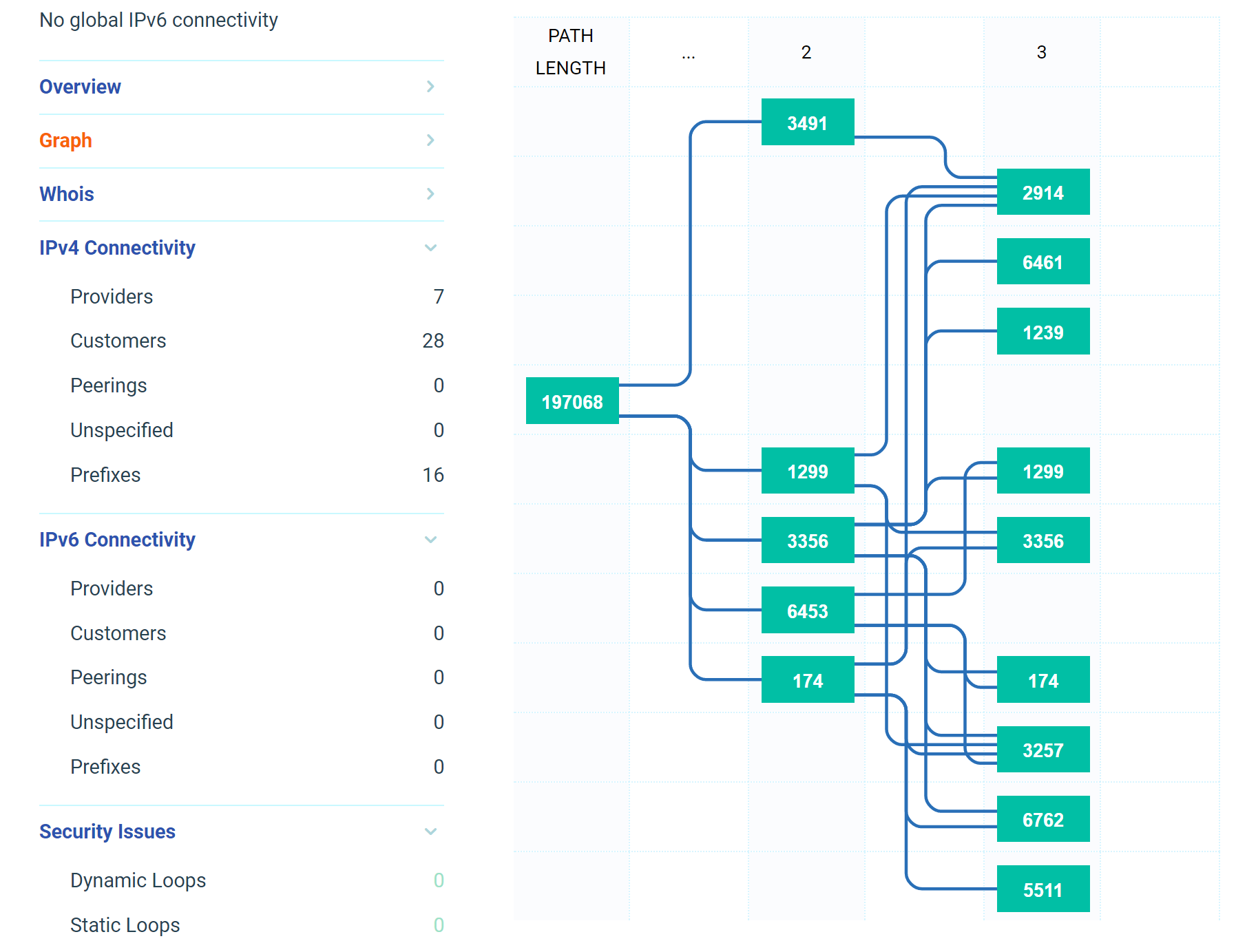

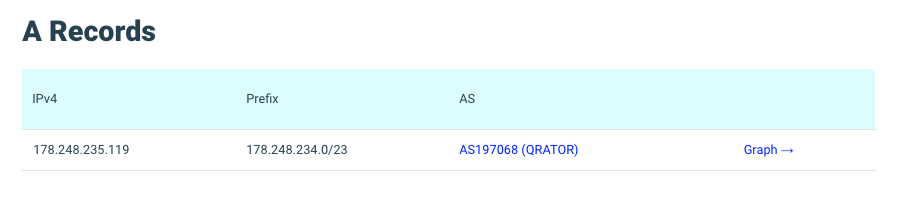

Как правило, если вы в теме, то самый простой способ проверить, чью услугу на самом деле вы покупаете — это посмотреть A-записи DNS. Сделать это можно с помощью бесплатного «Радара». Но так как в бизнесе речь идёт о расходах на приобретение или создание услуг, требуется исчерпывающий список требований, понятный не только сетевым администраторам.

Разработанные критерии делятся на две больших группы: технические и бизнес. Отложим в сторону последние и поговорим о том, каким техническим требованиям должно соответствовать рассматриваемое решение.

- Наличие более одной точки присутствия в каждом из ключевых регионов, с подключением к поставщикам связи не ниже Regional Tier 1 (исключение единых точек отказа за счёт наличия геораспределённой сети);

- Инфраструктура созданная на базе иерархически не связанных между собой сетей интернет-провайдеров (что особенно актуально для небольших стран с малым количеством ключевых провайдеров);

- Более одного поставщика услуг на сетевой префикс (что исключает возможность наследования проблем от провайдера);

- Наличие защиты DNS-протокола (после падения Dyn здесь даже не требуется аргументация);

- Защита всех протоколов используемых целевым приложением (а не только HTTP/HTTPS);

- Постоянная автоматическая фильтрация трафика (минутные и даже секундные задержки на включение решения в работу и нейтрализация атаки — плохо);

- Фильтрация по всей сетевой модели ISO OSI, вплоть до L7. Последнее особенно важно, так как атаки на уровень приложений становятся всё более распространёнными. Здесь же важна совместимость решения с любыми продуктами и услугами, использовавшимися до этого, что снижает расходы на внедрение;

- Полноценная фильтрация шифрованного трафика без раскрытия ключей;

- False positive не более 5% под атакой;

- Отсутствие изменений UX (обратный тест Тьюринга) — гарантия отсутствия раздражения у пользователя;

- Возможность осуществления внешнего тестирования защиты независимыми экспертами;

Отдельным, двенадцатым пунктом идёт наличие WAF в списке предоставляемых услуг — и данному пункту требуется уделять отдельное внимание, так как Web Application Firewall это необходимое и обязательное условие любой серьёзной системы защиты инфраструктуры и нейтрализации атак. К WAF предъявляется три отдельных технических требования:

- Наличие активного и пассивного поиска увязвимостей, подобный сканер поможет вам узнать о возможных брешах сетевого периметра до того, как это сделает злоумышленник;

- Возможность применять виртуальные патчи, что не нужно комментировать: куча уязвимостей в системах самой разной степени распространённости (Magento, WordPress и так далее) не закрываются разработчиком по полгода. Виртуальные патчи позволяют эффективно справляться с данной проблемой, сохраняя полную работоспособность приложения;

- Защита от перебора различных категорий паролей, от администраторских до клиентских, в разных частях приложения.

Надеемся, что данная страница поможет вам глубже понять и тщательнее выбрать того, кому вы доверите информационную безопасность собственного бизнеса. Также будем рады услышать ваши предложения и замечания к критериям.

Автор: Shapelez