Главная новость недели: в ЦРУ работают настоящие олдскульные нерды, фанатеющие от «Доктора Кто». Ведь кто-то же додумался окрестить инструмент для заражения запароленных макбуков «звуковой отверткой» (Sonic Screwdriver). Спасибо дяде Ассанжу за эти бесценные сведения!

Главная новость недели: в ЦРУ работают настоящие олдскульные нерды, фанатеющие от «Доктора Кто». Ведь кто-то же додумался окрестить инструмент для заражения запароленных макбуков «звуковой отверткой» (Sonic Screwdriver). Спасибо дяде Ассанжу за эти бесценные сведения!

Так, давайте обо всем по порядку. Новая порция украденных из ЦРУ документов появилась на WikiLeaks. Свежий подгон назван пафосно Dark Matter, однако документы в нем уже не первой свежести, датированные 2008-2012 годам. Тем не менее, представление о методах и возможностях американской разведслужбы они дают.

Оказывается, еще девять лет назад рыцари плаща и кинжала посягнули на святое — на наши айфоны и макбуки. Уже тогда в их распоряжении был отличнейший набор инструментов для слежки за пользователями яблочной техники.

Самый свежий документ из Dark Matter – мануал к уже упомянутому Sonic Screwdriver. Это имплант к прошивке переходника Apple Thunderbolt на Ethernet, и нужен он для того, чтобы заставить макбук загрузиться с флешки, игнорируя загрузочный пароль. Процедура очень простая: воткнуть переходник в порт Thunderbolt, флешку – в USB, включить макбук. И все. Правда, на флешке у бравого джейсонборна должен быть заготовлен джентльменский набор для заражения компа всякой шпионской пакостью, описания которой WikiLeaks также любезно предоставили.

Итак, набор DarkSeaSkies состоит из трех компонентов:

● DarkMatter – EFI-драйвер, прописываемый в прошивку макбука, и устанавливающий шпионские компоненты. В случае если не может обнаружить в интернете заранее прописанный сервер управления, решает, что явка провалена, и подчищает с компьютера все следы деятельности, включая себя самого;

● SeaPea – имплант пространства ядра Mac OS X, обеспечивающий сокрытие от пользователя процессов и файлов всего набора, а также запуск других инструментов;

● NightSkies – шпионский имплант пространства пользователя Mac OS X. Умеет исполнять команды с сервера ЦРУ, отправлять на сервер запрошенные файлы с макбука и наоборот, а также запускать файлы на исполнение.

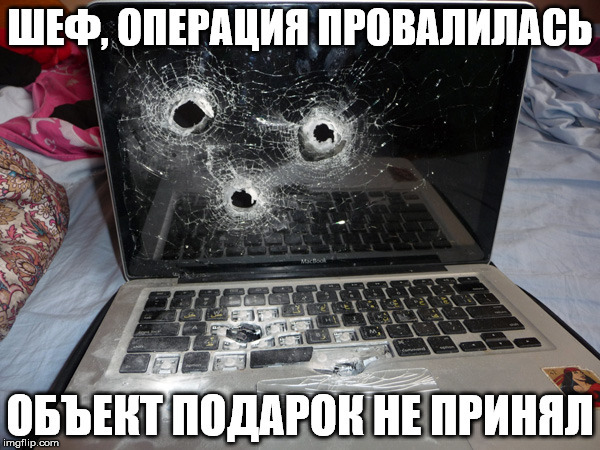

Тактика применения DarkSeaSkies – очень в духе ЦРУ. Это вам не яйцеголовые из АНБ, тут требуется работа в контакте с целью. Для заражения макбука жертвы, агент должен получить физический доступ к нему. Причем в бумагах с WikiLeaks даются рекомендации попросту передать объекту уже зараженный макбук в виде взятки или же подарка, например, на свадьбу.

Так что, коллеги, если вам ЦРУ подарило на свадьбу макбук, запишите на него хоть немножко секретных документов, чтобы не расстраивать парней. Они же старались. Секретные документы, кстати, можно скачать с WikiLeaks.

Что же касается айфонов, для них агентство приготовило версию того же NightSkies, обеспечивающего полный набор возможностей для управления устройством. Имплант срабатывает при использовании определенных приложений (браузера, почтового клиента, карт и других).

Ставится NightSkies прямо в системный софт iPhone путем его перепрошивки через iTunes. Процедура описана достаточно подробно и оставляет несколько вопросов к Apple касательно системы безопасности iOS. Правда, документы старые и версия NightSkies предназначена для антикварного iPhone 3G, но наверняка для новых аппаратов агентство тоже успело состряпать софтинку. Словом, ждем новых подгонов от Ассанжа.

APT29 пропускали трафик бэкдора через Google

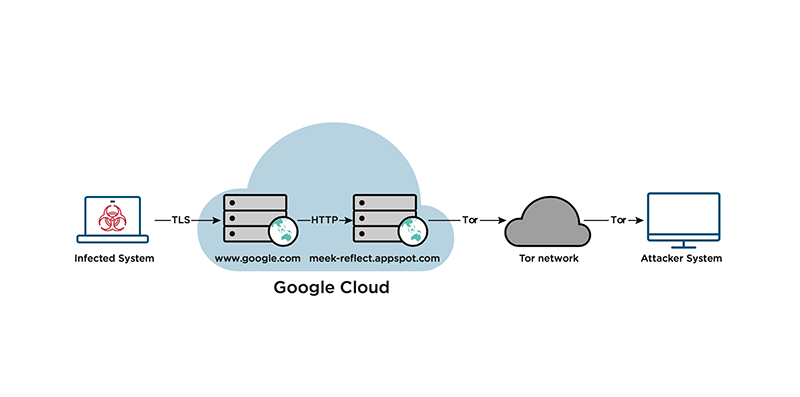

Новость. Исследование. В 2015 году исследователи из Университета Беркли описали технологию domain fronting, предназначенную для сокрытия истинной конечной точки трафика. Как оказалось, группа APT29 (она же Cozy Bear) давно взяла на вооружение этот прием и успешно им пользовалась.

Смысл domain fronting – в пересылке трафика, предназначенного для сервера управления и контроля, через какой-либо легитимный сервис. В данном случае парни из APT29 посмели втемную гнать траф через Google, причем за несколько лет их подрывной деятельности об этом никто не догадался.

Как это было: троянец на машине жертвы устанавливал сервис Tor, цинично замаскированный под приложение Google, и поднимал бэкдор, работающий через порты 139, 445 и 3389. Трафик бэкдора заворачивался в TOR, затем с помощью плагина meek кодировался в HTTP для сервера отражения трафика meek, после чего вся эта матрешка запихивалась в TLS для сервера Google. Главное в этой схеме – сервер meek расположен в том же облаке, что и Google.

Сервер Google, обнаружив, что к нему прилетел HTTP-запрос для сервера, расположенного в его CDN, перенаправляет его по адресу. Сервер meek раскодирует трафик и отправляет его в сеть TOR, по которой он благополучно достигает сервера управления бэкдором.

С точки зрения администратора атакованного компьютера сервисы Google общаются с сервером Google, то есть ничего подозрительного не происходит… В итоге изящную схему Google уже нарушил, потушив сервер meek в своем облаке, однако эта технология может использовать и другие CDN, так что не расслабляемся.

Дыра в клиенте SAP

Новость. У SAP снова нашли уязвимость. В этот раз не в сервере, а в клиенте, что гораздо хуже и вот почему.

Безопасники очень любят находить уязвимости в продуктах SAP, на данный момент их известно около 3800. Компания шустро латает дыры, а админы без устали (хочется верить) накатывают обновления. Но одно дело – пропатчить сервер (их может быть в сети один-два), а вот SAP GUI часто установлен на всех машинах компании. А их в крупных организациях может быть много тысяч. Это порождает и проблемы.

В данном случае эксплуатация уязвимости требует компрометации сервера SAP, что несколько снижает риск. Однако если кибербандиты таки сумели его взломать, все машины с SAP GUI будут для них как открытая дверь – хоть везде заливай вредоносный ABAP-код, насылай троянцев, твори беспредел. Как вам, например, перспектива одновременного запуска вымогателя-шифровальщика на двух тысячах машин? Начинайте-ка раскатывать патчи.

Древности

«HH&HH-4091»

Неопасный резидентный вирус. Зашифрован. Стандартно заражает .COM-файлы при их запуске. При заражении переименовывает файл в *.A*, записывается в него, а затем переименовывает обратно. По понедельникам записывает 0 в порт A0h и B0h в порт 41h (?). Ищет на экране строку «Esik» и, если таковая обнаружена, через некоторые время переходит в графический видеорежим и выводит на экран скачущий шар. Перехватывает int 1Ch, 21h. Содержит текст: «#(-28=CIPV]HARD HIT & HEAVY HATE the HUMANS!!! [ H.H.& H.H. the H. ]».

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 69.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Автор: «Лаборатория Касперского»