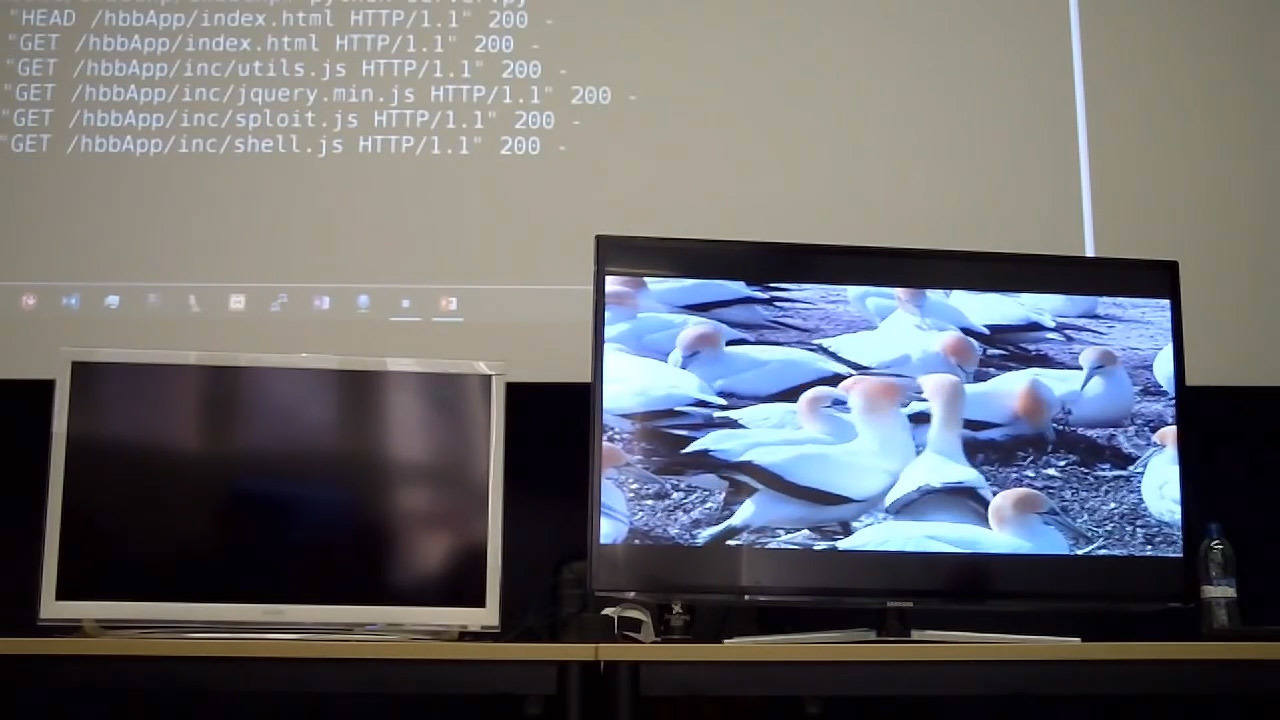

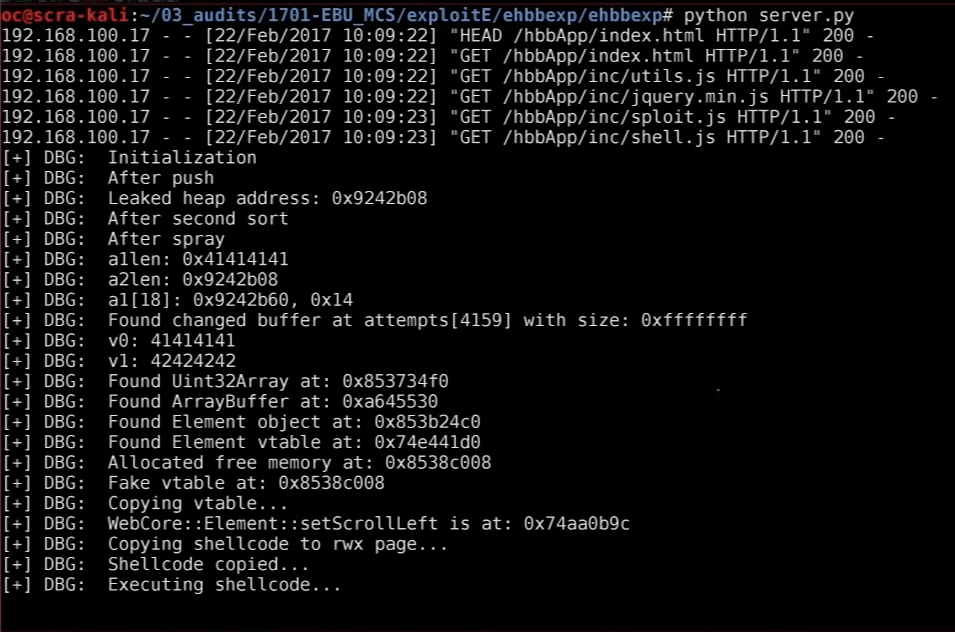

Загрузка эксплойта для Array.prototype.sort() через встроенный браузер телевизора, направленный по указанному адресу командой по DVB-T. Атака происходит в фоновом режиме, пока жертва смотрит передачу про птичек

Как известно, у всех «умных» телевизоров есть разъём USB, куда можно вставить флешку и установить на ТВ вредоносный софт, именно так поступали агенты ЦРУ (см. эксплойт Weeping Angel для телевизоров Samsung). Но есть и альтернативный способ взлома, когда необязательно проникать в квартиру жертвы, а взламывать можно миллионы телевизоров одновременно. Правда, для этого нужен доступ к телевещательной станции, то есть атаку можно проводить на государственном уровне в своей собственной стране. Как вариант, можно купить передатчик DVB-T по цене от $50 до $150 — и провести нелегальную трансляцию, это может сделать кто угодно.

На семинаре по кибербезопасности медиа Media Cyber Security Seminar специалист по безопасности из немецкой компании Oneconsult AG прочитал очень интересный доклад о взломе «умных» телевизоров и даже наглядно продемонстрировал представителям медиаиндустрии, как удалённо заражать телевизоры с помощью обычного телевизионного сигнала DVB-T (Digital Video Broadcasting — Terrestrial), который они постоянно транслируют на своих частотах.

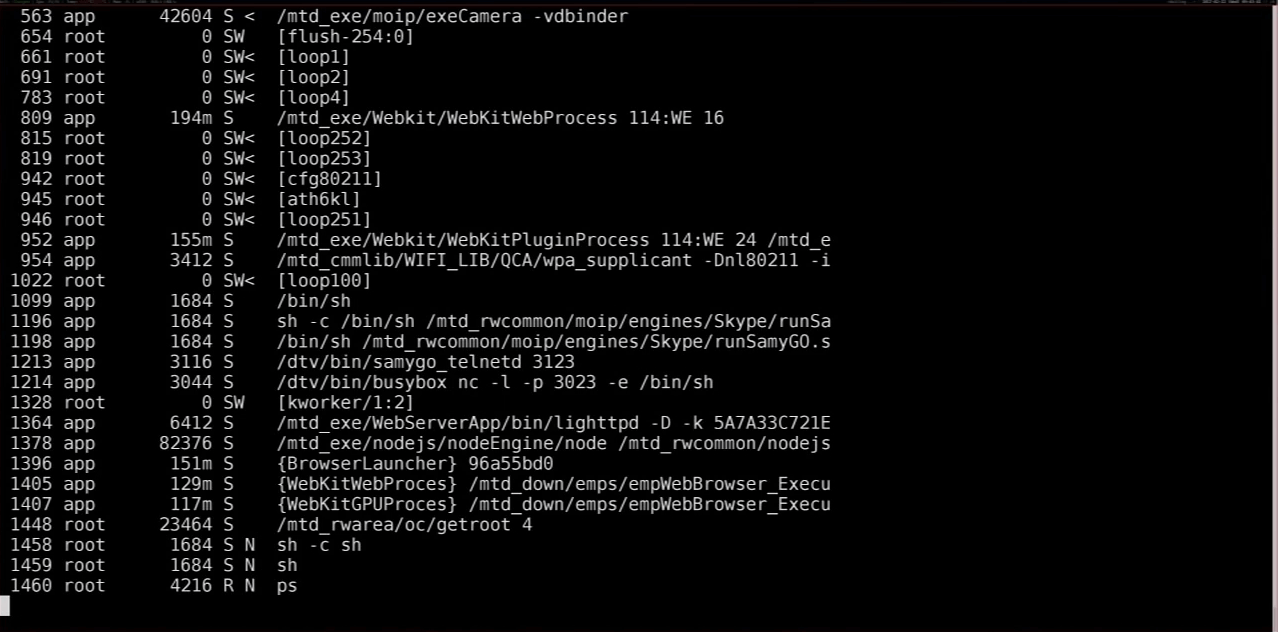

Вредоносная телепередача позволяет направить встроенный браузер на эксплойт, который получает рутовые права на телевизоре, может установить там произвольный код и использовать ТВ любым образом, как пожелает злоумышленник: начиная со шпионажа и заканчивая проведением DDoS-атак на удалённые цели, когда телевизор становится частью ботнета.

Центральным звеном для проведения атаки является технология Hybrid Broadcast Broadband TV (HbbTV) — ТВ-стандарт для передачи дополнительных предложений из интернета на телевизор. По сути, это специальный адаптированный для телевизора сайт, который можно вызвать на экран. Данную технологию поддерживают почти все современные «умные» телевизоры, она совместима с передачей телесигнала по DVB-T, DVB-C и IPTV.

HbbTV поддерживает JavaScript, CSS и DOM. Согласно стандарту, телевизор обязан выполнять команды, полученные по HbbTV. Таким образом осуществляется передача информации в фоновом режиме, пока телезритель мирно смотрит телепередачу.

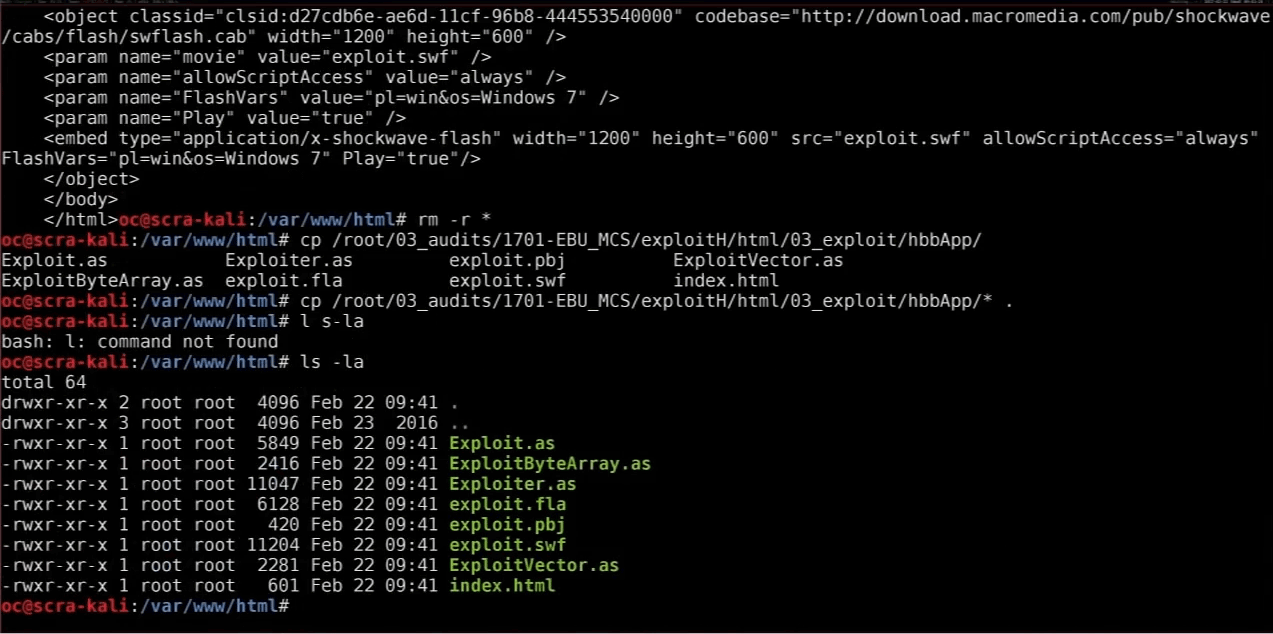

Рафаэль Шиль (Rafael Scheel) из компании Oneconsult AG разработал два эксплойта, которые при загрузке во встроенный браузер телевизора выполняют вредоносный код, получают рутовые права и эффективно захватывают контроль над устройством.

Первый эксплойт использует уязвимость CVE-2015-3090 в Adobe Flash Player — одну из тех 0day-уязвимостей, которые стали известными после взлома Hacking Team в 2015 году.

Рафаэль продемонстрировал работу эксплойта, проведя вредоносную трансляцию по DVB-T, направив браузер телевизора по указанному адресу в интернете, откуда выполняется код, который использует указанную уязвимость.

После этого мы получаем полный доступ к телевизору в удалённом режиме.

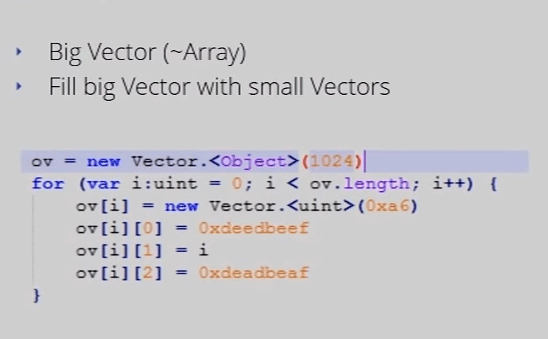

Как выяснилось, почти никто из производителей телевизоров не озаботился закрыть эту уязвимость в своих браузерах для ТВ. Правда, мало в каких телевизорах Adobe Flash включен по умолчанию, поэтому Рафаэль разработал второй эксплойт, который использует более старую уязвимость в JavaScript-функции Array.prototype.sort().

Вот уже JavaScript поддерживается на всех «умных» телевизорах, а уязвимость, как водится, не закрыта. Второй эксплойт делает всё то же, что и первый, но не требует работы плагина Flash.

По словам Рафаэля, около 90% моделей «умных» телевизоров, которые продавались на рынке в последние годы, уязвимы для этой атаки. Исследователь обращает внимание, что DVB-T — это односторонний канал коммуникации, он полностью анонимный со стороны нападающего. Не остаётся никаких следов. При этом существует несколько разных способов, как направить сигнал DVB-T на телевизор жертвы. Понятно, что телекомпания или спецслужбы могут сделать это в масштабах всей страны, но если этим занимается частное лицо, то приходится быть более изобретательным. Здесь три варианта:

- атака на телевещателей;

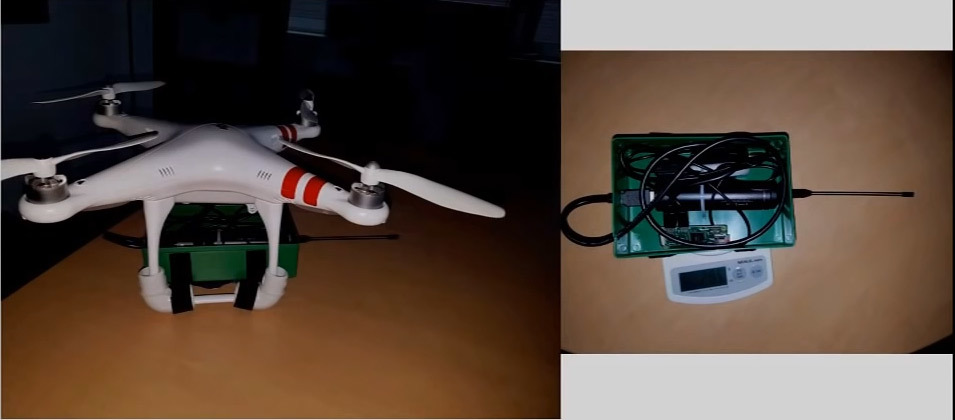

- перезапись сигнала DVB-T своим более мощным сигналом (например, трансляция с дрона): телевизор по умолчанию должен переключаться на источник более сильного сигнала;

- вмешательство в DVB-C (IPTV), например, через интернет.

Может быть, имеет смысл XSS-атака на сайт телевещателя.

Дрон с передатчиком DVB-T

Шиль сказал, что разработал эксплойт для умных телевизоров ещё до того, как узнал о разработках ЦРУ.

Автор: alizar